Difference between revisions of "Les applications spécifiques"

From Livre IPv6

(→Exemples d’outils existants) |

(→Exemples d’outils existants: Ajout du paragraphe sur NDPMon) |

||

| Line 18: | Line 18: | ||

[[image:Sup7.png|thumb|none|500px|Figure 16-6 ''Ethereal'']] | [[image:Sup7.png|thumb|none|500px|Figure 16-6 ''Ethereal'']] | ||

| − | * [ | + | * [http://ndpmon.sourceforge.net/ NDPMon] (Neighbor Discovery Protocol Monitor) est un outil permettant de superviser les activités du protocole Neighbor Discovery sur un réseau afin de détecter les annonces erronées ou malicieuses. |

| + | |||

| + | Le protocole Neighbor Discovery est utilisé par les tous noeuds IPv6 pour s'autoconfigurer puis interagir entre eux grâce aux fonctionnalités de découverte inhérentes au protocole. Une mauvaise | ||

| + | configuration (volontaire ou non) d'un hôte peut entraîner la diffusion d'annonces erronées, qui peuvent facilement conduire à perturber le réseau en simulant de différentes manières des attaques de type DoS, flooding ou redirection. Certaines annonces perturbent la découverte des voisins anciennement ARP) conduisant à des problèmes d'identification des noeuds du segment (table des voisins erronnée, non détection d'un noeud hors ligne, usurpation d'identité). D'autres annonces peuvent perturber le mécanisme de routage en empêchant le trafic d'un segment d'être acheminé vers le routeur légitime. | ||

| + | |||

| + | NDPMon est un outil de surveillance pour IPv6 fonctionnant sur le modèle d'Arpwatch. Il répond au besoin des administrateurs réseau de disposer d'un outil facilement déployable permettant de surveiller les faiblesses du protocole Neighbor Discovery. NDPMon détecte les paquets ICMPv6 maliciceux en analysant les paquets capturés sur le réseau et en comparant ces annonces avec sa base de connaissance. Celle-ci est constituée d'une base de données des voisins établie par une phase d'apprentissage et d'un fichier de configuration établi en partie par l'administrateur et pouvant être complété durant cette phase préliminaire. Le logiciel peut détecter différents types d'anomalies et déclencher des alertes spécifiques (email, syslog ou autres alertes scriptées). | ||

| + | |||

| + | Le logiciel a été développé au sein de l'équipe Madynes du [http://www.loria.fr LORIA], par Thibault Cholez et Frederic Beck, et est diffusé sous license LGPL. | ||

| + | |||

| + | [[Image:NDPMon_deployment.jpg|thumb|none|350px|Figure 16-7 ''Déploiement de NDPMon'']] | ||

| + | |||

Outils pour réseaux d’opérateurs : | Outils pour réseaux d’opérateurs : | ||

| Line 32: | Line 42: | ||

:Cet outil est spécifique à IPv6. En effet, le nombre de routes présentes dans les tables de routage en IPv6 est de l’ordre de 500 alors qu’en IPv4 ce nombre dépasse 150 000, rendrant la gestion de l’outil beaucoup plus lourde. | :Cet outil est spécifique à IPv6. En effet, le nombre de routes présentes dans les tables de routage en IPv6 est de l’ordre de 500 alors qu’en IPv4 ce nombre dépasse 150 000, rendrant la gestion de l’outil beaucoup plus lourde. | ||

| − | [[image:Sup8.png|thumb|none|500px|Figure 16- | + | [[image:Sup8.png|thumb|none|500px|Figure 16-8 ''ASTree'']] |

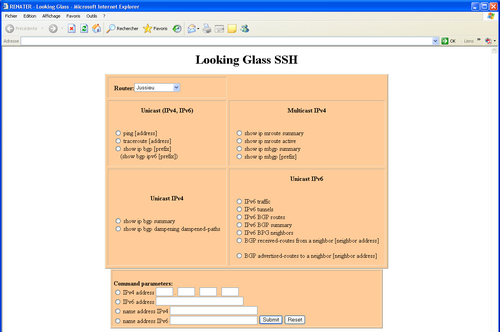

* Looking Glass : Cet outil permet, à travers une interface WEB, d’avoir un accès direct sur les routeurs ou les commutateurs. L’utilisateur dispose d’une liste de commandes qui peuvent être exécutées. Des scripts CGI permettant la connexion Telnet ou SSH (en IPv4 ou IPv6) récupèrent l’information désirée et l’affichent sur une page WEB. <br> Il permet d’obtenir des informations directement sur des équipements réseaux en temps réel sans avoir un compte dédié sur ces équipements. Cependant, le fait de donner des informations sur les équipements réseaux oblige à mettre en place un certain nombre de mesures de sécurité pour préserver la confidentialité des informations (accès restreint au serveur web…). | * Looking Glass : Cet outil permet, à travers une interface WEB, d’avoir un accès direct sur les routeurs ou les commutateurs. L’utilisateur dispose d’une liste de commandes qui peuvent être exécutées. Des scripts CGI permettant la connexion Telnet ou SSH (en IPv4 ou IPv6) récupèrent l’information désirée et l’affichent sur une page WEB. <br> Il permet d’obtenir des informations directement sur des équipements réseaux en temps réel sans avoir un compte dédié sur ces équipements. Cependant, le fait de donner des informations sur les équipements réseaux oblige à mettre en place un certain nombre de mesures de sécurité pour préserver la confidentialité des informations (accès restreint au serveur web…). | ||

| − | [[image:Sup9.png|thumb|none|500px|Figure 16- | + | [[image:Sup9.png|thumb|none|500px|Figure 16-9 ''Looking Glass'']] |

* [http://www.uniroma3.6net.garr.it/mrtg MRTG] permet de générer des graphes sur le trafic réseau. Une version IPv6 de MRTG a été développée par l’université de Rome-3. Elle permet d’interroger les équipements via SNMP sur un transport IPv6. D’autres outils comme RRDtool, disponible en IPv6 permettent de faire de la métrologie. | * [http://www.uniroma3.6net.garr.it/mrtg MRTG] permet de générer des graphes sur le trafic réseau. Une version IPv6 de MRTG a été développée par l’université de Rome-3. Elle permet d’interroger les équipements via SNMP sur un transport IPv6. D’autres outils comme RRDtool, disponible en IPv6 permettent de faire de la métrologie. | ||

| Line 42: | Line 52: | ||

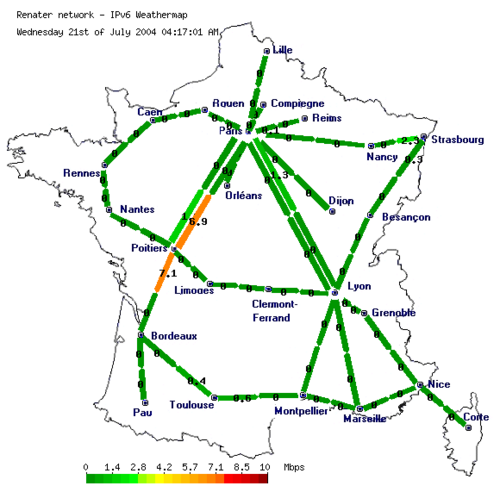

* Weather map permet de présenter une carte topologique du réseau avec son trafic actuel. Il se base généralement sur des applications comme MRTG pour pouvoir afficher les graphes de trafic entre deux liens du réseau. Pour obtenir une weather map représentant uniquement le trafic IPv6, il est nécessaire que les MIB des routeurs distinguent bien le trafic IPv4 et IPv6. Or, actuellement, tous les constructeurs ne proposent pas cela. Des réseaux expérimentaux où le trafic est exclusivement IPv6, comme 6NET, peuvent disposer de cartes affichant la charge de trafic IPv6. En ce qui concerne le transport, il peut être réalisé entièrement en IPv6. | * Weather map permet de présenter une carte topologique du réseau avec son trafic actuel. Il se base généralement sur des applications comme MRTG pour pouvoir afficher les graphes de trafic entre deux liens du réseau. Pour obtenir une weather map représentant uniquement le trafic IPv6, il est nécessaire que les MIB des routeurs distinguent bien le trafic IPv4 et IPv6. Or, actuellement, tous les constructeurs ne proposent pas cela. Des réseaux expérimentaux où le trafic est exclusivement IPv6, comme 6NET, peuvent disposer de cartes affichant la charge de trafic IPv6. En ce qui concerne le transport, il peut être réalisé entièrement en IPv6. | ||

| − | [[image:Sup10.png|thumb|none|500px|Figure 16- | + | [[image:Sup10.png|thumb|none|500px|Figure 16-10 ''Weather map'']] |

Latest revision as of 11:52, 20 February 2007

| |

Mise en œuvre par les constructeurs | Table des matières | Historique de la standardisation d’IPv6 | |

La plupart des constructeurs n’ayant implémenté qu’une partie des MIBs définis par l’IETF et les plateformes de supervision n’ayant pas encore intégré la totalité des fonctionnalités nécessaires pour administrer convenablement un réseau IPv6, la supervision de certains services restent impossible avec les applications existantes. Aujourd’hui, pratiquement tous les langages de programmation supportent la pile IPv6, il est donc facile de développer ses propres scripts pour répondre à ces besoins.

Par exemple, pour connaître à intervalle régulier le nombre de routes IPv6 reçus sur les peerings BGP d’un équipement, vu que les MIBs BGP4+ ne sont quasiment pas implémentées par les constructeurs, il est difficile de récupérer cette information via SNMP (ce qui est fait généralement en IPv4). Une façon de palier ce manque est de mettre en place un script qui se connecte régulièrement sur l’équipement en Telnet ou SSH et via des CLI (Command Line Interface) récupère cette information (par exemple, "show ipv6 bgp summary"). Il est clair que cette méthode est moins optimale qu’une simple récupération par SNMP (charge de la CPU plus importante, temps de réponse plus lent avec SSH ou Telnet que SNMP) mais elle permet cependant d’obtenir l’information souhaitée.

Exemples d’outils existants

Actuellement, il existe un éventail d’outils permettant d’administrer des réseaux IPv4. Il est nécessaire de disposer également d'un certain nombre d'instruments pour administrer les réseaux IPv6. Quelques outils existants en IPv4 sont déjà disponibles en IPv6 et de nouveaux outils sont développés pour répondre à des besoins spécifiques au protocole IPv6. Les chapitres suivants donnent une liste non exhaustive d’outils sont disponibles aussi bien pour les sites terminaux que pour les réseaux d’opérateurs. Certaines applications utilisées pour superviser les réseaux multicast en IPv6 sont également listées.

Outils pour réseaux Locaux :

- Argus est un logiciel libre permettant de superviser les différents équipements d’un réseau local (switch, routeurs, serveurs, stations de travail) ainsi que les applications associées (connectivité, applications TCP, UDP comme ping, ssh, ftp, http, dns,...) via une interface web. Ce logiciel supporte IPv6 depuis la version 3.2. Son fonctionnement modulaire permet à un administrateur d’ajouter des fonctionnalités qui ne seraient pas disponibles dans un premier temps. Le logiciel est aussi capable de générer des notifications d’alertes (mail, pager).

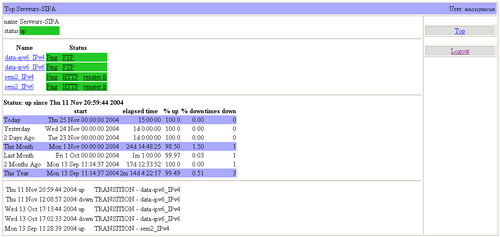

- Ethereal est un logiciel libre qui permet d’analyser le trafic en temps réel en distinguant le trafic IPv4 et IPv6 sur une interface. Il intègre un grand nombre de protocoles des couches réseau et transport mais aussi des couches applicatives.

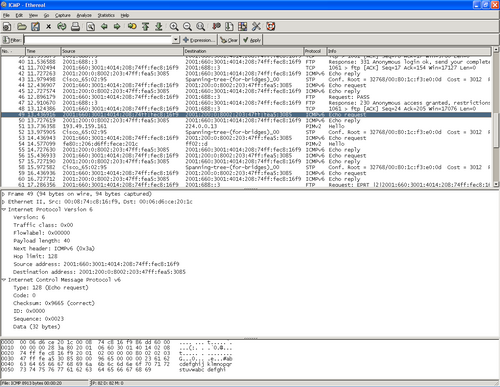

- NDPMon (Neighbor Discovery Protocol Monitor) est un outil permettant de superviser les activités du protocole Neighbor Discovery sur un réseau afin de détecter les annonces erronées ou malicieuses.

Le protocole Neighbor Discovery est utilisé par les tous noeuds IPv6 pour s'autoconfigurer puis interagir entre eux grâce aux fonctionnalités de découverte inhérentes au protocole. Une mauvaise configuration (volontaire ou non) d'un hôte peut entraîner la diffusion d'annonces erronées, qui peuvent facilement conduire à perturber le réseau en simulant de différentes manières des attaques de type DoS, flooding ou redirection. Certaines annonces perturbent la découverte des voisins anciennement ARP) conduisant à des problèmes d'identification des noeuds du segment (table des voisins erronnée, non détection d'un noeud hors ligne, usurpation d'identité). D'autres annonces peuvent perturber le mécanisme de routage en empêchant le trafic d'un segment d'être acheminé vers le routeur légitime.

NDPMon est un outil de surveillance pour IPv6 fonctionnant sur le modèle d'Arpwatch. Il répond au besoin des administrateurs réseau de disposer d'un outil facilement déployable permettant de surveiller les faiblesses du protocole Neighbor Discovery. NDPMon détecte les paquets ICMPv6 maliciceux en analysant les paquets capturés sur le réseau et en comparant ces annonces avec sa base de connaissance. Celle-ci est constituée d'une base de données des voisins établie par une phase d'apprentissage et d'un fichier de configuration établi en partie par l'administrateur et pouvant être complété durant cette phase préliminaire. Le logiciel peut détecter différents types d'anomalies et déclencher des alertes spécifiques (email, syslog ou autres alertes scriptées).

Le logiciel a été développé au sein de l'équipe Madynes du LORIA, par Thibault Cholez et Frederic Beck, et est diffusé sous license LGPL.

Outils pour réseaux d’opérateurs :

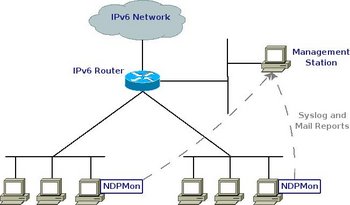

- ASPath-Tree est basé sur des captures régulières de la table BGP IPv6, ASpath-tree produit automatiquement un ensemble de pages HTML fournissant une vue graphique des chemins pour atteindre les autres AS sous forme d’arbre.

A la base conçu pour être employé par des sites IPv6 impliqués dans l’expérimentation du protocole BGP à l’intérieur du 6Bone, il peut être aujourd’hui utilisé dans n’importe quel réseau IPv6 opérationnel qui utilise BGP comme protocole de routage. De plus, il permet la détection des entrées anormales de routes annoncées par BGP (les préfixes interdits ou non agrégés), des numéros d’AS erronés (réservés ou privés) et fournit un ensemble d’information complémentaire comme:- le nombre de routes (valid/total/suppressed/damped/history),

- le nombre d’AS dans la table (total, originating only, originating/transit, transit only, private and reserved),

- le nombre de voisins actifs BGP (c’est-à-dire annonçant des routes),

- une analyse de la taille de réseau, en termes de distance inter-AS,

- le nombre de préfixes circulant dans le réseau (total, 6Bone pTLAs, sTLAs, 6to4, autres).

- Un des grands avantages d’ASPath-Tree est qu’il permet de connaître rapidement les chemins empruntés par les paquets pour atteindre un AS en se basant uniquement sur un routeur du réseau (même AS). Ceci simplifie beaucoup la mise en place de l’outil. Cependant, ceci peut aussi présenter un inconvénient : Normalement, l’arbre devrait être identique quel que soit le routeur interrogé au sein du réseau. Or, si la configuration est mal faite (voisin mal déclaré,...), l’arbre ne sera plus le même selon le routeur interrogé.

- ASPath-tree facilite donc la mise en place d’une politique de routage au niveau d’un backbone.

- Cet outil est spécifique à IPv6. En effet, le nombre de routes présentes dans les tables de routage en IPv6 est de l’ordre de 500 alors qu’en IPv4 ce nombre dépasse 150 000, rendrant la gestion de l’outil beaucoup plus lourde.

- Looking Glass : Cet outil permet, à travers une interface WEB, d’avoir un accès direct sur les routeurs ou les commutateurs. L’utilisateur dispose d’une liste de commandes qui peuvent être exécutées. Des scripts CGI permettant la connexion Telnet ou SSH (en IPv4 ou IPv6) récupèrent l’information désirée et l’affichent sur une page WEB.

Il permet d’obtenir des informations directement sur des équipements réseaux en temps réel sans avoir un compte dédié sur ces équipements. Cependant, le fait de donner des informations sur les équipements réseaux oblige à mettre en place un certain nombre de mesures de sécurité pour préserver la confidentialité des informations (accès restreint au serveur web…).

- MRTG permet de générer des graphes sur le trafic réseau. Une version IPv6 de MRTG a été développée par l’université de Rome-3. Elle permet d’interroger les équipements via SNMP sur un transport IPv6. D’autres outils comme RRDtool, disponible en IPv6 permettent de faire de la métrologie.

- Weather map permet de présenter une carte topologique du réseau avec son trafic actuel. Il se base généralement sur des applications comme MRTG pour pouvoir afficher les graphes de trafic entre deux liens du réseau. Pour obtenir une weather map représentant uniquement le trafic IPv6, il est nécessaire que les MIB des routeurs distinguent bien le trafic IPv4 et IPv6. Or, actuellement, tous les constructeurs ne proposent pas cela. Des réseaux expérimentaux où le trafic est exclusivement IPv6, comme 6NET, peuvent disposer de cartes affichant la charge de trafic IPv6. En ce qui concerne le transport, il peut être réalisé entièrement en IPv6.

Outils pour les réseaux multicast :

- Mping est un outil qui se base sur les fonctionnalités de ping6. Il permet de tester la connectivité entre plusieurs interfaces IPv6 et peut réaliser des mesures de performances entre elles. Il réalise une collecte de données qui lui permet de générer des rapports et des histogrammes.

Cet outil reste pratique tant que la taille du réseau n’est pas très importante. Lorsque le réseau grandit, le nombre de requêtes est multiplié. Ainsi, le trafic ICMP généré est de plus en plus important, ce qui peut faire augmenter la CPU des équipements réseaux. - Multicast beacon est une application client/serveur, réalisée en java, donnant des matrices de mesures sur le trafic Multicast en IPv4 et IPv6. Chaque client possède un démon beacon. Le démon envoie un message périodiquement aux autres membres du groupe multicast pour mesurer les pertes, le délai, la gigue, les doublons et le mauvais séquencement des paquets. Ces informations sont envoyées au serveur beacon qui peut afficher ces informations dans une table.

Conclusion

Aujourd’hui, un administrateur dispose d’un ensemble d’outils permettant d’administrer des réseaux IPv6. Cependant, un effort reste à faire pour atteindre le même niveau de supervision qu'en IPv4. Les récentes normalisations réalisées par des organismes comme l’IETF commence à être mises en œuvre par les constructeurs d’équipements et par les éditeurs de logiciels de supervision. Ceci permet de se rapprocher d’un modèle de supervision standard.

| |

Mise en œuvre par les constructeurs | Table des matières | Historique de la standardisation d’IPv6 | |