Difference between revisions of "Programmation d'applications bis"

From Livre IPv6

(→Programmation sur un système double-pile) |

(→Adaptation du serveur à un cas plus général) |

||

| (205 intermediate revisions by 2 users not shown) | |||

| Line 1: | Line 1: | ||

==Résumé== | ==Résumé== | ||

| − | L'évolution de IPv4 vers IPv6 a été conçue pour minimiser les changements visibles. Un grand nombre de concepts n'ont pas changé : les noms, les "ports", l'envoi et la réception de données,... Un certain nombre de points ont malgré tout dû être modifiés | + | L'évolution de IPv4 vers IPv6 a été conçue pour minimiser les changements visibles. Un grand nombre de concepts n'ont pas changé : les noms, les "ports", l'envoi et la réception de données,... Un certain nombre de points ont malgré tout dû être modifiés. |

| − | L'interface de programmation réseau ("API") la plus connue est l'interface "socket" (dite aussi interface "BSD"). | + | L'interface de programmation réseau ("API") la plus connue est l'interface "socket" (dite aussi interface "BSD"). |

| + | La première partie de ce chapitre présentera les modifications introduites dans cette interface de programmation pour supporter IPv6. | ||

| − | + | La partie suivante illustrera l'utilisation de l'API "avancée". | |

| + | Plusieurs exemples de programmes seront présentés dans ces deux premières parties. | ||

| − | + | Une troisième partie fera un état des lieux du support d'IPv6 dans les langages de programmation les plus communs. | |

| − | + | La quatrième partie sera consacrée aux méthodes de test permettant de savoir si un programme donné est compatible IPv6 ou non. | |

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| + | La dernière partie présentera une méthode pour rendre les programmes compatible IPv6 de manière automatique (sans modification du code source). | ||

| − | == | + | ==Gestion d'IPv6 avec l'API socket classique== |

===Généralités=== | ===Généralités=== | ||

| − | + | Les changements opérés dans l'API de façon à intégrer IPv6 ont été minimisés autant que possible de manière à faciliter le portage des applications IPv4 existantes. En outre, et ce point est important, cette nouvelle API doit permettre ''l'interopérabilité entre machines IPv4 et machines IPv6'' grâce au mécanisme de double pile décrit plus loin. | |

| − | + | L'API décrite ici est celle utilisée en Solaris, Linux et systèmes *BSD. Elle correspond à celle définie dans le RFC 3493 avec quelques modifications nécessaires pour prendre en compte les dernières évolutions des protocoles sous-jacents. Cette API est explicitement conçue pour fonctionner sur des machines possédant la double pile IPv4 et IPv6. Elle est disponible dans de nombreux environnements de programmation tels que Java, perl, python, ruby. | |

| − | + | Le langage choisi dans ce chapitre pour décrire les constantes, fonctions et structures est le langage C, sauf en ce qui concerne les exemples, pour lesquels plusieurs langages sont illustrés. On peut cependant noter que la syntaxe nécessaire pour utiliser cette API est similaire dans beaucoup de langages. | |

| − | + | ||

| − | + | ||

===Liste des changements=== | ===Liste des changements=== | ||

| Line 177: | Line 174: | ||

Le champ <tt>flags</tt> permet de modifier la réponse : si flags contient le bit <tt>NI_NUMERICHOST</tt> (resp. <tt>NI_NUMERICSERV</tt>) la réponse sera l'adresse et non le nom de la machine (resp. le numéro et non le nom du service) ; si on ne sait pas trouver dans le serveur de nom le nom de la machine, <tt>getnameinfo</tt> rendra une erreur si le bit <tt>NI_NAMEREQD</tt> est positionné et l'adresse numérique sinon ; le bit <tt>NI_DGRAM</tt> indique si le service est sur UDP et non sur TCP. | Le champ <tt>flags</tt> permet de modifier la réponse : si flags contient le bit <tt>NI_NUMERICHOST</tt> (resp. <tt>NI_NUMERICSERV</tt>) la réponse sera l'adresse et non le nom de la machine (resp. le numéro et non le nom du service) ; si on ne sait pas trouver dans le serveur de nom le nom de la machine, <tt>getnameinfo</tt> rendra une erreur si le bit <tt>NI_NAMEREQD</tt> est positionné et l'adresse numérique sinon ; le bit <tt>NI_DGRAM</tt> indique si le service est sur UDP et non sur TCP. | ||

| − | ====Nouvelles fonctions de conversion entre adresse binaire et | + | ====Nouvelles fonctions de conversion entre adresse binaire et alphanumérique==== |

Elles sont l'analogue des fonctions <tt>inet_addr</tt> et <tt>inet_ntoa</tt> d'IPv4, la seule véritable différence étant qu'elles ont un argument précisant la famille d'adresse et peuvent donc aussi bien convertir les adresses IPv4 que les adresses IPv6. | Elles sont l'analogue des fonctions <tt>inet_addr</tt> et <tt>inet_ntoa</tt> d'IPv4, la seule véritable différence étant qu'elles ont un argument précisant la famille d'adresse et peuvent donc aussi bien convertir les adresses IPv4 que les adresses IPv6. | ||

| − | Il est | + | Il est préférable d'éviter ces fonctions et de leur préférer les fonctions <tt>getaddrinfo</tt> et <tt>getnameinfo</tt>, avec les flags <tt>AI_NUMERICHOST</tt> et <tt>NI_NUMERICHOST</tt>, de façon à obtenir un code indépendant de la famille d'adresse (voir le paragraphe consacré à ce sujet). |

#include <sys/socket.h> | #include <sys/socket.h> | ||

| Line 208: | Line 205: | ||

Si la conversion est réussie, <tt>inet_ntop</tt> retourne un pointeur vers le tampon où est rangé le résultat de la conversion. Dans le cas contraire, <tt>inet_ntop</tt> retourne le pointeur nul, ce qui se produit soit lorsque la famille d'adresses n'est pas reconnue, soit lorsque la taille du tampon est insuffisante. | Si la conversion est réussie, <tt>inet_ntop</tt> retourne un pointeur vers le tampon où est rangé le résultat de la conversion. Dans le cas contraire, <tt>inet_ntop</tt> retourne le pointeur nul, ce qui se produit soit lorsque la famille d'adresses n'est pas reconnue, soit lorsque la taille du tampon est insuffisante. | ||

| − | === | + | ====Modifications et nouvelles possibilités concernant l'ICMP==== |

| − | Même si la liste précédente peut sembler longue, la plupart des changements concernent une petite minorité de programmes (ceux travaillant à bas niveau avec les primitives réseau). | + | Beaucoup de changements sont apparus entre l'ICMP (IPv4) et l'ICMPv6, comme on a pu le voir dans les mécanismes intervenant en réseau local (auto-configuration, etc.). Certains changements modifient également la manière de programmer. Ceux-ci étant assez difficile à décrire en restant sur un plan théorique, nous les aborderons au cours des exemples ("ping", "multicast") donnés plus loin. |

| + | |||

| + | ===Changements impliquant un travail de migration important=== | ||

| + | |||

| + | Même si la liste précédente peut sembler assez longue, la plupart des changements sont évidents ou concernent une petite minorité de programmes (ceux travaillant à bas niveau avec les primitives réseau). | ||

En réalité, seulement deux de ces changements impliquent souvent un travail de migration important : | En réalité, seulement deux de ces changements impliquent souvent un travail de migration important : | ||

| − | * La nouvelle primitive de résolution de noms <tt>getaddrinfo()</tt> renvoie une liste d'adresses (IPv4 et IPv6), alors que la primitive <tt>gethostbyname()</tt> ne renvoyait qu'une seule adresse. Cela implique une adaptation des programmes en conséquence. | + | * La nouvelle primitive de résolution de noms <tt>getaddrinfo()</tt> renvoie ''une liste'' d'adresses (IPv4 et IPv6), alors que la primitive <tt>gethostbyname()</tt> ne renvoyait qu'une seule adresse. Cela implique une adaptation des programmes en conséquence. |

* Les adresses IPv6 sont plus longues que les adresses IPv4, il faut donc adapter les structures où elles sont stockées, en utilisant des structures adaptées comme <tt>struct sockaddr_storage</tt>. | * Les adresses IPv6 sont plus longues que les adresses IPv4, il faut donc adapter les structures où elles sont stockées, en utilisant des structures adaptées comme <tt>struct sockaddr_storage</tt>. | ||

| + | ===Ce qui ne change pas=== | ||

| − | + | {{HorsTexte|<tt>PF_INET6</tt> et <tt>AF_INET6</tt>| | |

| − | + | Une erreur de programmation classique consiste à utiliser <tt>AF_INET</tt> à la place de <tt>PF_INET</tt>. Cela n'a pas d'effet en général car rares sont les systèmes pour lesquels ces deux constantes diffèrent. Pour éviter en IPv6 des problèmes liés à cette erreur, il est demandé que les deux constantes <tt>PF_INET6</tt> et <tt>AF_INET6</tt> soient identiques.}} | |

| − | + | La création d'une socket se fait comme auparavant en appelant la primitive socket. La distinction entre les protocoles IPv4 et IPv6 se fait sur la valeur du premier argument passé à <tt>socket</tt>, à savoir la famille d'adresses (ou de protocoles), c'est-à-dire ici <tt>PF_INET</tt> ou <tt>PF_INET6</tt>. Par exemple, si on veut créer un socket IPv4/UDP, on écrira : | |

| − | La | + | |

| + | sock = socket(PF_INET, SOCK_DGRAM, 0); | ||

| + | |||

| + | tandis qu'une création de socket IPv6/UDP se fera ainsi : | ||

| + | |||

| + | sock = socket(PF_INET6, SOCK_DGRAM, 0); | ||

| − | ===Programmation | + | |

| + | Quant aux autres primitives constituant l'interface socket, leur syntaxe reste inchangée. Il faut simplement leur fournir des adresses IPv6, en l'occurrence des pointeurs vers des structures de type <tt>struct sockaddr_in6</tt> au préalable convertis en des pointeurs vers des structures génériques de type <tt>struct sockaddr</tt>. | ||

| + | |||

| + | Donnons pour mémoire une liste des primitives les plus importantes : | ||

| + | |||

| + | bind() connect() sendmsg() | ||

| + | sendto() accept() recvfrom() | ||

| + | recvmsg() getsockname() getpeername() | ||

| + | |||

| + | ===Programmation sur un système double-pile=== | ||

| + | Les systèmes d'exploitation actuels implémentent une double-pile IPv4 / IPv6. Cette partie détaille les possibilités offertes et les implications qui découlent de cette architecture. | ||

====Deux types de serveurs==== | ====Deux types de serveurs==== | ||

| Line 229: | Line 246: | ||

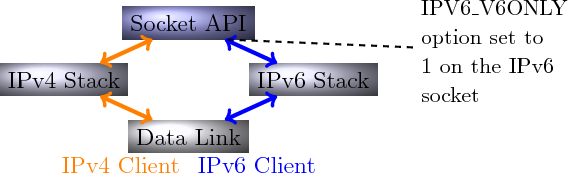

{| | {| | ||

| − | |La première solution est d'ouvrir une socket <tt>PF_INET</tt> et une socket <tt>PF_INET6</tt>, gérant respectivement le | + | |La première solution est d'ouvrir une socket <tt>PF_INET</tt> et une socket <tt>PF_INET6</tt>, gérant respectivement le trafic IPv4 (en orange sur la figure ci-contre) et IPv6 (en bleu). Ensuite, soit on implémente un serveur qui écoute simultanément sur ces deux sockets (utilisation d'un <tt>select()</tt>), soit on implémente deux serveurs, un pour chaque socket. |

||<tikz title="Serveur utilisant une socket PF_INET et une socket PF_INET6"> | ||<tikz title="Serveur utilisant une socket PF_INET et une socket PF_INET6"> | ||

\clip (-1, -0.5) rectangle (11.5,3); | \clip (-1, -0.5) rectangle (11.5,3); | ||

| Line 252: | Line 269: | ||

|- | |- | ||

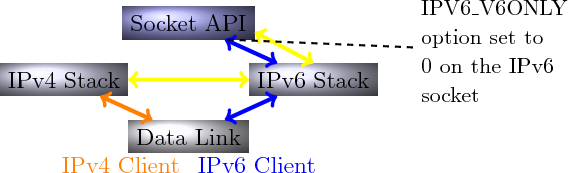

| − | |La deuxième solution est d'ouvrir une seule socket <tt>PF_INET6</tt>, qui acceptera à la fois les clients IPv4 et IPv6. Dans ce cas les adresses IPv4 sont traduites en adresses "IPv4 mappées en IPv6" ( | + | |La deuxième solution est d'ouvrir une seule socket <tt>PF_INET6</tt>, qui acceptera à la fois les clients IPv4 et IPv6. Dans ce cas les adresses IPv4 sont traduites en adresses "IPv4 mappées en IPv6" (trafic jaune sur la figure ci-contre) de façon à ce que le trafic IPv4 puisse atteindre la socket <tt>PF_INET6</tt>. Cette traduction est faite par le système d'exploitation, et activée ou désactivée suivant la valeur de l'option de socket <tt>IPV6_V6ONLY</tt>. |

||<tikz title="Serveur utilisant une seule socket PF_INET6"> | ||<tikz title="Serveur utilisant une seule socket PF_INET6"> | ||

\clip (-1, -0.5) rectangle (11.5,3); | \clip (-1, -0.5) rectangle (11.5,3); | ||

| Line 277: | Line 294: | ||

|} | |} | ||

| + | |||

| + | {{HorsTexte|<tt>getaddrinfo()</tt> et la désactivation IPv6 au niveau noyau| | ||

| + | <tt>getaddrinfo()</tt> n'étant pas à proprement parler un appel système, le fait de désactiver IPv6 au niveau du noyau n'empêche pas <tt>getaddrinfo()</tt> de renvoyer des adresses IPv6. On ne peut donc pas déduire des résultats de <tt>getaddrinfo()</tt> le fait que IPv6 soit activé ou non. La méthode simple pour détecter ceci reste donc l'appel à <tt>socket()</tt> avec une famille <tt>AF_INET6</tt>, un retour en erreur indiquant qu'IPv6 n'est pas disponible. | ||

| + | }} | ||

| + | |||

| + | Ce deuxième type de serveur peut paraître plus simple à réaliser que le précédent (pas besoin de l'étape <tt>select()</tt> car on n'a qu'une seule socket). | ||

| + | Attention cependant, en toute rigueur, à penser aux systèmes qui ne gèrent pas IPv6 (par exemple si le module IPv6 n'est pas chargé) : en effet si on tente un appel à <tt>socket()</tt> avec la famille <tt>AF_INET6</tt> sur ce genre de système, on obtiendra une erreur ; or notre programme doit, à défaut d'accepter les clients IPv6, au moins accepter les clients IPv4. On doit donc détecter cette limitation (en tentant d'ouvrir une socket IPv6 au préalable), et, si on la rencontre, passer <tt>AF_INET</tt> à <tt>getaddrinfo()</tt> pour finalement ouvrir une socket IPv4. | ||

| + | |||

| + | ====Les adresses IPv4 mappées==== | ||

| + | Comme expliqué ci-dessus, les adresses IPv4 mappées permettent de faire passer le trafic IPv4 dans l'espace d'adressage IPv6, et ainsi interagir avec les sockets du type <tt>PF_INET6</tt>. | ||

| + | |||

| + | Elles sont de la forme <tt>::FFFF:XXXX:YYYY</tt> où <tt>XXXXYYYY</tt> est la valeur hexadécimale correspondant à l'adresse IPv4 <tt>a.b.c.d</tt>. Cependant, pour faciliter la lecture, elles sont généralement représentées sous la forme <tt>::FFFF:a.b.c.d</tt>. | ||

====L'option IPV6_V6ONLY==== | ====L'option IPV6_V6ONLY==== | ||

| − | L'option <tt>IPV6_V6ONLY</tt> contrôle si | + | L'option <tt>IPV6_V6ONLY</tt> contrôle si une socket serveur <tt>PF_INET6</tt> doit gérer uniquement le trafic IPv6 ou bien si elle doit gérer à la fois le trafic IPv6 et le trafic IPv4 (mappé dans ce cas). |

Sa valeur doit être définie en utilisant <tt>setsockopt()</tt>. Typiquement : | Sa valeur doit être définie en utilisant <tt>setsockopt()</tt>. Typiquement : | ||

| Line 288: | Line 317: | ||

Voici les cas à prévoir en cas d'option mal positionnée : | Voici les cas à prévoir en cas d'option mal positionnée : | ||

* Un serveur conçu avec deux sockets qui aurait <tt>IPV6_V6ONLY</tt> à <tt>0</tt> échouerait à ouvrir la deuxième socket (erreur <tt>EADDRINUSE</tt>). | * Un serveur conçu avec deux sockets qui aurait <tt>IPV6_V6ONLY</tt> à <tt>0</tt> échouerait à ouvrir la deuxième socket (erreur <tt>EADDRINUSE</tt>). | ||

| − | * Un serveur conçu avec une seule socket et qui aurait <tt>IPV6_V6ONLY</tt> à <tt>1</tt> ignorerait le | + | * Un serveur conçu avec une seule socket et qui aurait <tt>IPV6_V6ONLY</tt> à <tt>1</tt> ignorerait le trafic IPv4. |

| + | Ces erreurs d'implémentations sont illustrées plus loin dans l'exemple de Client/Serveur TCP. | ||

| − | Si | + | Si l'option <tt>IPV6_V6ONLY</tt> n'est pas définie, la valeur par défaut dépend du système d'exploitation sur lequel le serveur est exécuté. Par exemple, sur Linux/*BSD la valeur par défaut est donnée (et modifiable) par <tt>sysctl net.ipv6.bindv6only</tt>. Ceci donne <tt>0</tt> par défaut sous la plupart des distributions Linux, et <tt>1</tt> sur *BSD... |

| − | En conséquence, un programme qui se veut portable doit explicitement donner une valeur à cette option. | + | En conséquence, '''un programme qui se veut portable doit explicitement donner une valeur à cette option'''. |

| − | == | + | ===Programmation indépendante de la famille d'adresses=== |

| − | + | Les nouvelles primitives <tt>getaddrinfo()</tt> et <tt>getnameinfo()</tt> permettent de programmer de manière indépendante de la famille d'adresse car elles gèrent ''en interne'' les différences entre les adresses IPv4 et IPv6. Le code qui les utilise peut donc utiliser des structures <tt>sockaddr</tt> et <tt>sockaddr_storage</tt> sans préciser s'il s'agit d'adresses IPv4 ou IPv6. | |

| − | + | ||

| − | + | Cette manière de programmer est recommandée car le code associé est plus facile à maintenir. De plus, ''si le protocole doit à nouveau changer dans le futur, un code indépendant de la version de protocole ne nécessitera pas de nouvelle migration''. | |

| − | + | A l'inverse, le fait que les primitives <tt>inet_pton()</tt> et <tt>inet_ntop()</tt> ont un argument précisant la famille d'adresse rend généralement le code qui les utilise dépendant de la famille d'adresses (sauf si cette famille est obtenue dynamiquement, par exemple via un <tt>getaddrinfo()</tt>). ''Il est donc généralement préferable d'utiliser les fonctions <tt>getaddrinfo()</tt> et <tt>getnameinfo()</tt>'', avec les flags <tt>AI_NUMERICHOST</tt> et <tt>NI_NUMERICHOST</tt>, plutôt que <tt>inet_pton()</tt> et <tt>inet_ntop()</tt>. | |

| − | + | De même, on évitera dans la mesure du possible d'utiliser des structures spécifiques à IPv6 ou à IPv4. | |

| − | + | Sans compter la gestion de l'option de socket <tt>IPV6_V6ONLY</tt>, les seuls programmes qui nécessitent un code dépendant de la famille d'adresse sont ceux qui utilisent des fonctionnalités spécifiques à IPv6 (inexistantes en IPv4) ou qui exploitent des détails qui sont différents en IPv4 et en IPv6. Cela représente en fait une petite minorité. Les autres, à commencer par ceux qui sont de simple portages vers IPv6, devraient présenter de préférence un code indépendant ou très peu dépendant de la famille d'adresses. | |

| − | + | ===Exemples=== | |

| − | + | ====Résolution de noms et résolution inverse (langage C)==== | |

| + | L'exemple proposé n'est autre qu'une sorte de nslookup (très) simplifié : la commande haah (host-address-address-host). Si par exemple on lui donne en argument une adresse numérique (IPv4 ou IPv6), il imprime le nom complètement qualifié correspondant lorsque la requête DNS aboutit. L'extrait de session qui suit illustre l'utilisation de cette commande. | ||

| − | + | $ '''haah bernays''' | |

| − | + | Name: | |

| − | + | bernays.ipv6.logique.jussieu.fr | |

| + | Adresses: | ||

| + | 2001:660:101:101:200:f8ff:fe31:17ec | ||

| + | 3ffe:304:101:1:200:f8ff:fe31:17ec | ||

| + | $ '''haah 134.157.19.71''' | ||

| + | Name: | ||

| + | bernays.logique.jussieu.fr | ||

| + | Adresses: | ||

| + | 134.157.19.71 | ||

| + | $ | ||

| + | Le programme réalisant la commande <tt>haah</tt> ne présente aucune difficulté. C'est une simple application des primitives précédemment décrites. | ||

| − | + | 1 | #include <stdio.h> | |

| − | + | 2 | #include <stdlib.h> | |

| + | 3 | #include <string.h> | ||

| + | 4 | #include <errno.h> | ||

| + | 5 | #include <sys/types.h> | ||

| + | 6 | #include <sys/socket.h> | ||

| + | 7 | #include <netinet/in.h> | ||

| + | 8 | #include <netdb.h> | ||

| + | 9 | #include <arpa/inet.h> | ||

| + | 10 | | ||

| + | 11 | #define HOST_MAXLEN 128 | ||

| + | 12 | #define IP_MAXLEN INET6_ADDRSTRLEN | ||

| + | 13 | | ||

| + | 14 | int main(int argc, char **argv) | ||

| + | 15 | { | ||

| + | 16 | int ret; | ||

| + | 17 | char host[HOST_MAXLEN]; | ||

| + | 18 | char ip[IP_MAXLEN]; | ||

| + | 19 | struct addrinfo *res, *ptr; | ||

| + | 20 | struct addrinfo hints = { | ||

| + | 21 | 0, | ||

| + | 22 | PF_UNSPEC, | ||

| + | 23 | SOCK_STREAM, | ||

| + | 24 | 0, | ||

| + | 25 | 0, | ||

| + | 26 | NULL, | ||

| + | 27 | NULL, | ||

| + | 28 | NULL | ||

| + | 29 | }; | ||

| + | 30 | | ||

| + | 31 | if (argc != 2) { | ||

| + | 32 | fprintf(stderr, "%s: usage: %s host | addr.\n", *argv, *argv); | ||

| + | 33 | exit(1); | ||

| + | 34 | } | ||

| + | 35 | | ||

| + | 36 | // getaddrinfo will give us the list of all addresses corresponding to argv[1] | ||

| + | 37 | ret = getaddrinfo(argv[1], NULL, &hints, &res); | ||

| + | 38 | if (ret) { | ||

| + | 39 | fprintf(stderr, "getaddrinfo: %s\n", gai_strerror(ret)); | ||

| + | 40 | exit(1); | ||

| + | 41 | } | ||

| + | 42 | | ||

| + | 43 | if (res != NULL) | ||

| + | 44 | { | ||

| + | 45 | // let's retrieve the hostname by using getnameinfo on the first address of the list | ||

| + | 46 | ret = getnameinfo(res->ai_addr, res->ai_addrlen, | ||

| + | 47 | host, HOST_MAXLEN, | ||

| + | 48 | NULL, 0, 0); | ||

| + | 49 | if (ret) { | ||

| + | 50 | fprintf(stderr, "getnameinfo: %s\n", gai_strerror(ret)); | ||

| + | 51 | exit(1); | ||

| + | 52 | } | ||

| + | 53 | fprintf(stdout,"Name:\n%s\nAdresses:\n", host); | ||

| + | 54 | } | ||

| + | 55 | | ||

| + | 56 | // for each address of the list, convert it to text using getnameinfo(..., NI_NUMERICHOST) | ||

| + | 57 | for (ptr = res; ptr; ptr = ptr->ai_next) { | ||

| + | 58 | ret = getnameinfo(ptr->ai_addr, ptr->ai_addrlen, | ||

| + | 59 | ip, IP_MAXLEN, | ||

| + | 60 | NULL, 0, NI_NUMERICHOST); | ||

| + | 61 | if (ret) { | ||

| + | 62 | fprintf(stderr, "getnameinfo: %s\n", gai_strerror(ret)); | ||

| + | 63 | exit(1); | ||

| + | 64 | } | ||

| + | 65 | fprintf(stdout, "%s\n", ip); | ||

| + | 66 | } | ||

| + | 67 | | ||

| + | 68 | freeaddrinfo(res); | ||

| + | 69 | exit(0); | ||

| + | 70 | } | ||

| − | + | ====Client/Serveur TCP (langage C)==== | |

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | =====Vue d'ensemble===== | |

| − | + | Le client/serveur choisi est particulièrement simple de façon à privilégier l'aspect réseau dans la présentation. Le serveur écrit un message de bienvenue à chaque client qui se connecte puis coupe la connexion. Le client est conçu de manière à tester ce serveur : il essaie de se connecter en IPv4 et, en cas de succès, il lit et affiche le message envoyé par le serveur ; ensuite il réitère ces opérations en utilisant IPv6. | |

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | Le serveur prend en paramètre le port TCP d'écoute. | |

| + | Le client prend en paramètre le hostname du serveur et ce port d'écoute. | ||

| − | + | Cet exemple va aussi nous permettre d'expérimenter la cohabitation entre les sockets serveur IPv4 et IPv6. Pour cela, le serveur pose quelques questions à l'utilisateur afin de déterminer le fonctionnement à adopter, comme nous allons le voir dans les sections suivantes. | |

| − | + | =====Implémentations correctes d'un serveur===== | |

| − | + | Lançons et paramétrons notre serveur : | |

| − | + | $ '''./server 20000''' | |

| + | Should the server open an IPv4 socket? (y/n) '''y''' | ||

| + | Should the server open an IPv6 socket? (y/n) '''y''' | ||

| + | Should this IPv6 socket also accept IPv4 clients? (y/n) '''n''' | ||

| + | [Running...] | ||

| − | + | La troisième question détermine en fait la valeur (à 0 si on répond 'y', à 1 sinon) de l'option <tt>IPV6_V6ONLY</tt> attendue pour la socket IPv6. | |

| − | + | Dans ce premier exemple, on crée donc deux sockets, une socket IPv4 et une socket IPv6, avec l'option <tt>IPV6_V6ONLY</tt> positionnée à 1, ce qui correspond donc au modèle de serveur utilisant deux sockets (se référer au paragraphe "Programmation sur un système double-pile"). | |

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | On peut également paramétrer le serveur suivant l'autre modèle, qui n'utilise qu'une seule socket IPv6 : | |

| − | + | $ '''./server 20000''' | |

| − | + | Should the server open an IPv4 socket? (y/n) '''n''' | |

| + | Should the server open an IPv6 socket? (y/n) '''y''' | ||

| + | Should this IPv6 socket also accept IPv4 clients? (y/n) '''y''' | ||

| + | [Running...] | ||

| − | + | L'option <tt>IPV6_V6ONLY</tt> étant ici positionnée à 0, la socket IPv6 acceptera aussi les clients IPv4. | |

| + | Dans ces deux premiers cas, le client peut donc se connecter au serveur avec les deux versions du protocole sans soucis : | ||

| − | + | $ '''./client server-host 20000''' | |

| − | + | Successfully connected to server using IPv4. Server says: Hello! | |

| − | + | ||

| − | + | Successfully connected to server using IPv6. Server says: Hello! | |

| − | $ ''' | + | |

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

$ | $ | ||

| − | + | =====Erreurs d'implémentation courantes===== | |

| − | + | Nous allons maintenant observer les deux cas d'erreur d'implémentation courants qui correspondent en fait à une option <tt>IPV6_V6ONLY</tt> mal positionnée. | |

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | Si on tente d'ouvrir une socket IPv4 et une socket IPv6 avec l'option <tt>IPV6_V6ONLY</tt> à 0, alors ces deux sockets sont susceptibles de recevoir le trafic IPv4. Ce conflit est détecté au moment de l'appel à bind() sur la deuxième socket, qui échoue donc avec l'erreur <tt>EADDRINUSE</tt>. | |

| − | + | $ '''./server 20000''' | |

| + | Should the server open an IPv4 socket? (y/n) '''y''' | ||

| + | Should the server open an IPv6 socket? (y/n) '''y''' | ||

| + | Should this IPv6 socket also accept IPv4 clients? (y/n) '''y''' | ||

| + | bind() error: Address already in use | ||

| + | $ | ||

| − | + | Tentons maintenant de créer notre serveur avec une seule socket IPv6, mais avec l'option <tt>IPV6_V6ONLY</tt> positionnée à 1. | |

| − | $ ''' | + | $ '''./server 20000''' |

| − | + | Should the server open an IPv4 socket? (y/n) '''n''' | |

| − | + | Should the server open an IPv6 socket? (y/n) '''y''' | |

| + | Should this IPv6 socket also accept IPv4 clients? (y/n) '''n''' | ||

| + | [Running...] | ||

| − | + | Aucune erreur n'est détectée au niveau du serveur. Par contre les clients IPv4 ne peuvent pas se connecter : | |

| − | + | $ '''./client server-host 20000''' | |

| − | + | connect() error: Connection refused | |

| − | + | Could not connect using IPv4! | |

| − | + | Successfully connected to server using IPv6. Server says: Hello! | |

| − | + | ||

| + | $ | ||

| − | + | Il faut garder à l'esprit que, dans le cas général, ces erreurs d'implémentation sont beaucoup moins évidentes. En effet, ici on indique explicitement la valeur de l'option <tt>IPV6_V6ONLY</tt>, ce qui, souvent dans ce genre de mauvaise implémentation, n'est pas fait. Or si on ne le fait pas, le fonctionnement correct ou incorrect du programme dépendra de la valeur par défaut de cette option, qui varie suivant les systèmes (se référer au paragraphe "Programmation sur un système double-pile"). | |

| − | + | =====Implémentation===== | |

| − | + | L'implémentation se compose de quatre fichiers sources : | |

| − | + | * <tt>hello_client.c</tt> le fichier source principal du client | |

| + | * <tt>open_conn.c</tt> le fichier source qui gère l'ouverture d'une connexion client | ||

| + | * <tt>hello_server.c</tt> le fichier source principal du serveur | ||

| + | * <tt>tools.c</tt> quelques fonctions utilitaires | ||

| − | + | ======Le client====== | |

| − | + | Note : pour garder un code simple et se focaliser sur notre problématique, on se permettra quelques libertés quant-à la portabilité du code (à l'image de la déclaration <tt>_GNU_SOURCE</tt> qui nous permet de profiter de la primitive <tt>getline()</tt>, ci-dessous). | |

| − | Le | + | Le client cherche à communiquer avec le serveur en IPv4, puis en IPv6. Pour chaque cas, si la connexion réussit, il lit et affiche le message envoyé par le serveur. Ce fonctionnement se retrouve dans le fichier <tt>hello_client.c</tt> : |

| − | + | 1 | #define _GNU_SOURCE | |

| + | 2 | #include <stdio.h> | ||

| + | 3 | #include <stdlib.h> | ||

| + | 4 | #include <sys/socket.h> | ||

| + | 5 | | ||

| + | 6 | extern open_conn(char *, char *, int); | ||

| + | 7 | | ||

| + | 8 | void try_with_family(char *host, char *port, int family, char *family_label); | ||

| + | 9 | | ||

| + | 10 | int main(int argc, char **argv) | ||

| + | 11 | { | ||

| + | 12 | if (argc != 3) { | ||

| + | 13 | fprintf(stderr, "Usage: %s <host> <port>\n", argv[0]); | ||

| + | 14 | exit(1); | ||

| + | 15 | } | ||

| + | 16 | | ||

| + | 17 | // try to connect to the server using IPv4 and IPv6 | ||

| + | 18 | try_with_family(argv[1], argv[2], AF_INET, "IPv4"); | ||

| + | 19 | try_with_family(argv[1], argv[2], AF_INET6, "IPv6"); | ||

| + | 20 | | ||

| + | 21 | return 0; | ||

| + | 22 | } | ||

| + | 23 | | ||

| + | 24 | void try_with_family(char *host, char *port, int family, char *family_label) | ||

| + | 25 | { | ||

| + | 26 | int sock; | ||

| + | 27 | FILE *socket_filedesc; | ||

| + | 28 | char *server_message = NULL; | ||

| + | 29 | size_t server_message_size = 0; | ||

| + | 30 | | ||

| + | 31 | if ((sock = open_conn(host, port, family)) < 0) { | ||

| + | 32 | // failed | ||

| + | 33 | fprintf(stderr, "Could not connect using %s!\n", family_label); | ||

| + | 34 | } | ||

| + | 35 | else | ||

| + | 36 | { // succeeded | ||

| + | 37 | printf("Successfully connected to server using %s. ", family_label); | ||

| + | 38 | | ||

| + | 39 | // read and display the server message | ||

| + | 40 | socket_filedesc = fdopen(sock, "r"); | ||

| + | 41 | getline(&server_message, &server_message_size, socket_filedesc); | ||

| + | 42 | | ||

| + | 43 | if (server_message_size > 0) { | ||

| + | 44 | printf("Server says: %s\n", server_message); | ||

| + | 45 | } | ||

| + | 46 | } | ||

| + | 47 | } | ||

| − | + | La connexion en elle-même est implémentée dans la fonction <tt>open_conn()</tt> (fichier <tt>open_conn.c</tt>) : | |

| − | + | 1 | #include <stdio.h> | |

| + | 2 | #include <unistd.h> | ||

| + | 3 | #include <sys/socket.h> | ||

| + | 4 | #include <netdb.h> | ||

| + | 5 | #include <stdlib.h> | ||

| + | 6 | | ||

| + | 7 | int open_conn(char *host, char *serv, int family) | ||

| + | 8 | { | ||

| + | 9 | int sock, ecode; | ||

| + | 10 | struct addrinfo *res; | ||

| + | 11 | struct addrinfo hints = { | ||

| + | 12 | 0, | ||

| + | 13 | 0, | ||

| + | 14 | SOCK_STREAM, | ||

| + | 15 | 0, | ||

| + | 16 | 0, | ||

| + | 17 | NULL, | ||

| + | 18 | NULL, | ||

| + | 19 | NULL | ||

| + | 20 | }; | ||

| + | 21 | | ||

| + | 22 | // get an available server address for the given family | ||

| + | 23 | hints.ai_family = family; | ||

| + | 24 | ecode = getaddrinfo(host, serv, &hints, &res); | ||

| + | 25 | | ||

| + | 26 | if (ecode) { | ||

| + | 27 | fprintf(stderr, "getaddrinfo() error: %s\n", gai_strerror(ecode)); | ||

| + | 28 | return -1; | ||

| + | 29 | } | ||

| + | 30 | | ||

| + | 31 | // create a socket | ||

| + | 32 | if ((sock = socket(res->ai_family, res->ai_socktype, res->ai_protocol)) < 0) { | ||

| + | 33 | freeaddrinfo(res); | ||

| + | 34 | perror("socket() error"); | ||

| + | 35 | return -1; | ||

| + | 36 | } | ||

| + | 37 | | ||

| + | 38 | // connect | ||

| + | 39 | if (connect(sock, res->ai_addr, res->ai_addrlen) < 0) { | ||

| + | 40 | close(sock); | ||

| + | 41 | freeaddrinfo(res); | ||

| + | 42 | perror("connect() error"); | ||

| + | 43 | return -1; | ||

| + | 44 | } | ||

| + | 45 | | ||

| + | 46 | // free memory | ||

| + | 47 | freeaddrinfo(res); | ||

| + | 48 | return sock; | ||

| + | 49 | } | ||

| − | + | Cette fonction retourne soit <tt>-1</tt> en cas d'erreur, soit le descripteur associé à la socket de connexion. | |

| + | Dans notre exemple, l'utilité du client est de pouvoir tester notre serveur, on veut donc maitriser le protocole utilisé lors de la connexion. La partie résolution de nom utilise donc la primitive <tt>getaddrinfo()</tt> avec le champ <tt>ai_family</tt> de la structure <tt>hints</tt> positionné à la version du protocole que l'on veut tester (<tt>PF_INET</tt> ou <tt>PF_INET6</tt>). Pour simplifier on ne teste ici que la première adresse renvoyée. (Il peut exister des cas ou le serveur possède plusieurs adresses, pour une même version du protocole, on devrait donc en théorie implémenter une boucle.) | ||

| − | + | ======Adaptation du client à un cas plus général====== | |

| − | + | Dans le cas d'un client TCP plus usuel, on initialiserait <tt>ai_family</tt> à <tt>PF_UNSPEC</tt>, de façon à obtenir toutes les adresses du serveur indépendamment de la version du protocole. Ensuite on bouclerait sur ces adresses jusqu'à ce que l'une d'elles fournisse une connexion valide. | |

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | Le serveur | + | ======Le serveur====== |

| − | + | Un serveur TCP suit généralement le processus suivant : | |

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | [[image:CS194.gif]] | |

| − | + | Dans notre cas, pour simplifier, on implémentera le serveur dans un seul processus (pas de primitive <tt>fork()</tt> ni de gestion des processus fils). | |

| − | + | Voici le code qui le décrit (<tt>hello_server.c</tt>) : | |

| − | + | 1 | #include <stdio.h> | |

| + | 2 | #include <stdlib.h> | ||

| + | 3 | #include <string.h> | ||

| + | 4 | #include <sys/socket.h> | ||

| + | 5 | #include <netdb.h> | ||

| + | 6 | | ||

| + | 7 | #define SERVER_MESSAGE "Hello!" | ||

| + | 8 | | ||

| + | 9 | extern char *get_family_label(int family); | ||

| + | 10 | extern int test_yes_or_no(); | ||

| + | 11 | | ||

| + | 12 | int main(int argc, char **argv) | ||

| + | 13 | { | ||

| + | 14 | int sock[2], ecode, num_sock = 0, on = 1, off = 0, | ||

| + | 15 | communication_sock, len, sock_index, max_fd = -1; | ||

| + | 16 | struct addrinfo *res, *rres, hints; | ||

| + | 17 | struct sockaddr_storage from; | ||

| + | 18 | fd_set fdset; | ||

| + | 19 | FILE *socket_filedesc; | ||

| + | 20 | | ||

| + | 21 | if (argc != 2) { | ||

| + | 22 | fprintf(stderr, "Usage: %s <port>\n", argv[0]); | ||

| + | 23 | exit(1); | ||

| + | 24 | } | ||

| + | 25 | | ||

| + | 26 | // use getaddrinfo to get information about the server sockets we may create | ||

| + | 27 | memset(&hints, 0, sizeof hints) ; | ||

| + | 28 | hints.ai_flags = AI_PASSIVE; | ||

| + | 29 | hints.ai_socktype = SOCK_STREAM; | ||

| + | 30 | hints.ai_family = AF_UNSPEC; | ||

| + | 31 | ecode = getaddrinfo(NULL, argv[1], &hints, &rres); | ||

| + | 32 | if (ecode) { | ||

| + | 33 | fprintf(stderr, "getaddrinfo: %s\n", gai_strerror(ecode)); | ||

| + | 34 | exit(1); | ||

| + | 35 | } | ||

| + | 36 | | ||

| + | 37 | // for each of these possible server sockets | ||

| + | 38 | for (res = rres; res; res = res->ai_next) { | ||

| + | 39 | // ask the user whether we should create a server socket of this family | ||

| + | 40 | printf("Should the server open an %s socket? (y/n) ", get_family_label(res->ai_family)); | ||

| + | 41 | if (test_yes_or_no()) { | ||

| + | 42 | // if yes then create this socket | ||

| + | 43 | sock[num_sock] = socket(res->ai_family, res->ai_socktype, res->ai_protocol); | ||

| + | 44 | if (sock[num_sock] < 0) { | ||

| + | 45 | perror("socket() error"); | ||

| + | 46 | continue; | ||

| + | 47 | } | ||

| + | 48 | // set the SO_REUSEADDR option | ||

| + | 49 | // (this will avoid EADDRINUSE errors if we restart the server too quickly) | ||

| + | 50 | setsockopt(sock[num_sock], SOL_SOCKET, SO_REUSEADDR, (char *)&on, sizeof(on)); | ||

| + | 51 | | ||

| + | 52 | if (res->ai_family == AF_INET6) { | ||

| + | 53 | // ask the user whether we should set IPV6_V6ONLY to 0 or 1 | ||

| + | 54 | // (i.e. enable or disable IPv4 mapping into IPv6) | ||

| + | 55 | printf("Should this IPv6 socket also accept IPv4 clients? (y/n) "); | ||

| + | 56 | if (test_yes_or_no()) | ||

| + | 57 | { | ||

| + | 58 | setsockopt(sock[num_sock], IPPROTO_IPV6, IPV6_V6ONLY, (char *)&off, sizeof(off)); | ||

| + | 59 | } | ||

| + | 60 | else | ||

| + | 61 | { | ||

| + | 62 | setsockopt(sock[num_sock], IPPROTO_IPV6, IPV6_V6ONLY, (char *)&on, sizeof(on)); | ||

| + | 63 | } | ||

| + | 64 | } | ||

| + | 65 | // bind the socket | ||

| + | 66 | if (bind(sock[num_sock], res->ai_addr, res->ai_addrlen) < 0) { | ||

| + | 67 | perror("bind() error"); | ||

| + | 68 | exit(1); | ||

| + | 69 | } | ||

| + | 70 | listen(sock[num_sock], SOMAXCONN); | ||

| + | 71 | num_sock++; | ||

| + | 72 | } | ||

| + | 73 | } | ||

| + | 74 | // free memory | ||

| + | 75 | freeaddrinfo(rres); | ||

| + | 76 | | ||

| + | 77 | printf("[Running...]\n"); | ||

| + | 78 | | ||

| + | 79 | for (;;) { // infinite loop | ||

| + | 80 | | ||

| + | 81 | // prepare fdset for the select() below | ||

| + | 82 | FD_ZERO(&fdset); | ||

| + | 83 | for (sock_index = 0; sock_index < num_sock; sock_index++) { | ||

| + | 84 | if (max_fd < sock[sock_index]) | ||

| + | 85 | max_fd = sock[sock_index]; | ||

| + | 86 | FD_SET(sock[sock_index], &fdset); | ||

| + | 87 | } | ||

| + | 88 | | ||

| + | 89 | // wait on all sockets | ||

| + | 90 | select(max_fd+1, &fdset, NULL, NULL, NULL); | ||

| + | 91 | | ||

| + | 92 | // manage each client connection | ||

| + | 93 | for (sock_index = 0; sock_index < num_sock; sock_index++) { | ||

| + | 94 | if (FD_ISSET(sock[sock_index], &fdset)) { | ||

| + | 95 | len = sizeof from; | ||

| + | 96 | // accept the client | ||

| + | 97 | communication_sock = accept(sock[sock_index], (struct sockaddr *)&from, &len); | ||

| + | 98 | // write a message to the client | ||

| + | 99 | socket_filedesc = fdopen(communication_sock, "w+"); | ||

| + | 100 | fprintf(socket_filedesc, "%s\n", SERVER_MESSAGE); | ||

| + | 101 | fflush(socket_filedesc); | ||

| + | 102 | // close the connection | ||

| + | 103 | close(communication_sock); | ||

| + | 104 | } | ||

| + | 105 | } | ||

| + | 106 | } | ||

| + | 107 | | ||

| + | 108 | return 0; | ||

| + | 109 | } | ||

| − | + | L'étape principale concernant la gestion d'IPv6 consiste en la préparation de l'adresse de la socket d'écoute du serveur en faisant appel, comme d'habitude, à la primitive <tt>getaddrinfo()</tt> (et, plus loin, <tt>freeaddrinfo()</tt> pour libérer la mémoire). Comme il s'agit d'une socket d'écoute, le champ <tt>ai_flags</tt> de la structure <tt>hints</tt> a été initialisé à la valeur <tt>AI_PASSIVE</tt>. Le champ <tt>ai_family</tt> de cette même structure a lui été initialisé à la valeur <tt>AF_UNSPEC</tt> (récupération de toutes les adresses d'écoute possibles). | |

| − | + | ||

| − | + | Dans ce cas, s'agissant d'une socket d'écoute (<tt>AI_PASSIVE</tt>) les adresses obtenues en sortie de <tt>getaddrinfo()</tt> seront en fait les adresses "wildcard" IPv4 et IPv6. L'ordre de ces adresses dans la liste renvoyée dépend du système d'exploitation. | |

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | Ensuite (lignes 37 à 73), on boucle sur cette liste et, suivant les instructions de l'utilisateur, on crée ou non une socket d'écoute de la famille indiquée. | |

| − | + | Une autre spécificité de la gestion d'IPv6 est l'indication de la valeur de l'option <tt>IPV6_V6ONLY</tt> (pour les sockets IPv6 uniquement), qui doit être effectuée entre la primitive <tt>socket()</tt> et la primitive <tt>bind()</tt>, et qui est, pour notre exemple, également soumise à l'utilisateur. | |

| − | + | Une fois ces initialisations effectuées, le serveur est prêt pour boucler (lignes 79 à 106) en écoutant simultanément sur toutes ces sockets (via la primitive <tt>select()</tt>) et gérant chaque client qui s'y connecte. | |

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| + | ======Adaptation du serveur à un cas plus général====== | ||

| − | + | Pour implémenter un serveur TCP capable de recevoir à la fois des connexions IPv4 et IPv6, le lecteur peut donc se baser sur cet exemple simple. Il doit alors choisir un des deux modèles de serveurs (une socket IPv6 ou deux sockets), puis adapter le code source <tt>hello_server.c</tt> en conséquence, en supprimant les questions à l'utilisateur, c'est à dire : | |

| + | * pour un serveur utilisant deux sockets (IPv4 et IPv6) : | ||

| + | ** supprimer les lignes 39 à 42 et 72 : pas de demande à l'utilisateur concernant la création de chaque socket | ||

| + | ** supprimer les lignes 53 à 61 et 63 de façon à ce que l'option <tt>IPV6_V6ONLY</tt> soit positionnée à 1 sur la socket IPv6 | ||

| + | * pour un serveur utilisant une seule socket IPv6 : | ||

| + | ** remplacer <tt>AF_UNSPEC</tt> par <tt>AF_INET6</tt> en ligne 30 (ne rechercher que les adresses IPv6) (*) | ||

| + | ** supprimer les lignes 39 à 42 et 72 : pas de demande à l'utilisateur concernant la creation de chaque socket | ||

| + | ** supprimer les lignes 53 à 57 et 59 à 63 de façon à ce que l'option <tt>IPV6_V6ONLY</tt> soit positionnée à 0 | ||

| − | + | (*) En fait cette adaptation n'est pas parfaite : si le serveur TCP est installé sur une machine ne gérant pas IPv6, il ne fonctionnera pas correctement. En comparaison, l'autre type de serveur (avec deux sockets) ouvrirait bien une socket IPv4. Pour éviter cette imperfection, il faudrait détecter que IPv6 n'est pas disponible au niveau noyau. Attention, on ne peut rien déduire du fait que <tt>getaddrinfo()</tt> renvoie ou non des adresses IPv6, voir la note à ce sujet dans le paragraphe "Programmation sur un système double-pile". Par contre on peut simplement vérifier au préalable qu'un appel à <tt>socket()</tt> avec la famille <tt>AF_INET6</tt> ne retourne pas de code d'erreur. Si c'est le cas on devra finalement faire l'appel à <tt>getaddrinfo()</tt> (en ligne 31) en précisant <tt>hints.ai_family = AF_INET</tt>. | |

| − | + | ======Le fichier tools.c====== | |

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | Ce fichier <tt>tools.c</tt> ne présente pas d'intérêt dans notre problématique, mais nous le donnons ici de manière à ce que notre exemple soit complet. | |

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | 1 | #include <stdio.h> | |

| + | 2 | #include <sys/socket.h> | ||

| + | 3 | #include <string.h> | ||

| + | 4 | | ||

| + | 5 | #define MAX_ANSWER_SIZE 16 | ||

| + | 6 | | ||

| + | 7 | char *get_family_label(int family) | ||

| + | 8 | { | ||

| + | 9 | if (family == AF_INET6) | ||

| + | 10 | return "IPv6"; | ||

| + | 11 | else if (family == AF_INET) | ||

| + | 12 | return "IPv4"; | ||

| + | 13 | else | ||

| + | 14 | return "(unknown family!)"; | ||

| + | 15 | } | ||

| + | 16 | | ||

| + | 17 | int character_offset(char *string, char character) | ||

| + | 18 | { | ||

| + | 19 | char *pointer; | ||

| + | 20 | pointer = strchr(string, character); | ||

| + | 21 | if (pointer == NULL) | ||

| + | 22 | return strlen(string); | ||

| + | 23 | else | ||

| + | 24 | return pointer - string; | ||

| + | 25 | } | ||

| + | 26 | | ||

| + | 27 | int test_yes_or_no() | ||

| + | 28 | { | ||

| + | 29 | char answer_storage[MAX_ANSWER_SIZE], *answer; | ||

| + | 30 | int y_offset, n_offset; | ||

| + | 31 | answer = fgets(answer_storage, MAX_ANSWER_SIZE, stdin); | ||

| + | 32 | y_offset = character_offset(answer, 'y'); | ||

| + | 33 | n_offset = character_offset(answer, 'n'); | ||

| + | 34 | return (y_offset < n_offset); | ||

| + | 35 | } | ||

| − | == | + | ====Un programme du type ping (langage C)==== |

| − | ===Description=== | + | =====Description===== |

La commande proposée est une version très simplifiée de <tt>ping6</tt>. Néanmoins, cela permettra de comprendre l'essentiel du fonctionnement de cette commande. Son principe est le suivant, on émet un paquet ICMPv6 du type ECHO_REQUEST et on active une temporisation. Si, le délai étant expiré, on n'a pas reçu de paquet ICMPv6 de type ECHO_REPLY en provenance de la machine cible, on imprime un message d'erreur. Dans le cas contraire, on imprime le nom de la machine émettrice de l'ECHO_REPLY. Par exemple, si le nom donné à cette commande est one_ping6 : | La commande proposée est une version très simplifiée de <tt>ping6</tt>. Néanmoins, cela permettra de comprendre l'essentiel du fonctionnement de cette commande. Son principe est le suivant, on émet un paquet ICMPv6 du type ECHO_REQUEST et on active une temporisation. Si, le délai étant expiré, on n'a pas reçu de paquet ICMPv6 de type ECHO_REPLY en provenance de la machine cible, on imprime un message d'erreur. Dans le cas contraire, on imprime le nom de la machine émettrice de l'ECHO_REPLY. Par exemple, si le nom donné à cette commande est one_ping6 : | ||

| Line 820: | Line 840: | ||

Les sources de ce programme se composent de trois fichiers : le programme principal, le source de la fonction assurant l'émission du paquet ECHO_REQUEST et le source de la fonction ayant en charge la gestion de la temporisation et la réception du paquet ECHO_REPLY. | Les sources de ce programme se composent de trois fichiers : le programme principal, le source de la fonction assurant l'émission du paquet ECHO_REQUEST et le source de la fonction ayant en charge la gestion de la temporisation et la réception du paquet ECHO_REPLY. | ||

| − | ===Envoi du paquet ECHO_REQUEST=== | + | =====Envoi du paquet ECHO_REQUEST===== |

Rappelons tout d'abord que le nouveau protocole ICMPv6 est une refonte presque complète d'ICMP (sur IPv4). Néanmoins, le format des paquets ECHO_REQUEST et ECHO_REPLY est inchangé excepté la valeur du champ type (cf. figure format d'un message ICMPv6 demande et réponse d'écho). | Rappelons tout d'abord que le nouveau protocole ICMPv6 est une refonte presque complète d'ICMP (sur IPv4). Néanmoins, le format des paquets ECHO_REQUEST et ECHO_REPLY est inchangé excepté la valeur du champ type (cf. figure format d'un message ICMPv6 demande et réponse d'écho). | ||

| Line 884: | Line 904: | ||

Une dernière remarque avant de clore cette section. On a vu que l'on pouvait inclure des données dans le paquet ICMPv6 émis. La taille maximale de celles-ci a été choisie (ligne 12) pour que les paquets ne soient jamais fragmentés (le protocole IPv6 exigeant une taille de paquet minimale de 1280 octets, en-têtes comprises). Une taille plus grande serait possible, les paquets ICMP ECHO pouvant parfaitement être fragmentés. | Une dernière remarque avant de clore cette section. On a vu que l'on pouvait inclure des données dans le paquet ICMPv6 émis. La taille maximale de celles-ci a été choisie (ligne 12) pour que les paquets ne soient jamais fragmentés (le protocole IPv6 exigeant une taille de paquet minimale de 1280 octets, en-têtes comprises). Une taille plus grande serait possible, les paquets ICMP ECHO pouvant parfaitement être fragmentés. | ||

| − | ===La réception du paquet ECHO_REPLY=== | + | =====La réception du paquet ECHO_REPLY===== |

C'est la fonction wait_for_echo_reply6 qui gère la réception du paquet ECHO_REPLY. Cette fonction tout d'abord (lignes 32 à 35) utilise le mécanisme de filtrage des paquets ICMPv6, mécanisme défini dans l'API "étendue", afin que seuls les paquets ICMPv6 de type ECHO_REPLY soient reçus sur la socket d'écoute. | C'est la fonction wait_for_echo_reply6 qui gère la réception du paquet ECHO_REPLY. Cette fonction tout d'abord (lignes 32 à 35) utilise le mécanisme de filtrage des paquets ICMPv6, mécanisme défini dans l'API "étendue", afin que seuls les paquets ICMPv6 de type ECHO_REPLY soient reçus sur la socket d'écoute. | ||

| Line 996: | Line 1,016: | ||

100| } | 100| } | ||

| − | ===Programme principal=== | + | =====Programme principal===== |

Le programme principal ne présente pas de difficulté particulière puisqu'il est une application directe des fonctions décrites dans les deux sections précédentes. | Le programme principal ne présente pas de difficulté particulière puisqu'il est une application directe des fonctions décrites dans les deux sections précédentes. | ||

| Line 1,123: | Line 1,143: | ||

111| } | 111| } | ||

| − | ==Utilisation du multicast== | + | ====Utilisation du multicast (langage C)==== |

La programmation avec les groupes multicast n'est pas standardisée en IPv4. La nouvelle API "socket" propose un ensemble de structures et appels systèmes pour étendre l'interface de programmation sockets aux applications utilisant le multicast. Cet exemple va illustrer ce point. | La programmation avec les groupes multicast n'est pas standardisée en IPv4. La nouvelle API "socket" propose un ensemble de structures et appels systèmes pour étendre l'interface de programmation sockets aux applications utilisant le multicast. Cet exemple va illustrer ce point. | ||

| Line 1,129: | Line 1,149: | ||

Le but des deux programmes est d'échanger des données par multicast. Le programme <tt>[http://livre.point6.net/listings/in2multi6.c in2multi6]</tt> diffuse les données lues en entrée ("standard input") vers un groupe multicast donné. Le programme <tt>[http://livre.point6.net/listings/multi2out6.c multi2out6]</tt> écoute les paquets transmis dans ce groupe et les copie sur la sortie standard ("stdout"). | Le but des deux programmes est d'échanger des données par multicast. Le programme <tt>[http://livre.point6.net/listings/in2multi6.c in2multi6]</tt> diffuse les données lues en entrée ("standard input") vers un groupe multicast donné. Le programme <tt>[http://livre.point6.net/listings/multi2out6.c multi2out6]</tt> écoute les paquets transmis dans ce groupe et les copie sur la sortie standard ("stdout"). | ||

| − | ===[http://livre.point6.net/listings/multi2out6.c multi2out6]=== | + | =====[http://livre.point6.net/listings/multi2out6.c multi2out6]===== |

Pour ce faire <tt>[http://livre.point6.net/listings/multi2out6.c multi2out6]</tt> va faire des appels systèmes qui vont produire des paquets d'abonnement (et de désabonnement) à un groupe multicast. L'abonnement sera réalisé grâce à l'envoi de deux messages ICMPv6 successifs de type 131, c'est-à-dire des "rapports d'abonnement". Puis les messages émis dans le groupe sont reçus par le programme. Lorsque le programme s'arrête, le code de l'interface va automatiquement provoquer l'émission d'un message de réduction d'un groupe de multicast (132). | Pour ce faire <tt>[http://livre.point6.net/listings/multi2out6.c multi2out6]</tt> va faire des appels systèmes qui vont produire des paquets d'abonnement (et de désabonnement) à un groupe multicast. L'abonnement sera réalisé grâce à l'envoi de deux messages ICMPv6 successifs de type 131, c'est-à-dire des "rapports d'abonnement". Puis les messages émis dans le groupe sont reçus par le programme. Lorsque le programme s'arrête, le code de l'interface va automatiquement provoquer l'émission d'un message de réduction d'un groupe de multicast (132). | ||

| Line 1,183: | Line 1,203: | ||

}; | }; | ||

| − | |||

| − | |||

35| int main(int argc, char **argv) | 35| int main(int argc, char **argv) | ||

| Line 1,247: | Line 1,265: | ||

Lorsque le programme s'arrête, un <tt>close(s)</tt> implicite a lieu, et le code de l'interface va envoyer un message de réduction de groupe si elle est la dernière à avoir envoyé un rapport d'abonnement au groupe. | Lorsque le programme s'arrête, un <tt>close(s)</tt> implicite a lieu, et le code de l'interface va envoyer un message de réduction de groupe si elle est la dernière à avoir envoyé un rapport d'abonnement au groupe. | ||

| − | ===[http://livre.point6.net/listings/in2multi6.c in2multi6]=== | + | =====[http://livre.point6.net/listings/in2multi6.c in2multi6]===== |

Le programme est appelé de la manière suivante : | Le programme est appelé de la manière suivante : | ||

| Line 1,352: | Line 1,370: | ||

91| } | 91| } | ||

| − | == | + | ==L'API avancée== |

| + | ===Généralités=== | ||

L'API « avancée » (''Advanced API''), définie par le RFC 3542, a pour objet la standardisation de la manipulation en émission/réception des datagrammes IPv6. Elle permet notamment au programmeur d'écrire des applications utilisant les nouvelles fonctionnalités proposées par le protocole IPv6 et ce de façon portable. | L'API « avancée » (''Advanced API''), définie par le RFC 3542, a pour objet la standardisation de la manipulation en émission/réception des datagrammes IPv6. Elle permet notamment au programmeur d'écrire des applications utilisant les nouvelles fonctionnalités proposées par le protocole IPv6 et ce de façon portable. | ||

| Line 1,360: | Line 1,379: | ||

La standardisation des appels systèmes et de fonctions a pour but de fournir un interface uniforme, évitant ainsi l'hétérogénéité qui existe en IPv4. | La standardisation des appels systèmes et de fonctions a pour but de fournir un interface uniforme, évitant ainsi l'hétérogénéité qui existe en IPv4. | ||

| + | ===Opérations disponibles=== | ||

Les opérations disponibles sont les suivantes : | Les opérations disponibles sont les suivantes : | ||

| Line 1,371: | Line 1,391: | ||

* Gestion du MTU et du mécanisme de découverte du PMTU (Path MTU discovery) | * Gestion du MTU et du mécanisme de découverte du PMTU (Path MTU discovery) | ||

| − | + | ===Utilisation=== | |

| − | + | Des fonctions facilitant le traitement des en-têtes d'extension IPv6 ont été définies ainsi qu'une interface étendant les primitives <tt>rresvport</tt>, <tt>rcmd</tt> et <tt>rexec</tt> à IPv6. | |

| − | + | ||

| − | + | Note : Cette API avancée ne prend pas en compte les en-têtes d'extension IPv6 liés à IPsec. | |

| − | + | L'implémentation de ce nouveau standard est réalisé à l'aide des primitives <tt>sendmsg</tt> et <tt>recvmsg</tt>, les données en émission/réception étant traitées via les données auxiliaires (ancillary data) associées à la socket et gérées par ces primitives. Voici leurs prototypes : | |

int sendmsg(int s, const struct msghdr *msg, int flags); | int sendmsg(int s, const struct msghdr *msg, int flags); | ||

| Line 1,462: | Line 1,481: | ||

|} | |} | ||

| − | Les options proposées par cette API avancée, ne | + | Les options proposées par cette API avancée, ne sont pas toutes détaillées ici. Nous recommandons au lecteur intéressé de se reporter au RFC 3542. |

| − | + | ===Portabilité=== | |

| − | + | ||

| − | + | Solaris définit des prototypes de <tt>sendmsg</tt> et <tt>recvmsg</tt> variables selon les modes de compilation. De plus, jusqu'à la version 9 incluse, il ne définit pas les macros <tt>CMSG_SPACE</tt> et <tt>CMSG_LEN</tt>. Les lignes 1 à 4 et 13 à 19 du programme servent à éviter ces problèmes de compatibilité. | |

| − | + | D'autre part, les fonctions <tt>inet6_rth_xxx</tt>, définies dans le RFC 3542 (bien que publié en mai 2003) sont encore souvent absentes de la librairie système (c'est le cas pour Solaris 9, FreeBSD4.x, NetBSD1.x, et Linux). Le lecteur peut les remplacer par un codage à la main, ou récupérer leur texte, par exemple dans la distribution KAME. | |

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | Enfin, certaines implémentations ne distinguent toujours pas entre les options de réception et les options d'émission. Si bien qu'il peut être nécessaire de définir manuellement des constantes. Par exemple : | |

#ifndef IPV6_RECVHOPLIMIT | #ifndef IPV6_RECVHOPLIMIT | ||

| Line 1,487: | Line 1,498: | ||

#endif | #endif | ||

| − | + | ===L'exemple « mini-ping » revisité (langage C)=== | |

| + | |||

| + | ====Présentation==== | ||

| + | |||

| + | Le programme <tt>one_ping6.c</tt> va être repris afin de lui ajouter deux fonctionnalités dont l'implémentation s'appuiera sur l'usage de données auxiliaires. On souhaite d'une part afficher le nombre de sauts (''hop limit'') du paquet ECHO_REPLY (éventuellement) reçu et d'autre part de permettre, à l'instar de la commande <tt>ping6</tt>, de passer une liste de relais par lesquels le paquet ECHO_REQUEST devra transiter avant d'être envoyé à l'hôte destinataire (routage par la source). | ||

| + | |||

| + | Par exemple, pour envoyer un paquet ECHO_REQUEST à la machine <tt>ipv6.imag.fr</tt> tout en transitant tout d'abord par les machines <tt>www.kame.net</tt> et <tt>relai.imag.fr</tt>, la commande <tt>xapi_ping6</tt> sera : | ||

| + | |||

| + | $ '''xapi_ping6 www.kame.net relais.imag.fr ipv6.imag.fr''' | ||

| + | Sending ECHO REQUEST to: ipv6.imag.fr via: | ||

| + | www.kame.net | ||

| + | relais.imag.fr | ||

| + | Waiting for answer (timeout = 5s)... | ||

| + | Got answer from 2001:660:9510:25::632 (seq = 0, hoplimit = 241) | ||

| + | |||

| + | |||

| + | Les fonctionnalités ont déjà été en grande partie traité dans l'exemple relatif à l'API classique. Nous indiquerons donc seulement les changements significatifs par rapport à la version originale. | ||

| + | |||

| + | ====Principe de lecture des données auxiliaires==== | ||

| + | |||

| + | Outre les données habituelles, nous souhaitons recevoir également deux données auxiliaires : | ||

| + | |||

| + | * index de l'interface de réception du paquet / adresse destination du paquet reçu (option <tt> IPV6_RECVPKTINFO</tt>) et | ||

| + | * le nombre de sauts (hop limit) du paquet reçu (option <tt>IPV6_RECVHOPLIMIT</tt>). | ||

| + | |||

| + | Le principe consiste à indiquer par l'intermédiaire de la primitive <tt>setsockopt</tt> que les données auxiliaires mentionnées plus haut doivent être reçues. La variable <tt>s</tt> est un descripteur d'entrées/sorties associé à une socket <tt>PF_INET6</tt>. | ||

if (setsockopt(s, IPPROTO_IPV6, IPV6_RECVPKTINFO, &o, sizeof(o)) || | if (setsockopt(s, IPPROTO_IPV6, IPV6_RECVPKTINFO, &o, sizeof(o)) || | ||

| Line 1,494: | Line 1,530: | ||

} | } | ||

| − | La primitive <tt>recvmsg</tt> est exécutée et les erreurs éventuelles sont traitées : | + | La primitive <tt>recvmsg</tt> est ensuite exécutée et les erreurs éventuelles sont traitées : |

if ((noc = recvmsg(s, &msg, 0)) < 0) { | if ((noc = recvmsg(s, &msg, 0)) < 0) { | ||

| Line 1,520: | Line 1,556: | ||

} | } | ||

| − | === | + | ====Détail des changements à faire dans l'exemple précédent==== |

| − | + | Les changements dans le programme précédent concernent essentiellement la routine <tt>wait_for_echo_reply6</tt>. La première tâche à effectuer est de positionner l'option <tt>IPV6_RECVHOPLIMIT</tt>, juste après avoir mis en place le filtrage ICMPv6, comme indiqué dans le paragraphe précédent. | |

| − | + | De plus, l'instruction : | |

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

noc = recvfrom(sock, buf, sizeof(buf), 0, (struct sockaddr *) from, &from_len); | noc = recvfrom(sock, buf, sizeof(buf), 0, (struct sockaddr *) from, &from_len); | ||

| Line 1,542: | Line 1,569: | ||

où <tt>hoplimit</tt> est un entier qui a été précédemment déclaré dans le corps de la fonction <tt>wait_for_echo_reply6</tt> et <tt>recv_data</tt> a pour texte : | où <tt>hoplimit</tt> est un entier qui a été précédemment déclaré dans le corps de la fonction <tt>wait_for_echo_reply6</tt> et <tt>recv_data</tt> a pour texte : | ||

| − | |||

1| #ifdef sun /* For Solaris */ | 1| #ifdef sun /* For Solaris */ | ||

| Line 1,611: | Line 1,637: | ||

66| } | 66| } | ||

| − | + | On notera l'usage de la macro <tt>CMSG_SPACE</tt> afin d'initialiser la variable <tt>cmsg_buf</tt> destinée à accueillir les données auxiliaires demandées. | |

Il faut enfin modifier trivialement le code de la routine <tt>recv_icmp_pkt</tt> afin que celle-ci imprime le nombre de sauts du paquet ECHO_REPLY (éventuellement) reçu. Nous en laissons le soin au lecteur. | Il faut enfin modifier trivialement le code de la routine <tt>recv_icmp_pkt</tt> afin que celle-ci imprime le nombre de sauts du paquet ECHO_REPLY (éventuellement) reçu. Nous en laissons le soin au lecteur. | ||

| Line 1,634: | Line 1,660: | ||

Si la variable <tt>seg</tt> est le pointeur <tt>NULL</tt>, la liste des relais est vide. On fait appel à la fonction <tt>send_data</tt>, dont le code va être commenté en détails : | Si la variable <tt>seg</tt> est le pointeur <tt>NULL</tt>, la liste des relais est vide. On fait appel à la fonction <tt>send_data</tt>, dont le code va être commenté en détails : | ||

| − | |||

1| #ifdef sun /* For Solaris */ | 1| #ifdef sun /* For Solaris */ | ||

| Line 1,716: | Line 1,741: | ||

Il faut maintenant initialiser les données transmises par la donnée auxiliaire avec l'en-tête routage (lignes 48 à 53). Nous allons nous servir de la routine <tt>inet6_rth_init</tt> fournie par l'API avancée. Celle-ci prend en premier argument un pointeur vers la zone mémoire qui contiendra l'en-tête de routage, le deuxième argument étant la taille en octets de cette zone mémoire. Les deux derniers arguments sont identiques à ceux de la routine <tt>inet6_rth_space</tt>. <tt>inet6_rth_init</tt> retourne un pointeur vers cette zone mémoire ou le pointeur <tt>NULL</tt> si la taille de celle-ci est insuffisante. | Il faut maintenant initialiser les données transmises par la donnée auxiliaire avec l'en-tête routage (lignes 48 à 53). Nous allons nous servir de la routine <tt>inet6_rth_init</tt> fournie par l'API avancée. Celle-ci prend en premier argument un pointeur vers la zone mémoire qui contiendra l'en-tête de routage, le deuxième argument étant la taille en octets de cette zone mémoire. Les deux derniers arguments sont identiques à ceux de la routine <tt>inet6_rth_space</tt>. <tt>inet6_rth_init</tt> retourne un pointeur vers cette zone mémoire ou le pointeur <tt>NULL</tt> si la taille de celle-ci est insuffisante. | ||

| − | Après ces diverses initialisations, la donnée auxiliaire est représentée à la figure Initialisation de l'en-tête de routage où l'on a supposé, afin de fixer les idées, que l'on est en présence d'une architecture 32 bits et que l'alignement se fait sur 32 bits également (autrement dit il n'y a pas de bourrage entre la structure cmsg et le début des données transmises, cf. | + | Après ces diverses initialisations, la donnée auxiliaire est représentée à la figure Initialisation de l'en-tête de routage où l'on a supposé, afin de fixer les idées, que l'on est en présence d'une architecture 32 bits et que l'alignement se fait sur 32 bits également (autrement dit il n'y a pas de bourrage entre la structure cmsg et le début des données transmises, cf. figure "Structure des données auxiliaires" dans le paragraphe "Utilisation"). |

[[image:CS197.gif]] | [[image:CS197.gif]] | ||

| Line 1,732: | Line 1,757: | ||

On remarque que la donnée auxiliaire contient les adresses des relais intermédiaires, alors que dans un paquet IPv6, [[Les extensions#routage|l'en-tête de routage]] contient les adresses à partir du deuxième relais et l'adresse destination finale, l'adresse du premier relais étant dans l'en-tête IPv6. Le noyau lors du <tt>sendmsg</tt> va permuter les adresses pour rétablir l'ordre correct. | On remarque que la donnée auxiliaire contient les adresses des relais intermédiaires, alors que dans un paquet IPv6, [[Les extensions#routage|l'en-tête de routage]] contient les adresses à partir du deuxième relais et l'adresse destination finale, l'adresse du premier relais étant dans l'en-tête IPv6. Le noyau lors du <tt>sendmsg</tt> va permuter les adresses pour rétablir l'ordre correct. | ||

| − | == | + | ==Les langages de programmation et IPv6== |

| − | + | ===Language C/C++=== | |

| + | |||

| + | La partie détaillant l'API classique nous a montré comment utiliser IPv6 avec le langage C. Après comparaison avec les autres langages, il ressort les inconvénients suivants : | ||

| + | * Le langage ne fournissant pas de système de gestion automatique de la mémoire, il faut modifier les programmes stockant des adresses IP (<tt>struct sockaddr</tt> -> <tt>struct sockaddr_storage</tt>). | ||

| + | * Ce langage étant bas-niveau, il est très verbeux. | ||

| + | |||

| + | Il est souvent avantageux de programmer de manière plus haut-niveau, en laissant une librairie se charger des tâches bas niveau. Un exemple de librairie réseau gérant correctement IPv6 est la librairie "boost::asio" (pour plus d'information voir https://edms.cern.ch/document/935729). | ||

| + | |||

| + | ===Python=== | ||

| + | |||

| + | L'API bas-niveau IPv6 en python est très proche de l'API C. On peut remarquer l'inconvénient suivant : | ||

| + | * Le symbole <tt>IPV6_V6ONLY</tt> n'est pas défini par le langage. On peut cependant définir manuellement une telle constante après avoir récupéré sa valeur dans les fichiers "headers" du langage C. | ||

| + | |||

| + | Il est également possible de programmer de manière plus "haut-niveau" en python, par exemple, dans le cas de l'écriture d'un serveur TCP, en utilisant la classe ThreadingTCPServer du package "SocketServer". Cependant cette classe va créer une socket IPv4 par défaut. Si on veut gérer IPv6, on peut créer une sous-classe de ThreadingTCPServer, et redéfinir certaines méthodes de manière à ouvrir une socket IPv6 par défaut, tout en pensant à gérer quelques détails importants : | ||

| + | * on doit mettre l'option <tt>IPV6_V6ONLY</tt> à 0 sur la socket IPv6 pour également accepter les clients IPv4 | ||

| + | * si IPv6 n'est pas disponible sur le système, on doit finalement ouvrir une socket IPv4 | ||

| + | |||

| + | Ce travail n'est pas trivial mais, une fois réalisé, gérer IPv6 revient juste à utiliser notre nouvelle classe en lieu et place de ThreadingTCPServer. | ||

| + | |||

| + | ===Perl=== | ||

| + | |||

| + | L'API bas-niveau IPv6 en perl (librairie Socket6) est également très proche de l'API C. On peut remarquer les inconvénients suivant : | ||

| + | * Comme en python, le symbole <tt>IPV6_V6ONLY</tt> n'est pas défini par le langage. On peut cependant définir manuellement une telle constante après avoir récupéré sa valeur dans les fichiers "headers" du langage C. | ||

| + | * La librairie Socket6 n'est pas incluse dans la distribution standard (on peut la télécharger à l'adresse http://search.cpan.org/dist/Socket6/) | ||

| + | * L'appel getnameinfo() comportait apparemment encore assez récemment (visible en perl 5.8.0, corrigé en 5.8.5) un bug qui empêchait de l'utiliser pour obtenir la représentation textuelle d'une adresse IPv6. | ||

| + | |||

| + | Perl permet également de programmer de manière plus "haut-niveau". | ||

| + | La librairie la plus remarquable concernant la programmation IPv6 est IO::Socket::INET6 (http://search.cpan.org/~shlomif/IO-Socket-INET6/). Cette librairie fournit des fonctionnalités très intéressantes, comme dans l'exemple suivant qui permet, en un seul appel, de créer une socket et d'essayer toutes les familles d'adresses pour se connecter à un serveur : | ||

| + | |||

| + | $sock = IO::Socket::INET6->new(PeerAddr => 'www.perl.org', | ||

| + | PeerPort => 'http(80)', | ||

| + | Multihomed => 1, | ||

| + | Proto => 'tcp'); | ||

| + | |||

| + | Attention cependant, si on en croit le fichier README de cette librairie, toutes les fonctionnalités IPv4 ou indépendantes de la famille d'adresse risquent d'être supprimées prochainement. Voici ce qu'indique ce fichier : | ||

| + | |||

| + | WARNING: You should use this module mainly to program IPv6 | ||

| + | domain. Most pobably future releases will not support AF_INET | AF_UNSPEC | ||

| + | options, as the module seems to fail on some given corner cases. If you require | ||

| + | IPv4, you are encouraged to use IO::Socket::INET from the application | ||

| + | level. Be warned. | ||

| + | |||

| + | ===Java=== | ||

| + | |||

| + | Le support IPv6 fourni par le langage Java étant assez haut niveau, il a l'avantage de permettre un code moins verbeux et plus concis. Par exemple, le fait de créer un objet ServerSocket() peut être équivalent aux appels successifs des primitives getaddrinfo(), socket(), bind() et listen() dans les autres langages. | ||

| + | |||

| + | Il comporte néanmoins un défaut important : | ||

| + | * Le paramètre <tt>/proc/sys/net/ipv6/bindv6only</tt> (sous Linux) doit être à 0 sur le système où est exécuté le programme. Sinon : | ||

| + | ** Un serveur n'acceptera pas les clients IPv4 (car Java n'ouvre qu'une socket, sous Linux, et l'API ne fournit aucun moyen pour mettre <tt>IPV6_V6ONLY</tt> à 0) | ||

| + | ** Un client ne pourra pas se connecter sur un serveur IPv4 (erreur “Network is unreachable”, voir http://bugs.sun.com/bugdatabase/view_bug.do?bug_id=6342561). Le paramètre <tt>/proc/sys/net/ipv6/bindv6only</tt> étant la valeur par défaut de l'option de socket <tt>IPV6_V6ONLY</tt>, on concoît bien qu'il puisse affecter le comportement du serveur, par contre le fait que le client soit également affecté est vraiment étonnant. | ||

| + | |||

| + | ==Test de la compatibilité IPv6 des applications== | ||

| + | Dans cette partie seront présentées les méthodes permettant d'évaluer la compatibilité IPv6 des applications. | ||

| + | |||

| + | ===Observation des sockets ouvertes sur le système=== | ||

| + | |||

| + | Le test le plus simple, pour évaluer la compatibilité d'un programme utilisant les sockets réseau, est de vérifier quels sont les sockets qu'il ouvre. La commande <tt>netstat</tt> est disponible pour cela sur les systèmes du type POSIX. | ||

| + | Pour un serveur, il faut utiliser l'option <tt>-l</tt> pour lister les sockets serveur. | ||

| + | |||

| + | $ '''netstat –lnpt | grep 2000''' | ||

| + | Active Internet connections (only servers) | ||

| + | Proto Recv-Q Send-Q Local Address Foreign Address State PID/Program name | ||

| + | tcp 0 0 0.0.0.0:2000 0.0.0.0:* LISTEN 32343/server_two_so | ||

| + | tcp 0 0 :::2000 :::* LISTEN 32343/server_two_so | ||

| + | $ | ||

| + | |||

| + | Pour un client, il ne faut ''pas'' utiliser l'option <tt>-l</tt>, de façon à lister cette fois-ci les sockets connectées. | ||

| + | |||

| + | $ '''netstat –npt | grep 2001''' | ||

| + | Active Internet connections (only servers) | ||

| + | Proto Recv-Q Send-Q Local Address Foreign Address State PID/Program name | ||

| + | tcp 0 0 2001:66:32:7::2:2001 2001:66:32:7::3:54104 ESTABLISHED 8046/server_one_so | ||

| + | tcp 0 0 2001:66:32:7::3:54104 2001:66:32:7::2:2001 ESTABLISHED 8047/client | ||

| + | $ | ||

| + | |||

| + | Une fois que l'on a vérifié que le client se connecte correctement via IPv6, on devra désactiver l'IPv6 sur la machine du client, et vérifier par la même commande que le client est également capable d'utiliser IPv4 pour se connecter. | ||

| + | Note : si le client reste connecté un trop court instant au serveur, cette opération peut être difficile voire impossible à faire. Dans ce cas on devra utiliser une des méthodes qui suivent. | ||

| + | |||

| + | ===Tentatives de connexion=== | ||

| + | |||