MOOC:Compagnon Act42-s7

From Livre IPv6

> MOOC>Contenu>Séquence 4 > Activité 43

Contents

III/ Etablir la connectivité IPv6

Lorsqu'un réseau IPv6 veut joindre un autre réseau IPv6 séparé par un réseau en IPv4, le problème consiste donc à établir une connectivité IPV6 entre ces 2 réseaux. La connectivité s'établit par des mécanismes de niveau réseau reposant sur le principe du tunnel.

Rappel de la technique du tunnel

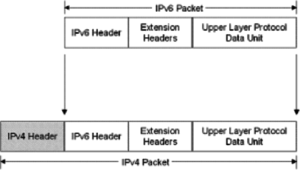

Le tunnelling est une technique bien connue dans le domaine des réseaux qui consiste à faire qu’un protocole de transport se trouve encapsulé dans le payload d’un autre. Cette technique permet aux protocoles « transporté » » de circuler dans un réseau construit sur le protocole encapsulant. Dans le cas d'IPv6, cette technique a été défini dans le RFC 4213 et porte le nom de 6in4.

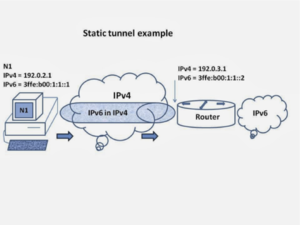

La figure 1 illustre le mécanisme d’encapsulation IPv6 dans IPv4 (champ protocole type 41)

Figure 1: Encapsulation pour un tunnel

Le notion de tunnel équivaut alors à un câble virtuel permettant d’assurer une liaison point à point entre deux nœuds IPv6 ou encore des ilôts IPv6 et fournir ainsi une connectivité de base comme l’illustre la figure 2.

Figure 2: Tunnel entre ilôts IPv6

Connectivité d'un sité isolé

Tunnels statiques

Un tunnel statique nécessite une configuration manuelle des extrémités du tunnel. Dans un tunnel statique, les adresses IPv4 des extrémités du tunnel ne sont pas codées dans la source ou la destination des adresses IPv6 , ni dans l'adresse de saut suivant l' itinéraire correspondant . Typiquement, les configurations de tunnel routeur à routeur et l'hôte à routeur sont configurés manuellement. La configuration de l'interface de tunnel, comprenant les adresses IPv4 des extrémités du tunnel, doit être spécifiée manuellement avec des routes statiques qui utilisent l'interface de tunnel.

Exemple :

auto 6in4 iface 6in4 inet6 v4tunnel endpoint 192.0.3.1 address 3FFE:B00 :1 ::1 netmask 64 gateway 3FFE:B00 :1 ::2 up route -A inet6 add ::/0 dev 6in4

Tunnels automatiques

Un tunnel automatique ne nécessite pas de configuration manuelle. Les extrémités du tunnel sont déterminées par l'utilisation d'interfaces logiques de tunnels , les routes et la source et les adresses IPv6 de destination . Comme défini dans la RFC 2893 , IPv6 automatique Tunneling est le tunnel qui se produit lorsque les adresses compatibles IPv4 ( :: wxyz où wxyz est une adresse IPv4 publique ) sont utilisés . IPv6 automatique Tunneling est un tunnel hôte à hôte entre deux hôtes IPv6 / IPv4 en utilisant des adresses compatibles IPv4 . Par exemple , l'hôte A (avec l'adresse IPv4 publique de 157.60.91.123 et adresse compatible IPv4 correspondante :: 157.60.91.123 ) envoie le trafic à l'hôte B ( avec l'adresse IPv4 de 131.107.210.49 et compatibles IPv4 adresse du correspondant : : 131.107.210.49 ) . Les adresses dans les en-têtes IPv6 et IPv4 sont énumérées dans le tableau ci dessous.

IPv6 Source Address ::199.194.100.111 IPv6 Destination Address ::192.122.210.23 IPv4 Source Address 199.194.100.111 IPv4 Destination Address 131.122.210.23

TSP (tunnel setup protocol)

Les tunnels broker représentent une méthode pour connecter un ilot IPv6 à l’Internet IPv6 même lorsque les réseaux sur le trajet sont purement IPv4. Le principe du tunnel broker est le suivant : un routeur IPv6 du réseau local négocie avec un serveur de tunnels qui indique le préfixe délégué et d'autres caractéristiques du tunnel. Ledit routeur va ensuite encapsuler ses paquets IPv6 dans de l'IPv4 à destination dudit serveur de tunnels, qui sert également de routeur. Le protocole de négociation des paramètres du tunnel est le protocole TSP (Tunnel Setup Protocol) Le protocole de négociation de TSP effectue les paramètres suivants:

- L'authentification de l'utilisateur en utilisant l' authentification SASL protocole ( RFC 4422 ) les caractéristiques du Tunnel:

- L’attribution d'adresse IP pour les deux extrémités du tunnel

- Le Domain Name System ( DNS ) l'enregistrement des adresses de point d'extrémité et le DNS inverse

- Le mécanisme de keep-alive du Tunnel au besoin

- L’assignation des adresses IPv6 au routeur

- La mise en œuvre des protocoles de routage

Connectivité sur une infrastructure IPv4

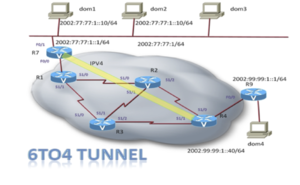

6to4

Le tunnel 6to4 est un mécanisme de transition IPv6 décrit dans le RFC 3056. Comme les autres mécanismes de transition présentés dans cette partie, il s’appuie aussi sur l'encapsulation des paquets IPv6 dans IPv4 pour le transport à travers un réseau IPv4 . 6to4 permet la traduction automatique des adresses IPv6 vers des adresses IPv4, et traite l’architecture et le réseau IPv4 sous-jacent comme une architecture NBMA (Non Boradcast Multiple Access) plutôt que d'une collection de liens indépendants de point à point .

6to4 profite d'un préfixe IPv6 réservé 2002 :: / 16 . Une interface tunnel 6to4 convertit automatiquement les 32 bits dans son adresse IPv6 suivant ce préfixe à une adresse IPv4 unicast globale pour le transport à travers un réseau IPv4 tels que l'Internet public .

Tout paquet IPv6 dont l'adresse de destination commence par 2002: doit passer par le tunnel 6to4. Dans ce cas, les bits 16 à 47 de l'adresse IPv6 destination déterminent à quelle adresse IPv4 le paquet doit être remis. Cette adresse est celle d'un routeur 6to4.

Par exemple, si la destination d'un paquet IPv6 est2002:8ac3:802d:1242:20d:60ff:fe38:6d16, , le paquet sera transmis par IPv4 au routeur 6to4 dont l'adresse IP est 138.195.128.45 (0x8a = 138, 0xc3 = 195, 0x80 = 128, 0x2d = 45). C'est ensuite au routeur 6to4 de transmettre le paquet IPv6 à sa destination finale.

Avec cette technique, si un fournisseur d'accès à Internet vous attribue une adresse IPv4, vous disposez automatiquement d'un jeu de 2^80 adresses IPv6 que vous pouvez librement utiliser : toutes les adresses IPv6 commençant par 2002:8ac3:802d: dans notre exemple. C'est amplement suffisant pour que toutes les machines de votre réseau local obtiennent leur propre adresse IPv6.

Pour que les utilisateurs d'adresses IPv6 commençant par 2002: puissent communiquer avec les autres, des relais entre le monde 6to4 et l'Internet-IPv6 ont été mis-en-place sur Internet. Par une astuce ingénieuse, l'adresse du relais le plus proche est toujours 192.99.88.1 en IPv4.

Ainsi, si vous utilisez 6to4 pour vous connecter à Internet, et que vous souhaitez contacter une machine n'utilisant pas 6to4, par exemple, 2001:200:0:8002:203:47ff:fea5:3085, vous pouvez transmettre les paquets par le tunnel 6to4 au relais le plus proche.

6rd

6rd signifie "IPv6 Rapid Deployment". Ce mécanisme d’encapsulation se fonde sur 6to4. La différence se situe sur le fait que 6rd utilise directement le préfixe IPv6 d’un fournisseur d’accès plutôt que le préfixe 2002 ::/16 employé par 6to4. De plus 6rd permet au fournisseur de restreindre les utilisateurs à utiliser les routeurs qui sont contrôlés par le FAI comme relais, par opposition à ceux choisis au hasard dans 6to4. Cela répond à certaines des questions de fiabilité et de sécurité ainsi qu’aux problèmes de délais et de déconnexion dus au routage asymétrique de 6to4.

En effet, 6to4 ne permet pas de contacter directement une adresse IPv6 qui ne débute pas par 2002::/16 et nécessite le passage par un routeur relais. Ces relais sont joignables par l’adresse IPv4 anycast 6to4 (192.88.99.1) pour atteindre le routeur relais 6to4 le plus proche et ainsi rediriger le trafic vers l’Internet IPv6. Pour le chemin retour, la route 2002::/16 sera annoncée dans le domaine de routage extérieur IPv6 natif. Les sites IPv6 qui utilisent encore l’adresse anycast dépendront donc de la disponibilité des routeurs relais 6to4, lesquels vont encapsuler tout le trafic IPv6 du préfixe 2002::/16 et le rediriger sur l’Internet IPv4. Le routage pouvant être asymétrique entre la redirection et le chemin retour, il n’est pas certain qu’un noeud IPv6 natif trouve une route en retour pour acheminer le paquet vers le noeud 6to4 créant ainsi des déconnexions

Pour palier à cela 6rd prévoit donc que tous les paquets en provenance de l’Internet IPv6 arrivent obligatoirement sur les routeurs relais (routeurs de bordure) de l’opérateur et uniquement à destination des sites de leurs clients. Tous les paquets IPv6 qui ne proviennent pas de l’Internet IPv6 et à destination des sites des clients 6rd traversent uniquement les passerelles de l’opérateur.

Le format de l’adresse IPv6 utilise un préfixe 2000::/3 (au lieu du 2002::/16 propre à 6to4). Il devient alors difficile de différencier un trafic sortant d’un réseau 6rd d’un trafic IPv6 natif. Chaque préfixe va correspondre à un domaine 6rd ou encore à un préfixe par FAI. Ce domaine est composé de l’ensemble des routeurs relais et des routeurs de bordure sur un même lien virtuel 6rd. Chaque fournisseur peut utiliser un ou domaines 6rd.

Comme 6to4, les tunnels sont créés automatiquement. Le client du FAI a une adresse IPv4 externe. Cette adresse est celle attribuée à l'interface WAN du 6rdCE. Normalement, c’est une adresse IPv4 publique, mais ce n’est pas obligatoire avec 6rd.

L’organisation de l’adresse IPv6 est décrite par la figure 7.

Dans le cas d’une adresse IPv4 publique

Pour illustrer cette figure considérons tout d’abord que l’adresse IPv4 145.253.100.48 ((0x91fd6430 en hexadécimal) a été attribuée à l’interface WAN du 6rdCE et que le FAI a un bloc / 28 d’adresses l'IPv6 pour ce domaine 6rd, qui est 2A00: 380 :: / 28.

Concaténé au préfixe 6rd /28 du FAI, ce sont 16 blocs d’adresses de longueur /64 (2a00:389:1fd6:4300::/60) qui seront “routés” vers le site du client. Le client contrôle les 4 bits restant du préfixe IPv6 pour ses sous-réseaux. A l’intérieur de chaque sous-réseau, les 64 bits restants seront attribués à l’identifiant EUI 64 de l’interface. Le 6rdCE du client annonce par un RA (Router Advertisement), un des /64 pour chaque sous-réseau. A l’extérieur du site, ces adresses apparaîtront comme des adresses IPv6 natives mais au travers d’un tunnel entre les routeurs de bordures du FAI et l’interface WAN du 6rdCE.

Sans adresse IPv4 publique Considérons qu’un FAI n'a plus assez d'adresses IPv4 publiques pour donner à chaque client une seule adresse publique. Le FAI peut utiliser CGN pour fournir à chaque client une adresse dans l’espace 100.64/10 (cela consiste de toutes les adresses de 100.64.0.1 à 100.255.255.254). Cette plage d’adresse a été réservée pour s’affranchir des adresses privées (RFC1918) utilisées par les clients. Il est donc prudent de ne pas l'utilisez dans réseau client. Si le FAI utilise l'ensemble du bloc d’adresses 100.64/10, il y a 22 « bits d'adresse uniques» pour les adresses WAN des clients. Si le FAI attribue un /60 à chaque client il convient d’ajouter les 4 bits complémentaires (64-60) aux 22 bits d’adresse unique, ce qui correspond à 26 bits uniques à chaque client. Le FAI aurait alors besoin d'un préfixe /38 (64-28) pour ce domaine 6rd. Si le FAI alloue un / 56 à chaque client (8 bits au lieu de 4), il ya 22 + 8 = 30 bits d’adresse uniques à chaque client. Le FAI aurait alors besoin d'un préfixe /34 pour le domaine 6rd.

Le bloc 100.64/10 contient 4194302 adresses utilisables. Si le FAI dispose de 10 millions de clients. Il aurait besoin de trois domaines 6rd, et un CGN pour chacun. Chaque domaine 6rd exigerait un / 38 bloc séparé de IPv6 (fournissant 16 sous-réseaux par client) ou un bloc / 34 de l'IPv6 (fournissant 256 sous-réseaux par client).