Difference between revisions of "MOOC:Compagnon Act24-s6"

From Livre IPv6

(→Pour aller plus loin) |

(→Introduction) |

||

| Line 8: | Line 8: | ||

* soit par les routeurs intermédiaires en charge de l’acheminement du paquet IPv6. | * soit par les routeurs intermédiaires en charge de l’acheminement du paquet IPv6. | ||

| − | De nombreuses extensions ont été définies, afin d'assurer des fonctions comme : le routage par la source, la gestion de la fragmentation, la confidentialité des communications, etc. Le mécanisme d'extension de l'en-tête IPv6 est assez souple pour pouvoir inclure d'autres fonctionnalités futures. | + | De nombreuses extensions ont été définies, afin d'assurer des fonctions comme : |

| + | * le routage par la source, | ||

| + | * la gestion de la fragmentation, | ||

| + | * la confidentialité des communications (mécanisme ''ipsec''), | ||

| + | * etc. | ||

| + | |||

| + | Le mécanisme d'extension de l'en-tête IPv6 est assez souple pour pouvoir inclure d'autres fonctionnalités futures. | ||

Dans cette activité, nous allons nous intéresser au principe du traitement des extensions au moyen d'exemples simples et démonstratifs de ce mécanisme. | Dans cette activité, nous allons nous intéresser au principe du traitement des extensions au moyen d'exemples simples et démonstratifs de ce mécanisme. | ||

Revision as of 16:16, 28 March 2017

Activité 24 : Le mécanisme d’extension de l'en-tête IPv6

Introduction

Les extensions de l'en-tête IPv6 visent à ajouter des fonctionnalités supplémentaires à l'acheminement d'un paquet dans l'Internet. Ces extensions vont impliquer le traitement de ces fonctionnalités au niveau réseau :

- soit par le destinataire du paquet IPv6,

- soit par les routeurs intermédiaires en charge de l’acheminement du paquet IPv6.

De nombreuses extensions ont été définies, afin d'assurer des fonctions comme :

- le routage par la source,

- la gestion de la fragmentation,

- la confidentialité des communications (mécanisme ipsec),

- etc.

Le mécanisme d'extension de l'en-tête IPv6 est assez souple pour pouvoir inclure d'autres fonctionnalités futures.

Dans cette activité, nous allons nous intéresser au principe du traitement des extensions au moyen d'exemples simples et démonstratifs de ce mécanisme.

Principe des extensions IPv6

Les extensions peuvent être vues comme un protocole 3.5 (entre la couche 3 (réseau) et la couche 4 (transport du modèle OSI). En effet, à part l'extension de proche-en-proche, qui est traitée par tous les routeurs traversés, les autres extensions ne sont traitées que par le destinataire du paquet (i.e. celui spécifié dans le champ adresse de destination du paquet IPv6). Une extension a une longueur multiple de 8 octets (64 bits). Elle commence par un champ Next header d'un octet qui définit le type d'extension ou de protocole qui suit l'extension. Pour les extensions de longueur variable, l'octet suivant contient la longueur de l'extension en mots de 8 octets, le premier mot n'étant pas compté. Par exemple, une extension de 16 octets aura une longueur de 1.

Si d'un point de vue théorique les extensions sont supérieures aux options d'IPv4, dans la réalité très peu sont utilisées à grande échelle et restent du domaine de la recherche. Une présentation illustrée des extensionsIPv6 peut être consultée sur le site de Cisco[1].

Le champ Next Header

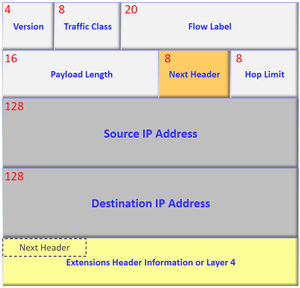

Le champ Next Header de l'en-tête IPv6, comme illustré sur la figure 1, désigne généralement les couches de protocoles de niveau supérieur comme, par exemple, le transport TCP/UDP. Mais, dans le cas des extensions, plusieurs mécanismes particuliers sont également disponibles parmi la liste ci-après :

| valeur | Hexa | Protocole ou Extension |

|---|---|---|

| 0 | 0x00 | Proche-en-proche |

| 4 | 0x04 | IPv4 |

| 6 | 0x06 | TCP |

| 17 | 0x11 | UDP |

| 41 | 0x29 | IPv6 |

| 43 | 0x2b | Routage |

| 44 | 0x2c | Fragmentation |

| 50 | 0x32 | Confidentialité |

| 51 | 0x33 | Authentification |

| 58 | 0x3a | ICMPv6 |

| 59 | 0x3b | Fin des en-têtes |

| 60 | 0x3c | Destination |

| 132 | 0x84 | SCTP |

| 135 | 0x87 | Mobilité |

| 136 | 0x88 | UDP-lite |

| 140 | 0x8c | Shim6 |

L'ordre des extensions est décrit dans la section 4.1 du RFC 2460. La classification des extensions est fonction de la portée de celles-ci :

- extension impliquant le destinataire : Destination, ESP, AH, Fragmentation ;

- extensions impliquant tous les routeurs intermédiaires : Hop-by-Hop ;

- extensions impliquant seulement certains routeurs désignés : Routing.

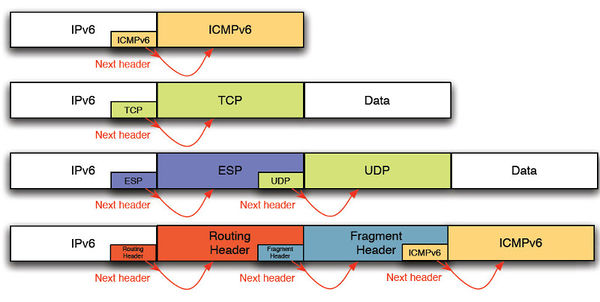

La figure 2 montre la souplesse avec laquelle plusieurs extensions peuvent être chaînées. Chaque extension contient dans son en-tête un champ en-tête suivant et un champ longueur. Le premier paquet ne contient pas d'extension ; le champ en-tête suivant pointe sur ICMPv6. Le second paquet ne contient pas d'extension ; le champ en-tête suivant pointe sur TCP. Le troisième paquet contient une extension de protection qui pointe ensuite sur UDP. Dans le dernier paquet, une extension de routage, qui pointe sur une extension de fragmentation, pointe finalement sur ICMPv6.

- L'enchaînement des extensions se fait dans un ordre bien déterminé. Par exemple, une extension concernant tous les routeurs sur le chemin (Hop-by-Hop) devra forcément se trouver en première position. Si elle se trouvait à la suite d'une extension Destination, elle ne pourrait être lue, l'extension Destination n'étant interprétée que par le destinataire du paquet.

- Si cet enchaînement d'extension offre beaucoup plus de souplesse que les options d'IPv4, il rend difficile la lecture des numéros de port. Il faut en effet lire tout l'enchaînement d'extension pour arriver au protocole de niveau 4. Ceci a servi de justification à l'identificateur de flux qui permettait de refléter au niveau 3 un flux particulier et évitait de dérouler l'enchaînement. Bien entendu, les pare-feux devront vérifier les numéros de ports.

- Les extensions peuvent être vues comme un protocole 3.5 (entre la couche 3 et la couche 4). En effet, à part l'extension de "proche en proche", qui est traitée par tous les routeurs traversés, les autres extensions ne sont traitées que par le destinataire du paquet (i.e. celui spécifié dans le champ adresse de destination du paquet IPv6).

- Si, d'un point de vue théorique, les extensions sont supérieures aux options d'IPv4, dans la réalité, très peu sont utilisées à grande échelle, ou restent du domaine de la recherche.

Quelques exemples

Extension de routage

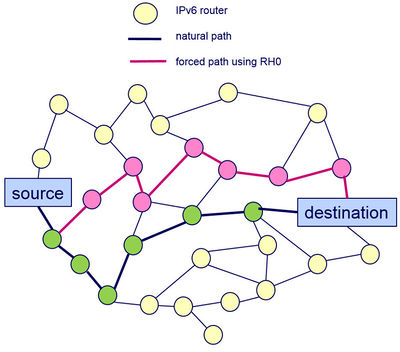

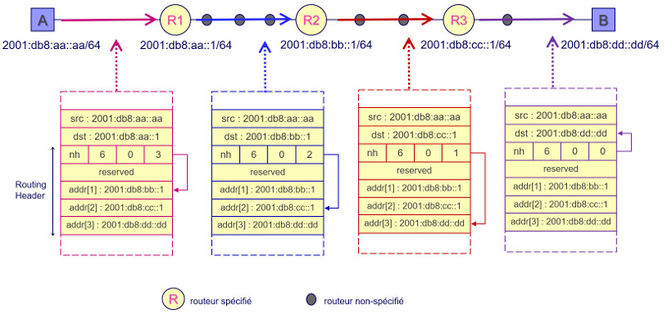

Cette extension permet d'imposer à un paquet une route différente de celle offerte par les politiques de routage présentes sur le réseau (cf. Figure 3). Pour l'instant, seul le routage par la source (type = 0), similaire à l'option Loose Source Routing d'IPv4, est défini pour IPv6. La mobilité IPv6 a également introduit une autre extension de routage (type = 2 ; optimisation dans le cas du mobile dans un réseau étranger).

Dans IPv4, le routage peut être strict (le routeur suivant, présent dans la liste, doit être un voisin directement accessible) ou libéral loose (un routeur peut utiliser les tables de routage pour joindre le routeur suivant, servant de relais). Dans IPv6, seul le routage libéral est autorisé. En effet, le routage strict était initialement mis en place surtout pour des raisons de sécurité. La source devait être absolument sûre du chemin pris par les paquets. Cette utilisation a maintenant disparu du réseau.

Le principe du routage par la source, ou Source Routing, dans IPv4, qui vient d’être rappelé, est le même pour IPv6. L'émetteur met, dans le champ destination du paquet IPv6, l'adresse du premier routeur servant de relais. L'extension contient la suite de la liste des autres routeurs relais et le destinataire. Quand un routeur reçoit un paquet qui lui est adressé, comportant une extension de routage par la source, il permute son adresse avec l'adresse du prochain routeur et réémet le paquet vers cette adresse suivante.

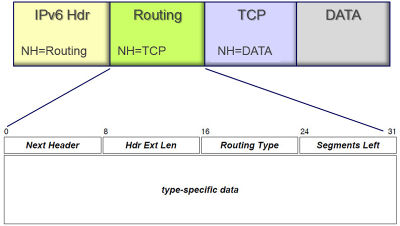

La figure 4 donne le format de l'extension de routage par la source :

- Le champ longueur de l'en-tête indique le nombre de mots de 64 bits qui composent l'extension. Pour l'extension de type 0, cela correspond au nombre d'adresses présentes dans la liste, multiplié par 2.

- Le champ type indique la nature du routage. Pour l'instant, seul le routage par la source, de type 0 est spécifié. La suite de l'en-tête correspond à ce type.

- Le nombre de segments restant est décrémenté après la traversée d'un routeur. Il indique le nombre d'équipements qui doivent encore être traversés. Il permet de trouver l'adresse qui devra être substituée.

- Les 32 bits suivants sont inutilisés pour préserver l'alignement.

- La liste, comprenant les routeurs à traverser et le destinataire, est fournie. Ces adresses ne peuvent pas être de type multicast.

À noter : il n'y a pas de champ NH dans TCP.

Dans la figure 5, nous pouvons suivre l’évolution des changements des champs pendant la traversée du réseau du paquet IPv6 :

- Noter l’évolution du champ Segment Left qui pointe vers l’adresse du prochain routeur spécifié apte à traiter l’extension RH0.

- Chaque routeur spécifié successif remplace l’adresse destination du datagramme avec l’adresse pointée par le champ Segment Left. Une fois que le pointeur est décrémenté à 0, plus aucun changement ne sera effectué.

- Les routeurs non spécifiés relaient les paquets de manière transparente.

Fragmentation

La fragmentation, telle qu'elle est pratiquée dans IPv4, n'est pas très performante. Initialement, elle servait à rendre transparente les limitations physiques des supports de transmission. Dans IPv4, quand un routeur ne peut pas transmettre un paquet à cause de sa trop grande taille, et si le bit DF don't fragment est à 0, il découpe l'information à transmettre en fragments. Or, le réseau IP étant un réseau à datagramme, il n'y a pas de possibilité de contrôler les fragments. Deux fragments successifs peuvent prendre deux chemins différents et, par conséquent, seul le destinataire peut effectuer le ré-assemblage. En conséquence, après la traversée d'un lien impliquant une fragmentation, le reste du réseau ne voit passer que des paquets de taille réduite.

Il est plus intéressant d'adapter la taille des paquets à l'émission. Ceci est fait en utilisant les techniques de découverte du MTU (voir RFC 1981 : Mécanisme de découverte du PMTU). En pratique, une taille de paquets de 1 500 octets est presque universelle.

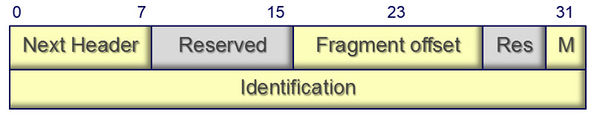

Il existe pourtant des cas où la fragmentation est nécessaire. Ainsi, une application telle que NFS sur UDP suppose que la fragmentation existe et produit des messages de grande taille. Comme on ne veut pas modifier ces applications, la couche réseau d'IPv6 doit aussi être capable de gérer la fragmentation. Pour réduire le travail des routeurs intermédiaires, la fragmentation se fera chez l'émetteur et le ré-assemblage chez le récepteur. Les informations utiles pour ces mécanismes (identification du paquet fragmenté, place du fragment) sont transportées dans une extension de fragmentation, représentée dans la figure 6.

Le mécanisme de gestion de la taille d'un paquet IPv6, selon les différents cas possibles, est approfondi dans l'activité suivante.

Extensions d'authentification (AH) et de confidentialité (ESP)

L'extension d'authentification (AH : Authentication Header) décrite dans le RFC 4302 permet de s'assurer que l'émetteur du message est bien celui qu'il prétend être. Elle sert aussi au contrôle d'intégrité pour garantir au récepteur que personne n'a modifié le contenu d'un message lors de son transfert sur le réseau. Elle peut optionnellement être utilisée pour détecter les rejeux.

Le principe de l'authentification est relativement simple. L'émetteur calcule un authentificateur sur un datagramme et l'émet avec le datagramme sur lequel il porte. Le récepteur récupère cette valeur et vérifie qu'elle est correcte. C'est-à-dire, si un code d'authentification de message [2] est utilisé, il lui suffit de calculer de son côté le code sur le même datagramme à l'aide de la clé symétrique partagée et de le comparer avec le code reçu. Si le mécanisme de signature numérique est employé, le récepteur doit alors récupérer la signature, la déchiffrer avec la clé publique de l'émetteur et comparer le condensat ainsi obtenu avec celui calculé de son côté sur le datagramme reçu. Si les deux codes, ou les deux condensats diffèrent, soit l'émetteur ne possède pas la bonne clé, soit le message a subi des modifications en chemin.

L'extension ESP Encapsulating Security Payload décrite dans le RFC 4303 permet de chiffrer l'ensemble des paquets ou leur partie transport et de garantir l'authentification et l'intégrité de ces paquets. Cette extension permet optionnellement de détecter les rejeux (à condition que le service d'authentification soit assuré) et garantit de façon limitée la confidentialité du flux.

Pour obtenir ces services de sécurité, il est nécessaire, avant d'émettre un paquet IP sur le réseau, de chiffrer les données à protéger, de calculer un authentificateur, et d'encapsuler ces informations dans l'en-tête de confidentialité ESP. Cela nécessite bien entendu l'existence d'une association de sécurité précisant, entre autres, le ou les algorithme(s) de chiffrement, la ou les clé(s), et un indice de paramètres de sécurité.

Conclusion

Cette activité vous a décrit les différents mécanismes qui enrichissent les fonctions disponibles au niveau de la couche réseau : routage, fragmentation, sécurité, etc. Ces mécanismes tirent parti de la possibilité d'ajouter des champs supplémentaires à l'en-tête IPv6 grâce aux extensions d'en-tête. Ces extensions sont ajoutées par les extrémités de la communications et sont transparentes pour les équipements intermédiaires comme les routeurs (exception faite des extensions de type Hop-by-Hop). De plus, le mécanisme de chainage par le champ Next Header permet d'ajouter des extensions de manière souple.

L'usage des extensions est encore assez limité sur l'Internet. Certaines fonctionnalités ont été dépréciées (comme l'extension de routage RH0) et d'autres peinent à se développer (comme la mobilité IPv6). La présence potentielle de ces extensions doit être cependant pris en compte dans le traitement des paquets, notamment le filtrage sur les valeurs du champ Next Header de l'en-tête IPv6.

Références bibliographiques

- ↑ Cisco (2006) White paper.IPv6 Extension Headers Review and Considerations

- ↑ Code d'authentification de message, Article Wikipedia

Pour aller plus loin

Vous pouvez approfondir vos connaissances en consultant les documents de ce paragraphe. RFC et leur analyse par S. Bortzmeyer :

- RFC 1981 : Path MTU Discovery for IP version 6

- RFC 2460 : Internet Protocol, Version 6 (IPv6) Specification Analyse

- RFC 4302 : IP Authentication Header

- RFC 4303 : IP Encapsulating Security Payload (ESP)

- RFC 5095 : Deprecation of Type 0 Routing Headers in IPv6 Specification Analyse

- RFC 7045 : Transmission and Processing of IPv6 Extension Headers Analyse

- RFC 7872 : Observations on the Dropping of Packets with IPv6 Extension Headers in the Real World Analyse

- Chapitre Sécurité du livre "IPv6, Théorie et Pratique"