Difference between revisions of "MOOC:Compagnon Act31-s7"

From Livre IPv6

(→Format des messages pour MLD) |

(→En-tête redirigée) |

||

| (15 intermediate revisions by 2 users not shown) | |||

| Line 8: | Line 8: | ||

==Introduction== | ==Introduction== | ||

| − | Nous avons décrit dans l'activité 23 le protocole ICMPv6 (''Internet Message Control Protocol'') [RFC 4443], dont l'objectif est d'assurer le bon fonctionnement de la couche réseau. Nous avons | + | Nous avons décrit dans l'activité 23 le protocole ICMPv6 (''Internet Message Control Protocol'') [RFC 4443], dont l'objectif est d'assurer le bon fonctionnement de la couche réseau. Nous avons décrit dans cette activité les fonctions de signalement d'erreur en cours d'acheminement d'un paquet et de test d'accessibilité d'un nœud. |

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | À la différence d'ICMP pour IPv4, qui comporte également ces fonctions, ICMPv6 intègre les fonctions de gestion des groupes de multicast (''Multicast Listener Discovery'' (MLD)) et de résolution d'adresse IP en adresse physique. En IPv4, ces fonctions étaient assurées par des protocoles annexes (la gestion des groupes était du ressort de IGMP (''Internet Group Management Protocol''), et la résolution d'adresse matérielle, du protocole ARP (''Address Resolution Protocol''). | |

| − | == | + | Cette résolution d'adresse en IPv6 s'effectue par la procédure de découverte des voisins (''Neighbor Discovery Protocol''(NDP)). La notion de voisinage est définie par la connectivité au lien. Deux nœuds connectés sur le même lien sont des voisins. Ils partagent le même préfixe réseau. Un lien est, par exemple, un domaine de diffusion Ethernet bordé par au moins un routeur. |

| + | |||

| + | ICMPv6 comporte aussi des fonctions supplémentaires comme la mobilité IP ou la re-numérotation. Il en ressort qu'ICMPv6 est bien plus complet que son prédécesseur ICMP en IPv4. Il est un élément indispensable dans le service de connectivité offert par la couche de réseau. | ||

| + | |||

| + | Ce chapitre du document compagnon va décrire en détail le protocole de découverte de voisin. Après avoir détaillé les messages ICMPv6 dédiés à ce protocole, nous expliquerons leur utilisation dans le mécanisme de résolution de l'adresse matérielle. Nous verrons ensuite comment ce même mécanisme est utilisé de manière détourné pour vérifier l'unicité d'une adresse sur le réseau local. L'annexe complète ce chapitre par la description du protocole de gestion des groupes multicast (MLD), de l'indication de redirection et des champs optionnels transportés dans les messages ICMPv6 utilisés dans la découverte des voisins. | ||

| + | |||

| + | == Protocole de découverte des voisins == | ||

La découverte des voisins ou NDP (''Neighbor Discovery Protocol'') est décrite par le RFC 4861. Ce RFC, paru en 2007, est la troisième et dernière version du protocole. On parle de protocole car les messages utilisés par NDP sont encapsulés dans les paquets IPv6, de la même manière qu'ICMPv6. En fait, on peut voir NDP comme un sous-protocole d'ICMPv6. | La découverte des voisins ou NDP (''Neighbor Discovery Protocol'') est décrite par le RFC 4861. Ce RFC, paru en 2007, est la troisième et dernière version du protocole. On parle de protocole car les messages utilisés par NDP sont encapsulés dans les paquets IPv6, de la même manière qu'ICMPv6. En fait, on peut voir NDP comme un sous-protocole d'ICMPv6. | ||

NDP vise à gérer les interactions entre un nœud et ses voisins. Les voisins sont les nœuds qui partagent une même connectivité physique. Dans la terminologie IPv6, on parle de lien. Avec NDP, un nœud est capable de dialoguer avec les nœuds connectés au même support (hôtes et routeurs). Il ne s'agit pas, pour un nœud, de connaître exactement la liste de tous les autres nœuds connectés sur le lien, mais uniquement de gérer ceux avec qui il dialogue. | NDP vise à gérer les interactions entre un nœud et ses voisins. Les voisins sont les nœuds qui partagent une même connectivité physique. Dans la terminologie IPv6, on parle de lien. Avec NDP, un nœud est capable de dialoguer avec les nœuds connectés au même support (hôtes et routeurs). Il ne s'agit pas, pour un nœud, de connaître exactement la liste de tous les autres nœuds connectés sur le lien, mais uniquement de gérer ceux avec qui il dialogue. | ||

| Line 94: | Line 92: | ||

</center> | </center> | ||

| − | + | == Fonctionnement de la résolution d'adresse IP == | |

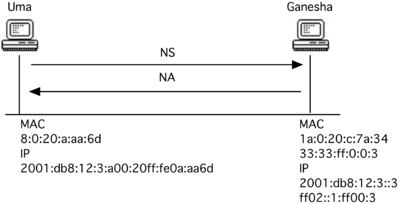

La résolution d'adresse est la procédure par laquelle l'adresse IP d'un voisin est mise en correspondance avec son adresse physique. C'est la même fonction qu'ARP en IPv4. Les messages utilisés seront NS et NA dont nous venons de voir le format. Pour illustrer le fonctionnement de la résolution d'adresse par NDP, nous prenons l'exemple indiqué par la figure 3 dans lequel les deux nœuds sont sur le même lien. Sur la figure, les adresses physiques, dites MAC, et IPv6 sont indiquées. Pour chaque niveau d'adresse, les adresses multicast, en plus des adresses unicast, sont indiquées. | La résolution d'adresse est la procédure par laquelle l'adresse IP d'un voisin est mise en correspondance avec son adresse physique. C'est la même fonction qu'ARP en IPv4. Les messages utilisés seront NS et NA dont nous venons de voir le format. Pour illustrer le fonctionnement de la résolution d'adresse par NDP, nous prenons l'exemple indiqué par la figure 3 dans lequel les deux nœuds sont sur le même lien. Sur la figure, les adresses physiques, dites MAC, et IPv6 sont indiquées. Pour chaque niveau d'adresse, les adresses multicast, en plus des adresses unicast, sont indiquées. | ||

| Line 119: | Line 117: | ||

Source : 2001:db8:12:3:a00:20ff:fe0a:aa6d (uma) | Source : 2001:db8:12:3:a00:20ff:fe0a:aa6d (uma) | ||

Desti. : ff02::1:ff00:3 (multicast sollicité associé à 2001:db8:12:3::3) | Desti. : ff02::1:ff00:3 (multicast sollicité associé à 2001:db8:12:3::3) | ||

| − | ICMPv6 | + | <font color="blue">ICMPv6 |

Type : 135 (0x87, Sollicitation de voisin) Code : 0 Checksum : 0x4d7f | Type : 135 (0x87, Sollicitation de voisin) Code : 0 Checksum : 0x4d7f | ||

Cible : 2001:db8:12:3::3 (ganesha) | Cible : 2001:db8:12:3::3 (ganesha) | ||

Option : | Option : | ||

Type : 1 (Adresse physique source) Lg : 8 octets (0x01) : 08-00-20-0a-aa-6d | Type : 1 (Adresse physique source) Lg : 8 octets (0x01) : 08-00-20-0a-aa-6d | ||

| − | + | </font> | |

0000: ''6f 00 00 00 00 20 3a ff 20 01 0d b8 00 12 00 03'' | 0000: ''6f 00 00 00 00 20 3a ff 20 01 0d b8 00 12 00 03'' | ||

0010: ''0a 00 20 ff fe 0a aa 6d ff 02 00 00 00 00 00 00'' | 0010: ''0a 00 20 ff fe 0a aa 6d ff 02 00 00 00 00 00 00'' | ||

| Line 132: | Line 130: | ||

<center>'''Trace 1: Message ICMPv6 Sollicitation de voisin(NS).'''</center> | <center>'''Trace 1: Message ICMPv6 Sollicitation de voisin(NS).'''</center> | ||

| − | Dans l'en-tête IPv6, l'adresse de la source est l'adresse globale de l'interface d'émission d'Uma. On aurait pu penser que l'émetteur utiliserait l'adresse locale au lien comme adresse de source. L'utilisation de l'adresse source globale, comme on le verra par la suite, permet au destinataire de remplir directement sa table de correspondance avec l'adresse physique associée à l'adresse IPv6 de l'émetteur puisque le destinataire trouvera dans l'option du message NS l'adresse physique de l'émetteur. | + | Dans l'en-tête IPv6, l'adresse de la source est l'adresse globale de l'interface d'émission d'Uma. On aurait pu penser que l'émetteur utiliserait l'adresse locale au lien comme adresse de source. L'utilisation de l'adresse source globale, comme on le verra par la suite, permet au destinataire de remplir directement sa table de correspondance avec l'adresse physique associée à l'adresse IPv6 de l'émetteur puisque le destinataire trouvera dans l'option du message NS l'adresse physique de l'émetteur. Le destinataire n'aura ainsi pas besoin lui-même de déclencher le mécanisme de résolution de l'adresse matérielle. |

| − | + | ||

| − | + | L'adresse de destination est l'adresse de multicast sollicité associée à l'adresse recherchée. En effet l'émetteur ne peut pas utilisé ici l'adresse de ganesha, car la pile réseau ne pourra pas dans ce cas déterminer l'adresse Ethernet de destination. L'objectif de ce mécanisme est justement de récupérer cette information ! L'utilisation du multicast permet d'effectuer cette recherche de l'interface cible parmi celles connectées au même réseau local de manière plus efficace qu'un envoi en diffusion<ref>Spathis, P (2021). Article en ligne. [https://spathis.medium.com/how-multicast-helped-ipv6-kill-broadcast-6b4ab8a106c0 How Multicast Helped IPv6 Kill Broadcast: A friendly introduction to IPv6 node-solicited multicast addresses and ICMPv6 Neighbor Discovery]</ref>. Comme décrit dans l'activité 13, une adresse de multicast sollicité est construite à partir du préfixe multicast de portée locale (<tt>ff02::/8</tt>) et des 3 derniers octets de l'adresse du destinataire (ici <tt>00:0003</tt>). L'adresse Ethernet de destination est aussi une adresse multicast, associée à l'adresse de multicast sollicité [RFC 2464]. | |

Le message NS apparait en bleu dans la trace. Le format du message est représenté par la figure 8. Ce message NS contient, dans le champ cible, l'adresse IPv6 du nœud pour laquelle l'adresse physique est recherchée. Dans notre cas, il s'agit de l'adresse de Ganesha. On peut remarquer que les trois derniers octets correspondent au groupe de multicast de l'adresse de destination dans l'en-tête IPv6. Le champ <tt>option</tt> contient l'adresse physique de l'émetteur de la requête, à savoir celle d'Uma. | Le message NS apparait en bleu dans la trace. Le format du message est représenté par la figure 8. Ce message NS contient, dans le champ cible, l'adresse IPv6 du nœud pour laquelle l'adresse physique est recherchée. Dans notre cas, il s'agit de l'adresse de Ganesha. On peut remarquer que les trois derniers octets correspondent au groupe de multicast de l'adresse de destination dans l'en-tête IPv6. Le champ <tt>option</tt> contient l'adresse physique de l'émetteur de la requête, à savoir celle d'Uma. | ||

| Line 148: | Line 145: | ||

Source : fe80::1800:20ff:fe0c:7a34 (ganesha, lien-local) | Source : fe80::1800:20ff:fe0c:7a34 (ganesha, lien-local) | ||

Desti. : 2001:db8:12:3:0a00:20ff:fe0a:aa6d (uma) | Desti. : 2001:db8:12:3:0a00:20ff:fe0a:aa6d (uma) | ||

| − | ICMPv6 | + | <font color="blue">ICMPv6 |

Type : 136 (0x88, Annonce de voisin) Code : 0 Checksum : 0xd7fb | Type : 136 (0x88, Annonce de voisin) Code : 0 Checksum : 0xd7fb | ||

Bits (0x7) R = 1, S = 1, O = 1 | Bits (0x7) R = 1, S = 1, O = 1 | ||

| Line 154: | Line 151: | ||

Option : | Option : | ||

Type : 2 (Adresse physique cible) Lg : 8 octets (0x01) : 1a-00-20-0c-7a-34 | Type : 2 (Adresse physique cible) Lg : 8 octets (0x01) : 1a-00-20-0c-7a-34 | ||

| + | </font> | ||

<center>'''Trace 2 : Message ICMPv6 Annonce de voisin(NA).'''</center> | <center>'''Trace 2 : Message ICMPv6 Annonce de voisin(NA).'''</center> | ||

| Line 170: | Line 168: | ||

Source : fe80::1800:20ff:fe0c:7a34 (ganesha, lien-local) | Source : fe80::1800:20ff:fe0c:7a34 (ganesha, lien-local) | ||

Desti. : 2001:db8:12:3:a00:20ff:fe0a:aa6d (uma) | Desti. : 2001:db8:12:3:a00:20ff:fe0a:aa6d (uma) | ||

| − | ICMPv6 | + | <font color="blue">ICMPv6 |

Type : 135 (0x87, Sollicitation de voisin) Code : 0 Checksum : 0x1116 | Type : 135 (0x87, Sollicitation de voisin) Code : 0 Checksum : 0x1116 | ||

Cible : 2001:db8:12:3:a00:20ff:fe0a:aa6d (uma) | Cible : 2001:db8:12:3:a00:20ff:fe0a:aa6d (uma) | ||

Option : | Option : | ||

Type : 1 (Adresse physique source) Lg : 8 octets (0x01) : 1a-00-20-0c-7a-34 | Type : 1 (Adresse physique source) Lg : 8 octets (0x01) : 1a-00-20-0c-7a-34 | ||

| − | + | </font> | |

0000: ''6000 0000 0020 3aff fe80 0000 0000 0000'' | 0000: ''6000 0000 0020 3aff fe80 0000 0000 0000'' | ||

0010: ''1800 20ff fe0c 7a34 2001 0db8 0012 0003'' | 0010: ''1800 20ff fe0c 7a34 2001 0db8 0012 0003'' | ||

| Line 191: | Line 189: | ||

Source : 2001:db8:12:3:a00:20ff:fe0a:aa6d (uma) | Source : 2001:db8:12:3:a00:20ff:fe0a:aa6d (uma) | ||

Desti. : fe80::1800:20ff:fe0c:7a34 (ganesha, lien-local) | Desti. : fe80::1800:20ff:fe0c:7a34 (ganesha, lien-local) | ||

| − | ICMPv6 | + | <font color="blue">ICMPv6 |

Type : 136 (0x88, Annonce de voisin) Code : 0 Checksum : 0x855f | Type : 136 (0x88, Annonce de voisin) Code : 0 Checksum : 0x855f | ||

Bits (0x4) R = 0, S = 1, O = 0 | Bits (0x4) R = 0, S = 1, O = 0 | ||

Cible : 2001:db8:12:3:a00:20ff:fe0a:aa6d (uma) | Cible : 2001:db8:12:3:a00:20ff:fe0a:aa6d (uma) | ||

| − | + | </font> | |

0000: ''6000 0000 0018 3aff 2001 0db8 0012 0003'' | 0000: ''6000 0000 0018 3aff 2001 0db8 0012 0003'' | ||

0010: ''0a00 20ff fe0a aa6d fe80 0000 0000 0000'' | 0010: ''0a00 20ff fe0a aa6d fe80 0000 0000 0000'' | ||

| Line 202: | Line 200: | ||

<center>'''Trace 4 : Message ICMPv6 Annonce de voisin(NA).'''</center> | <center>'''Trace 4 : Message ICMPv6 Annonce de voisin(NA).'''</center> | ||

| − | + | == Fonctionnement de la détection d'adresse dupliquée == | |

| − | + | ||

| + | Avant qu'une adresse IP soit mise en service sur une interface, il peut être intéressant d'en vérifier l'unicité. En théorie, un plan d'adressage complètement documenté assure sur le papier cette unicité. Un protocole de configuration automatique centralisé assure ensuite que les équipements utilise bien l'adresse qui leur est assigné. Mais dans la pratique, il est moins évident de garantir cette unicité car des configurations manuelles erronées ou malveillantes peuvent survenir et ainsi perturber le fonctionnement du réseau en cas de conflit. | ||

| + | |||

{{HorsTexte|Pourquoi arrêter l'auto-configuration en cas d'échec de la DAD ?| | {{HorsTexte|Pourquoi arrêter l'auto-configuration en cas d'échec de la DAD ?| | ||

Lorsque la DAD échoue, cela veut dire que l'unicité de l'adresse n'est plus. Dans le RFC 4429, il est proposé d'anticiper une réponse négative du DAD (i.e. pas d'adresse dupliquée) afin d'utiliser l'adresse de manière anticipée. | Lorsque la DAD échoue, cela veut dire que l'unicité de l'adresse n'est plus. Dans le RFC 4429, il est proposé d'anticiper une réponse négative du DAD (i.e. pas d'adresse dupliquée) afin d'utiliser l'adresse de manière anticipée. | ||

Dans ce RFC, on trouve, en Annexe A, une étude de la probabilité d'une collision d'adresses. La conclusion est qu'une collision est plus probablement due à une erreur de configuration du réseau qu'à une rencontre probabiliste malheureuse. L'intervention manuelle de l'administrateur est alors, dans ces cas, souhaitable pour pouvoir corriger l'erreur. Un mécanisme de résolution automatique de collision d'adresses n'enlèverait pas l'erreur.}} | Dans ce RFC, on trouve, en Annexe A, une étude de la probabilité d'une collision d'adresses. La conclusion est qu'une collision est plus probablement due à une erreur de configuration du réseau qu'à une rencontre probabiliste malheureuse. L'intervention manuelle de l'administrateur est alors, dans ces cas, souhaitable pour pouvoir corriger l'erreur. Un mécanisme de résolution automatique de collision d'adresses n'enlèverait pas l'erreur.}} | ||

| − | + | La vérification de l'unicité d'une adresse au moment de sa configuration s'effectue au niveau du réseau local, car c'est sur ce réseau que sont censées se trouver toutes les adresses qui partagent le même préfixe. En IPv4, le mécanisme d'ARP gratuit (''gratuitous ARP''<ref>Documentation Wireshark : [https://wiki.wireshark.org/Gratuitous_ARP Gratuitous ARP]</ref>) est utilisé par certains système pour vérifier cette unicité. En IPv6, les nœuds doivent exécuter un algorithme de "Détection d'Adresse Dupliquée" (DAD) avant de les utiliser [RFC 4862]. Le principe est le même pour ces deux mécanismes : chercher une résolution en adresse matérielle de l'adresse IP en cours de configuration. Si une adresse déjà en service est découverte, elle ne pourra être attribuée à l'interface. L'auto-configuration s'arrête et une intervention humaine devient obligatoire. | |

| − | + | Au moment de sa configuration, une adresse est qualifiée de "provisoire" pendant l'exécution de l'algorithme "Détection d'Adresse Dupliquée" (DAD) et ce jusqu'à la confirmation de son unicité. Une adresse provisoire ne peut servir pour les communications. Elle ne peut être utilisée dans un en-tête de paquet IPv6. On ne peut que la trouver dans le champ cible des messages de sollicitation et d'annonce d'un voisin. L'algorithme DAD consiste à envoyer un message "sollicitation d'un voisin" avec, dans le champ <tt>adresse de la cible</tt>, l'adresse provisoire. Afin de distinguer l'algorithme DAD de celui de découverte des voisins, le paquet IPv6 contenant un message de sollicitation d'un voisin a comme adresse de source l'adresse indéterminée. Trois cas se présentent : | |

| − | # Un message "Sollicitation | + | |

| + | # Un message "Annonce de voisin" est reçu : l'adresse provisoire est utilisée comme adresse valide par un autre nœud. L'adresse provisoire n'est pas unique et ne peut être retenue. | ||

| + | # Un message "Sollicitation de voisin" est reçu dans le cadre d'une procédure DAD : l'adresse provisoire est également une adresse provisoire pour un autre nœud. L'adresse provisoire ne peut être utilisée par aucun des nœuds. | ||

# Rien n'est reçu au bout d'une seconde (valeur par défaut) : l'adresse provisoire est unique. Elle passe de l'état "provisoire" à celui de "valide" et elle est assignée à l'interface. | # Rien n'est reçu au bout d'une seconde (valeur par défaut) : l'adresse provisoire est unique. Elle passe de l'état "provisoire" à celui de "valide" et elle est assignée à l'interface. | ||

| − | La trace 5 | + | La trace 5 montre le contenu du message de sollicitation de voisin utilisé pour la détection d'adresse dupliquée. L'adresse de source est l'adresse IPv6 indéterminée (<tt>::</tt>) car le nœud n'est pas supposé avoir d'autres adresses valide à sa disposition. Les adresses encore provisoires ne peuvent servir au mieux que pour la réception. L'adresse dont l'unicité est vérifiée est placée dans le champ <tt>adresse de la cible</tt> du message ICMPv6. |

| − | + | Ethernet Src : 8:0:20:a:aa:6d Dst : 33:33:ff:a:aa:6d Type : 0x86dd | |

| + | IPv6 | ||

| + | Version : 6 Priorité : 0xf0 Label: 000000 | ||

| + | Longueur : 24 octets (0x0018) Protocole : 58 (0x3a, ICMPv6) | ||

| + | Nombre de sauts : 255 (0x0ff) | ||

| + | Source : :: | ||

| + | Desti. : ff02::1:ff0a:aa6d (multicast sollicité associé à l'adresse cible) | ||

| + | <font color="blue">ICMPv6 | ||

| + | Type : 135 (0x87, Sollicitation d'un voisin) Code : 0 Checksum : 0xfe37 | ||

| + | cible : fe80::0a00:20ff:fe0a:aa6d (uma, lien-local) | ||

| + | </font> | ||

| + | 0000: 6f 00 00 00 00 18 3a ff 00 00 00 00 00 00 00 00 | ||

| + | 0010: 00 00 00 00 00 00 00 00 ff 02 00 00 00 00 00 00 | ||

| + | 0020: 00 00 00 01 ff 0a aa 6d|<font color="blue">87|00|fe 37|00 00 00 00</font> | ||

| + | 0030: <font color="blue">fe 80 00 00 00 00 00 00 0a 00 20 ff fe 0a aa 6d</font> | ||

| + | <center>'''Trace 5: Message de sollicitation de voisin utilisé pour la détection d'adresse dupliquée'''</center> | ||

| + | |||

| + | La trace 6 affichée par la commande ''tcpdump'' ci-dessous illustre le cas d'un conflit d'adresse. Dans ce cas, un message d'annonce de voisin est envoyé par le nœud propriétaire de l'adresse pour signaler que cette adresse est valide sur une autre interface. Ce nœud envoie ce message à destination du multicast "tous les nœuds du lien" pour s'assurer que sa bonne réception par le nœud ayant initié la détection de l'adresse dupliquée. | ||

| − | 1 IP6 :: > ff02::1: | + | 1 IP6 :: > ff02::1:ff0a:aa6d: ICMP6, neighbor solicitation, who has fe80::0a00:20ff:fe0a:aa6d |

| − | 2 IP6 | + | 2 IP6 fe80::0a00:20ff:fe0a:aa6d > ff02::1: ICMP6, neighbor advertisement, tgt is fe80::0a00:20ff:fe0a:aa6d |

| − | <center>'''Trace | + | <center>'''Trace 6: Messages échangés lors de la detection d'une adresse dupliquée sur le réseau local'''</center> |

'''''Nota : ''''' ''le format de la trace consiste ici en un numéro de ligne, le protocole, l'adresse de la source, l'adresse de destination et le message ICMPv6.'' | '''''Nota : ''''' ''le format de la trace consiste ici en un numéro de ligne, le protocole, l'adresse de la source, l'adresse de destination et le message ICMPv6.'' | ||

| − | |||

| − | |||

== Conclusion == | == Conclusion == | ||

| − | + | Nous nous sommes concentrés dans cette activité sur les fonctionnalités principales de la découverte du voisinage sur le réseau local. Ce mécanisme permet l'échange, entre deux nœuds du même lien, d'informations nécessaires à l'ouverture de la communication entre ces nœuds. Ces informations, comme l'adresse matérielle, sont régulièrement confirmées pour s'assurer de leur validité, à travers le mécanisme NUD. La procédure de détection d'adresse dupliquée permet d'éviter les conflit d'adresse pouvant survenir au moment de la configuration de l'adresse. Nous allons décrire dans la prochaine activité le mécanisme d'automatisation de cette configuration d'adresse en IPv6. La vérification de l'unicité de l'adresse en sera une étape. | |

| − | + | Les message du protocole de découverte de voisins, sur lesquels s'appuient ces mécanismes, font un usage important de la diffusion en multicast restreint au réseau local. Ils utilisent donc les propriétés de diffusion offertes par le support physique du réseau. Nous avons vu notamment que les adresses IPv6 multicast étaient traduites en adresses Ethernet multicast. Le bon fonctionnement de ces mécanismes repose donc sur la fiabilité de la diffusion au niveau 2. Si le lien au niveau 2 est coupé par exemple, certains messages ne seraient alors pas reçus par tous les nœuds concernés, ce qui pourraient entraîner des dysfonctionnements. Nous verrons aussi, dans l'activité 34, que l'utilisation de message en diffusion peut présenter certains risques lorsqu'un équipement malveillant est présent sur le lien. | |

== Références bibliographiques == | == Références bibliographiques == | ||

| Line 235: | Line 252: | ||

== Pour aller plus loin== | == Pour aller plus loin== | ||

| − | |||

RFC et leur analyse par S. Bortzmeyer : | RFC et leur analyse par S. Bortzmeyer : | ||

* RFC 1191 Path MTU Discovery | * RFC 1191 Path MTU Discovery | ||

* RFC 2464 Transmission of IPv6 Packets over Ethernet Networks | * RFC 2464 Transmission of IPv6 Packets over Ethernet Networks | ||

| + | * RFC 3122 Extensions to IPv6 Neighbor Discovery for Inverse Discovery Specification | ||

* RFC 4429 Optimistic Duplicate Address Detection (DAD) for IPv6 | * RFC 4429 Optimistic Duplicate Address Detection (DAD) for IPv6 | ||

* RFC 4443 Internet Control Message Protocol (ICMPv6) for the Internet Protocol Version 6 (IPv6) Specification [http://www.bortzmeyer.org/4443.html Analyse] | * RFC 4443 Internet Control Message Protocol (ICMPv6) for the Internet Protocol Version 6 (IPv6) Specification [http://www.bortzmeyer.org/4443.html Analyse] | ||

| − | |||

* RFC 4861 Neighbor Discovery for IP version 6 (IPv6) [http://www.bortzmeyer.org/4861.html Analyse] | * RFC 4861 Neighbor Discovery for IP version 6 (IPv6) [http://www.bortzmeyer.org/4861.html Analyse] | ||

| − | * RFC 4862 IPv6 Stateless Address Autoconfiguration [http://www.bortzmeyer.org/4862.html Analyse] | + | * RFC 4862 IPv6 Stateless Address Autoconfiguration [http://www.bortzmeyer.org/4862.html Analyse] |

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

= ANNEXE Activité 31 : Autres fonctions de la découverte des voisins = | = ANNEXE Activité 31 : Autres fonctions de la découverte des voisins = | ||

| Line 328: | Line 340: | ||

Un autre cas d'utilisation particulier à IPv6 concerne des stations situées sur un même lien physique mais ayant des préfixes différents. Ces machines passent dans un premier temps par le routeur par défaut. Ce dernier les avertit qu'une route directe existe. | Un autre cas d'utilisation particulier à IPv6 concerne des stations situées sur un même lien physique mais ayant des préfixes différents. Ces machines passent dans un premier temps par le routeur par défaut. Ce dernier les avertit qu'une route directe existe. | ||

| + | <center> | ||

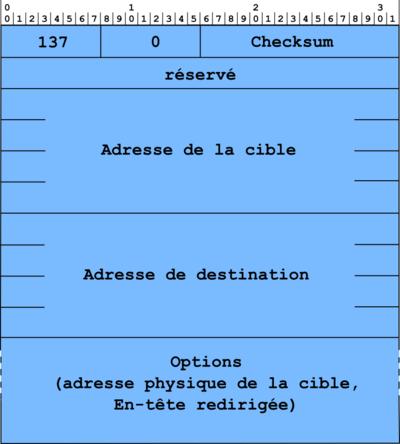

[[File:MOOC_Act31_Fig10.png|400px|center|thumb|Figure 5 : Format d'un message ICMPv6 d'indication de redirection.]] | [[File:MOOC_Act31_Fig10.png|400px|center|thumb|Figure 5 : Format d'un message ICMPv6 d'indication de redirection.]] | ||

| + | </center> | ||

La figure 5 Format des paquets d'indication de redirection donne le format du message : | La figure 5 Format des paquets d'indication de redirection donne le format du message : | ||

| Line 433: | Line 447: | ||

=== <div id="redirigee">En-tête redirigée</div> === | === <div id="redirigee">En-tête redirigée</div> === | ||

| − | [[Image:31-Afig3.png|400px|right|thumb|Figure 8 : Format de l'option en-tête redirigée.]] | + | [[Image:31-Afig3-2.png|400px|right|thumb|Figure 8 : Format de l'option en-tête redirigée.]] |

Cette option est utilisée par le message d'indication de redirection. Elle permet d'encapsuler les premiers octets du paquet IPv6 qui a provoqué l'émission de ce message comme dans le cas des messages ICMPv6 d'erreur. | Cette option est utilisée par le message d'indication de redirection. Elle permet d'encapsuler les premiers octets du paquet IPv6 qui a provoqué l'émission de ce message comme dans le cas des messages ICMPv6 d'erreur. | ||

Revision as of 00:28, 20 April 2022

Activité 31 : Découvrir le voisinage sur le réseau local

Introduction

Nous avons décrit dans l'activité 23 le protocole ICMPv6 (Internet Message Control Protocol) [RFC 4443], dont l'objectif est d'assurer le bon fonctionnement de la couche réseau. Nous avons décrit dans cette activité les fonctions de signalement d'erreur en cours d'acheminement d'un paquet et de test d'accessibilité d'un nœud.

À la différence d'ICMP pour IPv4, qui comporte également ces fonctions, ICMPv6 intègre les fonctions de gestion des groupes de multicast (Multicast Listener Discovery (MLD)) et de résolution d'adresse IP en adresse physique. En IPv4, ces fonctions étaient assurées par des protocoles annexes (la gestion des groupes était du ressort de IGMP (Internet Group Management Protocol), et la résolution d'adresse matérielle, du protocole ARP (Address Resolution Protocol).

Cette résolution d'adresse en IPv6 s'effectue par la procédure de découverte des voisins (Neighbor Discovery Protocol(NDP)). La notion de voisinage est définie par la connectivité au lien. Deux nœuds connectés sur le même lien sont des voisins. Ils partagent le même préfixe réseau. Un lien est, par exemple, un domaine de diffusion Ethernet bordé par au moins un routeur.

ICMPv6 comporte aussi des fonctions supplémentaires comme la mobilité IP ou la re-numérotation. Il en ressort qu'ICMPv6 est bien plus complet que son prédécesseur ICMP en IPv4. Il est un élément indispensable dans le service de connectivité offert par la couche de réseau.

Ce chapitre du document compagnon va décrire en détail le protocole de découverte de voisin. Après avoir détaillé les messages ICMPv6 dédiés à ce protocole, nous expliquerons leur utilisation dans le mécanisme de résolution de l'adresse matérielle. Nous verrons ensuite comment ce même mécanisme est utilisé de manière détourné pour vérifier l'unicité d'une adresse sur le réseau local. L'annexe complète ce chapitre par la description du protocole de gestion des groupes multicast (MLD), de l'indication de redirection et des champs optionnels transportés dans les messages ICMPv6 utilisés dans la découverte des voisins.

Protocole de découverte des voisins

La découverte des voisins ou NDP (Neighbor Discovery Protocol) est décrite par le RFC 4861. Ce RFC, paru en 2007, est la troisième et dernière version du protocole. On parle de protocole car les messages utilisés par NDP sont encapsulés dans les paquets IPv6, de la même manière qu'ICMPv6. En fait, on peut voir NDP comme un sous-protocole d'ICMPv6. NDP vise à gérer les interactions entre un nœud et ses voisins. Les voisins sont les nœuds qui partagent une même connectivité physique. Dans la terminologie IPv6, on parle de lien. Avec NDP, un nœud est capable de dialoguer avec les nœuds connectés au même support (hôtes et routeurs). Il ne s'agit pas, pour un nœud, de connaître exactement la liste de tous les autres nœuds connectés sur le lien, mais uniquement de gérer ceux avec qui il dialogue.

Le protocole utilise cinq types de messages ICMPv6, comme le montre le tableau 1. Nous allons, dans la suite de ce paragraphe, nous intéresser à deux fonctions de NDP :

- la détermination de l'adresse physique d'un nœud à partir de son adresse IP ;

- la détection d'adresses IP dupliquées.

Ces fonctions sont réalisées à travers deux messages ICMPv6 : "sollicitation de voisin" (Neighbor Sollicitation ou NS) et "annonce d'un voisin" (Neighbor Advertisment ou NA). La fonction de découverte du routeur et d'auto-configuration sera présentée dans une autre activité.

| Type | Code | Signification |

|---|---|---|

| Découverte de voisins | ||

| 133 | Sollicitation du routeur | |

| 134 | Annonce du routeur | |

| 135 | Sollicitation d'un voisin | |

| 136 | Annonce d'un voisin | |

| 137 | Redirection | |

| Découverte de voisins inverse (RFC 3122) | ||

| 141 | Sollicitation | |

| 142 | Annonce | |

| Découverte de voisins sécurisée (SEND, RFC 3971) | ||

| 148 | Sollicitation de chemin de certification | |

| 149 | Annonce de chemin de certification | |

Tableau 1 : Messages ICMPv6 pour les interactions entre voisins

Format des messages mis en œuvre

Avant d'étudier la procédure, nous allons présenter le format des messages impliqués.

Les messages ICMPv6 pour NDP sont encapsulés dans des paquets IPv6. Il est intéressant de souligner que le champ nombre de sauts de l'en-tête IPv6 contient la valeur 255. Cette valeur peut sembler trop grande pour des datagrammes qui ne doivent pas être routés hors du lien physique. En fait, si un nœud reçoit un datagramme avec une valeur plus petite, cela signifie que l'information provient d'un autre réseau et qu'elle a déjà traversé un routeur. Les datagrammes ayant une valeur différente de 255 doivent être ignorés par le récepteur.

Message Sollicitation d'un voisin

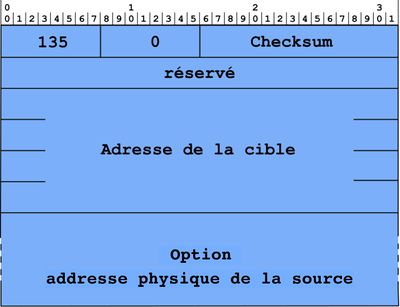

Le message de la figure 1 sert à demander des informations d'un nœud voisin, c'est-à-dire situé sur le même lien physique (ou connecté via des ponts). Le message peut lui être explicitement envoyé, ou émis sur une adresse multicast. Dans le cas de la détermination de l'adresse physique, il a la même fonction qu'une requête ARP du protocole IPv4.

Le champ adresse source du paquet IPv6 contient, soit l'adresse locale au lien, soit une adresse globale, soit l'adresse non spécifiée.

Le champ adresse destination contient, soit l'adresse de multicast sollicité correspondant à l'adresse recherchée, soit l'adresse d'un nœud dans le cas d'une détection d'inaccessibilité des voisins (Neighbor Unreachability Detection NUD).

Le champ adresse de la cible contient l'adresse IPv6 du nœud recherché.

Le champ option contient, en général, l'adresse physique de la source.

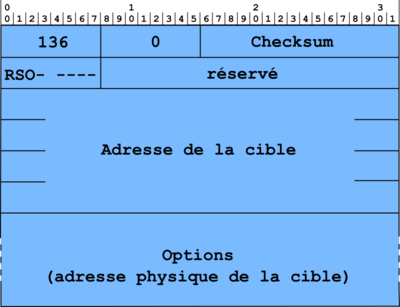

Message Annonce d'un voisin

Le message de la figure 2 est émis en réponse à une sollicitation, mais il peut aussi être émis spontanément pour propager une information de changement d'adresse physique, ou de statut routeur. Dans le cas de la détermination d'adresse physique, il correspond à la réponse ARP du protocole IPv4. L'adresse de la cible, dans ce cas-là, correspond à l'adresse de la source de ce message.

Les champs de ce message ont la signification suivante :

- le bit R est mis à 1 si l'émetteur est un routeur ;

- le bit S mis à 1 indique que cette annonce est émise en réponse à une sollicitation ;

- le bit O mis à 1 indique que cette annonce doit effacer les informations précédentes qui se trouvent dans les caches des autres nœuds, en particulier la table contenant les adresses physiques ;

- le champ adresse de la cible reprend l'adresse de la cible de la sollicitation auquel ce message répond (le bit S vaut 1 dans ce cas). Si le message d'annonce de voisin est envoyé sans sollicitation, il s'agit, pour l'émetteur, d'indiquer une nouvelle adresse "lien-local". Le champ adresse de la cible contient alors cette nouvelle adresse "lien-local" ;

- l'option adresse physique de la cible contient l'adresse physique de l'émetteur.

Fonctionnement de la résolution d'adresse IP

La résolution d'adresse est la procédure par laquelle l'adresse IP d'un voisin est mise en correspondance avec son adresse physique. C'est la même fonction qu'ARP en IPv4. Les messages utilisés seront NS et NA dont nous venons de voir le format. Pour illustrer le fonctionnement de la résolution d'adresse par NDP, nous prenons l'exemple indiqué par la figure 3 dans lequel les deux nœuds sont sur le même lien. Sur la figure, les adresses physiques, dites MAC, et IPv6 sont indiquées. Pour chaque niveau d'adresse, les adresses multicast, en plus des adresses unicast, sont indiquées.

Le nœud Uma essaye de tester la connectivité avec Ganesha via la commande ping6. La commande entrée sur Uma est la suivante :

uma# ping6 ganesha trying to get source for ganesha source should be 2001:db8:12:3:a00:20ff:fe0a:aa6d PING ganesha (2001:db8:12:3::3): 56 data bytes 64 bytes from 2001:db8:12:3::3: icmp6_seq=0 ttl=255 time=5.121 ms

Commande ping6

La commande ping6 est l'équivalent de la commande ping d'IPv4 mais, comme son numéro l'indique, en utilisant le protocole IPv6. La commande ping, dans certains OS, comporte une option -6 qui rend cette commande équivalente à la commande ping6.

Avant de pouvoir émettre un paquet IPv6 sur le réseau, l'émetteur a besoin de connaître l'adresse physique du nœud destinataire. Dans notre exemple, le nœud destinataire est le destinataire final, autrement dit le récepteur. Dans d'autre situation, le destinataire est le nœud destinataire de la transmission comme le routeur du lien (Next hop). L'émetteur utilise le protocole de découverte des voisins pour découvrir l'adresse physique. Par conséquent, il commence la résolution par l'émission d'un message de sollicitation d'un voisin (NS), comme le montre la trace 1.

Ethernet Src : 8:0:20:a:aa:6d Dst : 33:33:ff:0:0:3 Type : 0x86dd IPv6 Version : 6 Classe : 0xf0 Label : 000000 Longueur : 32 octets (0x0020) Protocole : 58 (0x3a, ICMPv6) Nombre de sauts : 255 (0xff) Source : 2001:db8:12:3:a00:20ff:fe0a:aa6d (uma) Desti. : ff02::1:ff00:3 (multicast sollicité associé à 2001:db8:12:3::3) ICMPv6 Type : 135 (0x87, Sollicitation de voisin) Code : 0 Checksum : 0x4d7f Cible : 2001:db8:12:3::3 (ganesha) Option : Type : 1 (Adresse physique source) Lg : 8 octets (0x01) : 08-00-20-0a-aa-6d 0000: 6f 00 00 00 00 20 3a ff 20 01 0d b8 00 12 00 03 0010: 0a 00 20 ff fe 0a aa 6d ff 02 00 00 00 00 00 00 0020: 00 00 00 01 ff 00 00 03|87|00|4d 7f|00 00 00 00| 0030: 20 01 0d b8 00 12 00 03 00 00 00 00 00 00 00 03| 0040: 01|01|08 00 20 0a aa 6d

Dans l'en-tête IPv6, l'adresse de la source est l'adresse globale de l'interface d'émission d'Uma. On aurait pu penser que l'émetteur utiliserait l'adresse locale au lien comme adresse de source. L'utilisation de l'adresse source globale, comme on le verra par la suite, permet au destinataire de remplir directement sa table de correspondance avec l'adresse physique associée à l'adresse IPv6 de l'émetteur puisque le destinataire trouvera dans l'option du message NS l'adresse physique de l'émetteur. Le destinataire n'aura ainsi pas besoin lui-même de déclencher le mécanisme de résolution de l'adresse matérielle.

L'adresse de destination est l'adresse de multicast sollicité associée à l'adresse recherchée. En effet l'émetteur ne peut pas utilisé ici l'adresse de ganesha, car la pile réseau ne pourra pas dans ce cas déterminer l'adresse Ethernet de destination. L'objectif de ce mécanisme est justement de récupérer cette information ! L'utilisation du multicast permet d'effectuer cette recherche de l'interface cible parmi celles connectées au même réseau local de manière plus efficace qu'un envoi en diffusion[1]. Comme décrit dans l'activité 13, une adresse de multicast sollicité est construite à partir du préfixe multicast de portée locale (ff02::/8) et des 3 derniers octets de l'adresse du destinataire (ici 00:0003). L'adresse Ethernet de destination est aussi une adresse multicast, associée à l'adresse de multicast sollicité [RFC 2464].

Le message NS apparait en bleu dans la trace. Le format du message est représenté par la figure 8. Ce message NS contient, dans le champ cible, l'adresse IPv6 du nœud pour laquelle l'adresse physique est recherchée. Dans notre cas, il s'agit de l'adresse de Ganesha. On peut remarquer que les trois derniers octets correspondent au groupe de multicast de l'adresse de destination dans l'en-tête IPv6. Le champ option contient l'adresse physique de l'émetteur de la requête, à savoir celle d'Uma.

Le nœud Ganesha, qui écoute les groupes multicast dont le ou les groupes multicast sollicités associés à ses adresses, reçoit le message NS. Il reconnaît dans le champ Cible une de ses adresses IPv6. Il y répond par un message NA dont le format est rappelé par la figure 9. La trace 2 montre la réponse émise.

Ethernet Src : 1a:0:20:c:7a:34 Dst : 8:0:20:a:aa:6d Type : 0x86dd IPv6 Version : 6 Classe : 0xf0 Label : 000000 Longueur : 32 octets (0x20) Protocole : 58 (0x3a, ICMPv6) Nombre de sauts : 255 (0xff) Source : fe80::1800:20ff:fe0c:7a34 (ganesha, lien-local) Desti. : 2001:db8:12:3:0a00:20ff:fe0a:aa6d (uma) ICMPv6 Type : 136 (0x88, Annonce de voisin) Code : 0 Checksum : 0xd7fb Bits (0x7) R = 1, S = 1, O = 1 Cible : 2001:db8:12:3::3 (ganesha) Option : Type : 2 (Adresse physique cible) Lg : 8 octets (0x01) : 1a-00-20-0c-7a-34

L'adresse source utilisée par Ganesha est celle de portée locale au lien. Le bit R indique que le nœud qui répond a une fonction de routeur. Le bit S indique que ce message est une réponse à une demande explicite (le message précédent). Le bit O indique que cette réponse doit remplacer toute valeur connue précédemment. Le champ Cible rappelle l'adresse IPv6. Le champ Option donne l'adresse physique recherchée.

L'adresse physique ainsi obtenue est ensuite enregistrée dans une table de correspondance du nœud émetteur, appelée cache des voisins. De cette manière, l'émetteur n'a pas besoin de redemander l'adresse physique d'un même destinataire à chaque paquet. Ce cache est maintenu à jour par une procédure de détection d'injoignabilité (Neighbor Unreachability Detection (NUD)), reposant sur les mêmes messages.

Un fois la résolution d'adresse terminée, les messages ICMPv6 pour le test d'accessibilité peuvent être échangés. Ces messages "Demande d'écho" et "Réponse d'écho" ont été présentés précédemment dans le paragraphe "Test d'accessibilité d'un nœud".

Tant que la commande ping6 n'est pas arrêtée, les échanges de messages d'écho s'effectuent alors à intervalle de temps régulier. Au bout d'un certain temps, et périodiquement, les nœuds vérifieront que leur voisin est toujours correct en utilisant la procédure NUD. Le voisin a pu tomber en panne ou être remplacé avec changement d'adresse Ethernet. Aussi, de temps en temps, chaque nœud va émettre un message NS. Une réponse NA (avec le bit S) confirmera que le voisin (ici le correspondant) est toujours valide. Nous montrons par les traces 3 et 4 un échange NUD. Il s'agit du nœud Ganesha qui lance une vérification de la validité du nœud Uma.

IPv6 Version : 6 Classe : 0x00 Label : 000000 Longueur : 32 octets (0x20) Protocole : 58 (0x3a, ICMPv6) Nombre de sauts : 255 (0xff) Source : fe80::1800:20ff:fe0c:7a34 (ganesha, lien-local) Desti. : 2001:db8:12:3:a00:20ff:fe0a:aa6d (uma) ICMPv6 Type : 135 (0x87, Sollicitation de voisin) Code : 0 Checksum : 0x1116 Cible : 2001:db8:12:3:a00:20ff:fe0a:aa6d (uma) Option : Type : 1 (Adresse physique source) Lg : 8 octets (0x01) : 1a-00-20-0c-7a-34 0000: 6000 0000 0020 3aff fe80 0000 0000 0000 0010: 1800 20ff fe0c 7a34 2001 0db8 0012 0003 0020: 0a00 20ff fe0a aa6d|8700 1116 0000 0000 0030: 2001 0db8 0012 0003 0a00 20ff fe0a aa6d 0040: 0101 1a00 200c 7a34

On remarque que le message de sollicitation est envoyé par une communication unicast avec l'adresse IPv6 qui est enregistrée dans les tables de correspondance. Si une réponse n'arrive pas, le nœud émetteur effacera l'entrée de son cache "Résolution de voisin". Tout trafic ultérieur reprendra l'enquête de résolution au début, avec utilisation de l’adresse multicast sollicitée.

La réception du message "Annonce voisin" (NA) par Ganesha apporte la confirmation que son voisin est toujours accessible. Ce dernier, qui est Uma, indique son adresse dans le champ cible du message d'annonce de voisin.

IPv6 Version : 6 Classe : 0x00 Label : 000000 Longueur : 24 octets (0x18) Protocole : 58 (0x3a, ICMPv6) Nombre de sauts : 255 (0xff) Source : 2001:db8:12:3:a00:20ff:fe0a:aa6d (uma) Desti. : fe80::1800:20ff:fe0c:7a34 (ganesha, lien-local) ICMPv6 Type : 136 (0x88, Annonce de voisin) Code : 0 Checksum : 0x855f Bits (0x4) R = 0, S = 1, O = 0 Cible : 2001:db8:12:3:a00:20ff:fe0a:aa6d (uma) 0000: 6000 0000 0018 3aff 2001 0db8 0012 0003 0010: 0a00 20ff fe0a aa6d fe80 0000 0000 0000 0020: 1800 20ff fe0c 7a34|8800 855f 4000 0000 0030: 2001 0db8 0012 0003 0a00 20ff fe0a aa6d

Fonctionnement de la détection d'adresse dupliquée

Avant qu'une adresse IP soit mise en service sur une interface, il peut être intéressant d'en vérifier l'unicité. En théorie, un plan d'adressage complètement documenté assure sur le papier cette unicité. Un protocole de configuration automatique centralisé assure ensuite que les équipements utilise bien l'adresse qui leur est assigné. Mais dans la pratique, il est moins évident de garantir cette unicité car des configurations manuelles erronées ou malveillantes peuvent survenir et ainsi perturber le fonctionnement du réseau en cas de conflit.

Pourquoi arrêter l'auto-configuration en cas d'échec de la DAD ?

Lorsque la DAD échoue, cela veut dire que l'unicité de l'adresse n'est plus. Dans le RFC 4429, il est proposé d'anticiper une réponse négative du DAD (i.e. pas d'adresse dupliquée) afin d'utiliser l'adresse de manière anticipée. Dans ce RFC, on trouve, en Annexe A, une étude de la probabilité d'une collision d'adresses. La conclusion est qu'une collision est plus probablement due à une erreur de configuration du réseau qu'à une rencontre probabiliste malheureuse. L'intervention manuelle de l'administrateur est alors, dans ces cas, souhaitable pour pouvoir corriger l'erreur. Un mécanisme de résolution automatique de collision d'adresses n'enlèverait pas l'erreur.

La vérification de l'unicité d'une adresse au moment de sa configuration s'effectue au niveau du réseau local, car c'est sur ce réseau que sont censées se trouver toutes les adresses qui partagent le même préfixe. En IPv4, le mécanisme d'ARP gratuit (gratuitous ARP[2]) est utilisé par certains système pour vérifier cette unicité. En IPv6, les nœuds doivent exécuter un algorithme de "Détection d'Adresse Dupliquée" (DAD) avant de les utiliser [RFC 4862]. Le principe est le même pour ces deux mécanismes : chercher une résolution en adresse matérielle de l'adresse IP en cours de configuration. Si une adresse déjà en service est découverte, elle ne pourra être attribuée à l'interface. L'auto-configuration s'arrête et une intervention humaine devient obligatoire.

Au moment de sa configuration, une adresse est qualifiée de "provisoire" pendant l'exécution de l'algorithme "Détection d'Adresse Dupliquée" (DAD) et ce jusqu'à la confirmation de son unicité. Une adresse provisoire ne peut servir pour les communications. Elle ne peut être utilisée dans un en-tête de paquet IPv6. On ne peut que la trouver dans le champ cible des messages de sollicitation et d'annonce d'un voisin. L'algorithme DAD consiste à envoyer un message "sollicitation d'un voisin" avec, dans le champ adresse de la cible, l'adresse provisoire. Afin de distinguer l'algorithme DAD de celui de découverte des voisins, le paquet IPv6 contenant un message de sollicitation d'un voisin a comme adresse de source l'adresse indéterminée. Trois cas se présentent :

- Un message "Annonce de voisin" est reçu : l'adresse provisoire est utilisée comme adresse valide par un autre nœud. L'adresse provisoire n'est pas unique et ne peut être retenue.

- Un message "Sollicitation de voisin" est reçu dans le cadre d'une procédure DAD : l'adresse provisoire est également une adresse provisoire pour un autre nœud. L'adresse provisoire ne peut être utilisée par aucun des nœuds.

- Rien n'est reçu au bout d'une seconde (valeur par défaut) : l'adresse provisoire est unique. Elle passe de l'état "provisoire" à celui de "valide" et elle est assignée à l'interface.

La trace 5 montre le contenu du message de sollicitation de voisin utilisé pour la détection d'adresse dupliquée. L'adresse de source est l'adresse IPv6 indéterminée (::) car le nœud n'est pas supposé avoir d'autres adresses valide à sa disposition. Les adresses encore provisoires ne peuvent servir au mieux que pour la réception. L'adresse dont l'unicité est vérifiée est placée dans le champ adresse de la cible du message ICMPv6.

Ethernet Src : 8:0:20:a:aa:6d Dst : 33:33:ff:a:aa:6d Type : 0x86dd IPv6 Version : 6 Priorité : 0xf0 Label: 000000 Longueur : 24 octets (0x0018) Protocole : 58 (0x3a, ICMPv6) Nombre de sauts : 255 (0x0ff) Source : :: Desti. : ff02::1:ff0a:aa6d (multicast sollicité associé à l'adresse cible) ICMPv6 Type : 135 (0x87, Sollicitation d'un voisin) Code : 0 Checksum : 0xfe37 cible : fe80::0a00:20ff:fe0a:aa6d (uma, lien-local) 0000: 6f 00 00 00 00 18 3a ff 00 00 00 00 00 00 00 00 0010: 00 00 00 00 00 00 00 00 ff 02 00 00 00 00 00 00 0020: 00 00 00 01 ff 0a aa 6d|87|00|fe 37|00 00 00 00 0030: fe 80 00 00 00 00 00 00 0a 00 20 ff fe 0a aa 6d

La trace 6 affichée par la commande tcpdump ci-dessous illustre le cas d'un conflit d'adresse. Dans ce cas, un message d'annonce de voisin est envoyé par le nœud propriétaire de l'adresse pour signaler que cette adresse est valide sur une autre interface. Ce nœud envoie ce message à destination du multicast "tous les nœuds du lien" pour s'assurer que sa bonne réception par le nœud ayant initié la détection de l'adresse dupliquée.

1 IP6 :: > ff02::1:ff0a:aa6d: ICMP6, neighbor solicitation, who has fe80::0a00:20ff:fe0a:aa6d 2 IP6 fe80::0a00:20ff:fe0a:aa6d > ff02::1: ICMP6, neighbor advertisement, tgt is fe80::0a00:20ff:fe0a:aa6d

Nota : le format de la trace consiste ici en un numéro de ligne, le protocole, l'adresse de la source, l'adresse de destination et le message ICMPv6.

Conclusion

Nous nous sommes concentrés dans cette activité sur les fonctionnalités principales de la découverte du voisinage sur le réseau local. Ce mécanisme permet l'échange, entre deux nœuds du même lien, d'informations nécessaires à l'ouverture de la communication entre ces nœuds. Ces informations, comme l'adresse matérielle, sont régulièrement confirmées pour s'assurer de leur validité, à travers le mécanisme NUD. La procédure de détection d'adresse dupliquée permet d'éviter les conflit d'adresse pouvant survenir au moment de la configuration de l'adresse. Nous allons décrire dans la prochaine activité le mécanisme d'automatisation de cette configuration d'adresse en IPv6. La vérification de l'unicité de l'adresse en sera une étape.

Les message du protocole de découverte de voisins, sur lesquels s'appuient ces mécanismes, font un usage important de la diffusion en multicast restreint au réseau local. Ils utilisent donc les propriétés de diffusion offertes par le support physique du réseau. Nous avons vu notamment que les adresses IPv6 multicast étaient traduites en adresses Ethernet multicast. Le bon fonctionnement de ces mécanismes repose donc sur la fiabilité de la diffusion au niveau 2. Si le lien au niveau 2 est coupé par exemple, certains messages ne seraient alors pas reçus par tous les nœuds concernés, ce qui pourraient entraîner des dysfonctionnements. Nous verrons aussi, dans l'activité 34, que l'utilisation de message en diffusion peut présenter certains risques lorsqu'un équipement malveillant est présent sur le lien.

Références bibliographiques

- ↑ Spathis, P (2021). Article en ligne. How Multicast Helped IPv6 Kill Broadcast: A friendly introduction to IPv6 node-solicited multicast addresses and ICMPv6 Neighbor Discovery

- ↑ Documentation Wireshark : Gratuitous ARP

Pour aller plus loin

RFC et leur analyse par S. Bortzmeyer :

- RFC 1191 Path MTU Discovery

- RFC 2464 Transmission of IPv6 Packets over Ethernet Networks

- RFC 3122 Extensions to IPv6 Neighbor Discovery for Inverse Discovery Specification

- RFC 4429 Optimistic Duplicate Address Detection (DAD) for IPv6

- RFC 4443 Internet Control Message Protocol (ICMPv6) for the Internet Protocol Version 6 (IPv6) Specification Analyse

- RFC 4861 Neighbor Discovery for IP version 6 (IPv6) Analyse

- RFC 4862 IPv6 Stateless Address Autoconfiguration Analyse

ANNEXE Activité 31 : Autres fonctions de la découverte des voisins

Gestion de groupes multicast sur le lien local

Pour offrir un service de distribution multicast, deux composants sont nécessaires : un protocole de gestion de groupes multicast et un protocole de routage multicast[1]. Le protocole de gestion de groupes multicast réalise la signalisation entre l'hôte et son routeur local. Le protocole de routage multicast vise à échanger les informations entre les routeurs afin qu'un arbre de distribution multicast soit construit.

En IPv6, MLD (Multicast Listener Discovery) sert, pour un hôte, à indiquer les groupes auxquels il souhaite souscrire. MLD est donc un protocole de gestion de groupes. Ainsi, un routeur de bordure IPv6 va pouvoir découvrir la présence de récepteurs multicast (qualifiés de listeners) sur ses liens directement attachés, ainsi que les adresses multicast concernées. MLD est un protocole asymétrique qui spécifie un comportement différent pour les hôtes (les listeners) et les routeurs. Toutefois, pour les adresses multicast sur lesquelles un routeur lui-même est récepteur, il doit exécuter les deux parties du protocole. Ceci implique notamment de répondre à ses propres messages de demande. En effet, les routeurs doivent constituer une liste des adresses multicast pour lesquelles il a un ou plusieurs récepteurs sur leur lien local. Aussi, un des récepteurs sur un lien envoie un message de rapport d'abonnement aux groupes auxquels il souhaite recevoir les messages. L'objectif est, par des communications multicast sur le lien, que le routeur local arrive à faire la liste complète des groupes multicast pour lesquels il doit relayer le trafic localement.

MLD est une fonction d'ICMPv6 ; aussi, les messages MLD sont des messages ICMPv6. Les messages pour MLD sont envoyés avec :

- une adresse source IPv6 lien-local ;

- le champ nombre de sauts fixé à 1 ;

- l'option IPv6 Router Alert activée en ajoutant l'extension d'en-tête Hop-by-Hop correspondante.

Cette dernière option est nécessaire afin de contraindre les routeurs à examiner les messages MLD envoyés à des adresses multicast par lesquelles les routeurs ne sont pas intéressés. La version d'origine du protocole MLD [RFC 2710] (que nous appellerons également MLDv1) présente les mêmes fonctionnalités que le protocole IGMPv2 en IPv4. MLDv2 a été proposé par le RFC 3810 dans lequel, en plus du groupe, le récepteur peut indiquer la source. MLDV2 est une adaptation de IGMPv3 d'IPv4 à IPv6.

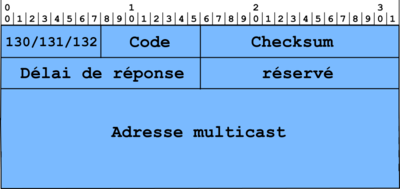

Format des messages pour MLD

Le format générique d'un message MLD est donné par la figure 4. Les différents types de messages ICMPv6 pour MLD sont indiqués par le tableau 2. On distingue trois types de messages pour MLD.

- Le premier type (type = 130) concerne le recensement des récepteurs multicast selon plusieurs méthodes : (i) recensement général émis à l'adresse de diffusion générale sur le lien (FF02::1), (ii) recensement spécifique pour une adresse multicast ; l'adresse de destination est l'adresse multicast du groupe en question. Le message de requête d'abonnement (Multicast Listener Query) est émis par le routeur.

- Le second type de message (type = 131) vise à obtenir un rapport d'abonnement multicast (Multicast Listener Report). Ce message est émis par le récepteur multicast. L'adresse de destination est l'adresse multicast du groupe en question. Avec MLDv2, le rapport d'abonnement à un groupe multicast a été complété par la possibilité de limiter la réception au trafic émis par certaines sources. Le trafic des sources non indiquées est alors non reçu. Cette restriction sur la source s'effectue par un message spécifique (type = 143).

- Enfin, le troisième type de message (type = 132) va servir à un récepteur pour annoncer une résiliation d'abonnement (Multicast Listener Done) à un groupe. Ce message est émis à l'adresse du groupe multicast "tous les routeurs du lien local" (FF02::2).

Les champs des messages pour MLD ont la signification suivante :

- Type : prend la valeur 130, 131 ou 132 ;

- Code : mis à zéro par l'émetteur et ignoré par les récepteurs ;

- Checksum : celui du protocole ICMPv6 standard, couvrant tout le message MLD auquel s'ajoutent les champs du pseudo-en-tête IPv6 ;

- Délai maximal de réponse :

- utilisé seulement dans les messages de recensement, il exprime le retard maximal autorisé (en millisecondes) pour l'arrivée des rapports d'abonnement,

- dans les messages de rapport ou de résiliation d'abonnement, ce champ est mis à zéro par l'émetteur et ignoré par les récepteurs ;

- réservé : champ non utilisé et mis à zéro par l'émetteur et ignoré par les récepteurs ;

- Adresse multicast :

- pour un message de recensement général, ce champ est mis à zéro,

- pour un message de recensement spécifique, il contient l'adresse multicast en question,

- pour les messages de rapport et de résiliation d'abonnement, le champ contient l'adresse multicast sur laquelle l'hôte souhaite écouter ou cesser d'écouter.

| Type | Code | Signification |

|---|---|---|

| Gestion des groupes multicast | ||

| 130 | Requête d'abonnement | |

| 131 | Rapport d'abonnement | |

| 132 | Fin d'abonnement | |

| 143 | Rapport d'abonnement MLDv2 | |

Tableau 2 : Messages ICMPv6 pour MLD

Principe de MLD

Le routeur envoie régulièrement des messages de recensement général à l'adresse de multicast FF02::1. Cette adresse équivaut à l'adresse de diffusion sur un lien. Pour éviter que le routeur reçoive plusieurs réponses pour un même groupe, les récepteurs ne répondent pas immédiatement. Pour cela, les récepteurs arment un temporisateur pour chaque adresse multicast qui les concerne. Si le récepteur entend une réponse équivalente à la sienne, Il désarme le temporisateur. Sinon, à l'expiration du temporisateur, le récepteur envoie un rapport d'abonnement à l'adresse multicast du groupe. Avec ce système de temporisateurs, les récepteurs peuvent surveiller les rapports des autres récepteurs sur le lien et ainsi minimiser le trafic MLD.

Les changements d'état des récepteurs sont notifiés par des messages non sollicités. Un message non sollicité est un message émis à l'initiative d'un récepteur d'un groupe multicast ; contrairement au recensement, où c'est le routeur local qui prend l'initiative de l'échange. Les récepteurs peuvent envoyer des messages non sollicités pour les cas suivants :

- pour souscrire à une adresse multicast spécifique ;

- pour une résiliation rapide : le récepteur envoie un message de résiliation d'abonnement à l'adresse multicast de "tous les routeurs du lien local" (FF02::2). Le routeur répond avec un message de recensement spécifique à l'adresse en question. S'il n'y a plus de récepteur pour répondre à ce recensement, le routeur efface l'adresse multicast de sa table de routage.

Pour cesser d'écouter sur une adresse multicast, le récepteur peut simplement ne plus répondre aux messages de recensement du routeur. S'il est le seul récepteur de cette adresse multicast sur le lien, après un certain temps, l'état du routeur concernant cette adresse expire. Le routeur arrêtera de faire suivre les paquets multicast envoyés à l'adresse en question, s'il s'avère que le récepteur était le dernier concerné par l'adresse multicast sur le lien.

À noter qu'il est possible d'avoir plusieurs routeurs multicast sur le même lien local. Dans ce cas, un mécanisme d'élection est utilisé pour choisir le routeur recenseur. Celui-ci sera le seul responsable pour l'envoi des messages de recensement.

Indication de redirection

La technique de redirection est la même que dans IPv4. Un équipement ne connaît que les préfixes des réseaux auxquels il est directement attaché et l'adresse d'un routeur par défaut. Si la route peut être optimisée, le routeur par défaut envoie ce message pour indiquer qu'une route plus courte existe. En effet, avec IPv6, comme le routeur par défaut est appris automatiquement, la route n'est pas forcément la meilleure (cf. figure Routage par défaut non optimal).

Un autre cas d'utilisation particulier à IPv6 concerne des stations situées sur un même lien physique mais ayant des préfixes différents. Ces machines passent dans un premier temps par le routeur par défaut. Ce dernier les avertit qu'une route directe existe.

La figure 5 Format des paquets d'indication de redirection donne le format du message :

- Le champ adresse cible contient l'adresse IPv6 de l'équipement vers lequel les paquets doivent être émis.

- Le champ adresse destination contient l'adresse IPv6 de l'équipement pour lequel la redirection s'applique.

Dans le cas de la redirection vers un équipement se situant sur le même lien, l'adresse cible et la destination sont identiques.

Les options contiennent l'adresse physique du nouveau routeur et l'en-tête du paquet redirigé.

Ce message peut être utilisé de la même manière qu'en IPv4. Une machine n'a qu'une route par défaut pour atteindre un équipement se trouvant sur un autre préfixe. Elle envoie donc son paquet au routeur qui s'aperçoit que le préfixe de destination est accessible par le même sous réseau que l'émetteur. Il relaie le paquet et informe la source qu'elle peut directement joindre le routeur menant vers le préfixe.

Fonctions autres et expérimentales

Pour être complet, nous pouvons signaler que les messages ICMPv6 servent aussi pour des fonctions expérimentales. Le tableau 3 indique les types de messages associés à ces fonctions. Nous ne détaillerons pas ici ces fonctions, limitées à des usages très spécifiques. Le lecteur curieux est invité à consulter les RFC associés.

| Type | Code | Signification |

|---|---|---|

| Renumérotation des routeurs (expérimental, RFC 2894) | ||

| 138 | Renumérotation des routeurs : | |

| 0 | Commande | |

| 1 | Résultat | |

| 255 | Remise à zéro du numéro de séquence | |

| Recherche d'information sur un nœud (expérimental, RFC 4620) | ||

| 139 | Demande d'information | |

| 140 | Réponse | |

| Mobilité (RFC 6275) | ||

| 144 | Découverte d'agent mère (requête) | |

| 145 | Découverte d'agent mère (réponse) | |

| 146 | Sollicitation de préfixe mobile | |

| 147 | Annonce de préfixe mobile | |

| Mobilité (expérimental, RFC 4065) | ||

| 150 | Protocoles de mobilité expérimentaux, tels que Seamoby | |

Tableau 3 : Fonctions expérimentales s'appuyant sur ICMPv6

Options véhiculées par les messages ICMPv6

L'intérêt du protocole de découverte des voisins est d'unifier différents protocoles qui existent dans IPv4. En particulier, la plupart des informations à transporter utilise un format commun sous la forme d'options. Le format commun des options simplifie la mise en œuvre du protocole. Une option se décrit en mot de 64 bits et comporte les champs type, longueur, données.

Les différentes fonctionnalités de découverte des voisins utilisent 5 messages : 2 pour le dialogue entre un équipement et un routeur, 2 pour le dialogue entre voisins et 1 dernier pour la redirection. Chacun de ces messages peut contenir des options. Le tableau 1 présente l'utilisation des options définies dans le RFC 4861 dans les messages de découverte de voisin.

| Sollicitation du | Annonce du | Sollicitation | Annonce | Indication de | |

| routeur | routeur | d'un voisin | d'un voisin | redirection | |

| Adresse physique de la source | présent | présent | présent | ||

| Adresse physique de la cible | présent | présent | |||

| Information sur le préfixe | ≥ 1 | ||||

| En-tête redirigée | présent | ||||

| MTU | possible |

En plus des cinq options générales décrites dans le tableau 4, il existe d'autres options spécifiques pour la mobilité et les réseaux NBMA (Non Broadcast Multiple Access) comme le montre le tableau 5. La liste complète des options pour NDP est gérée par l'IANA et se retrouve sur une page web[2].

| type | description | Message |

|---|---|---|

| Basic Neighbor Discovery options [RFC 4861] | ||

| 1 | Source Link-layer Address (SLLAO) | RS/RA/NS |

| 2 | Target Link-layer Address | NA/Redirect |

| 3 | Prefix Information (PIO) | RA |

| 4 | Redirected Header | Redirect |

| 5 | MTU | RA |

| NBMA (unused) [RFC 2491] | ||

| 6 | NBMA Shortcut Limit Option | NS |

| Mobile IP [RFC 6275] | ||

| 7 | Advertisement Interval Option | RA |

| 8 | Home Agent Information Option | RA |

| 9 | Source Address List | |

| 10 | Target Address List | |

| SEND [RFC 3971] | ||

| 11 | CGA option | |

| 12 | RSA Signature option | |

| 13 | Timestamp option | |

| 14 | Nonce option | |

| 15 | Trust Anchor option | |

| 16 | Certificate option | |

| Mobility options | ||

| 17 | IP Address/Prefix Option [RFC 5568] | |

| 18 | New Router Prefix Information Option [RFC 5568] | |

| 19 | Link-layer Address Option [RFC 5568] | |

| 20 | Neighbor Advertisement Acknowledgment Option [RFC 5568] | |

| 23 | MAP Option [RFC 5380] | |

| SLAAC optimization | ||

| 24 | Route Information Option [RFC 4191] | |

| 25 | Recursive DNS Server Option [RFC 8106] | RA |

| 26 | RA Flags Extension Option [RFC 5175] | |

| Fast Mobility options | ||

| 27 | Handover Key Request Option | [RFC 5269] |

| 28 | Handover Key Reply Option | [RFC 5269] |

| 29 | Handover Assist Information Option | [RFC 5271] |

| 30 | Mobile Node Identifier Option | [RFC 5271] |

| 6LoWPAN [RFC 6775] | ||

| 33 | Address Registration (ARO) | |

| 34 | 6LoWPAN Context (6CO) | |

| 35 | Authoritative Border Router (ABRO) | |

| 38 | PREF64 [RFC 8781] | RA |

| 157 | Duplicate Address Request (DAR) | |

| 158 | Duplicate Address Confirmation (DAC) | |

| Inverse Neighbor Discovery [RFC 3122] | ||

| 138 | CARD Request option | [RFC 4065] |

| 139 | CARD Reply option | [RFC 4065] |

Adresse physique de la source/cible

La figure 6 donne le format de ces options. Le type 1 est réservé à l'adresse physique de la source et le type 2 à l'adresse de la cible.

Le champ «longueur» est la taille en mots de 64 bits de l'option. Dans le cas d'une adresse MAC, d'une longueur de 6 octets, il contient donc la valeur 1.

Le RFC 2464 définit le format pour les adresses MAC-48 utilisés dans les réseaux Ethernet et Wi-Fi. Le RFC 4944 définit le format pour les MAC-16 et MAC-64 utilisés dans les réseaux de capteurs reposant sur la norme IEEE 802.15.4.

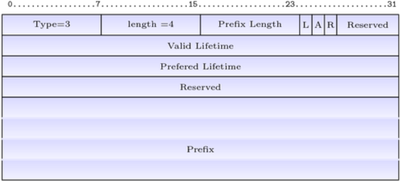

Information sur le préfixe

Cette option contient les informations sur le préfixe pour permettre une configuration automatique des équipements. Cette option sera présentée en détail dans l'activité d'autoconfiguration.

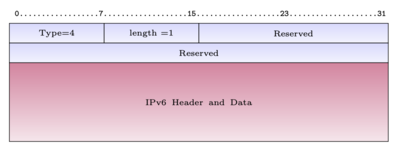

En-tête redirigée

Cette option est utilisée par le message d'indication de redirection. Elle permet d'encapsuler les premiers octets du paquet IPv6 qui a provoqué l'émission de ce message comme dans le cas des messages ICMPv6 d'erreur.

Le type vaut 4 et la taille de cette option ne doit pas conduire à un paquet IPv6 dépassant 1280 octets (cf. figure Format de l'option en-tête redirigée). Par contre le paquet doit contenir le maximum d'information possible.

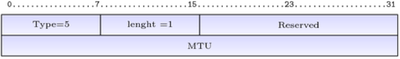

MTU

Cette option permet d'informer les équipements sur la taille maximale des données pouvant être émises sur le lien. La figure "Format de l'option MTU" donne le format de cette option. Il n'est pas nécessaire de diffuser cette information si l'équipement utilise toujours la taille maximale permise. Par exemple, sur les réseaux Ethernet, les équipements utiliseront la valeur 1 500. Par contre pour les réseaux anneau à jeton ou FDDI, il est souvent nécessaire de préciser si les équipements doivent utiliser la valeur maximale permise ou une valeur inférieure pour autoriser l'utilisation de ponts.

Le champ type vaut 5 et le champ longueur 1.

Référence bibliographique

- ↑ Sébastien LOYE. (2005). Techniques de l'ingénieur. ref TE7527. Le multicast IP : principes et protocoles

- ↑ IANA. IPv6 Neighbor Discovery Option Formats

Pour aller plus loin

RFC et leur analyse par S. Bortzmeyer

- RFC 2710 Multicast Listener Discovery (MLD) for IPv6

- RFC 2894 Router Renumbering for IPv6

- RFC 3122 Extensions to IPv6 Neighbor Discovery for Inverse Discovery Specification

- RFC 3971 SEcure Neighbor Discovery (SEND) Analyse

- RFC 3810 Multicast Listener Discovery Version 2 (MLDv2) for IPv6

- RFC 4065 Instructions for Seamoby and Experimental Mobility Protocol IANA Allocations

- RFC 6275 Mobility Support in IPv6