Difference between revisions of "MOOC:Compagnon Act42-s7"

From Livre IPv6

(→Connectivité d'un sité isolé : Tunnel Broker) |

(→III/ Etablir la connectivité IPv6) |

||

| Line 6: | Line 6: | ||

<!-- ----------------------------------------- --> | <!-- ----------------------------------------- --> | ||

| − | Lorsqu'un réseau IPv6 veut joindre un autre réseau IPv6 séparé par un réseau en IPv4, le problème consiste à offrir une connectivité | + | Lorsqu'un réseau IPv6 veut joindre un autre réseau IPv6 séparé par un réseau en IPv4, le problème consiste à offrir une connectivité IPv6 entre ces 2 réseaux. La bonne solution serait de les interconnecter avec IPv6 uniquement, à savoir sans avoir recours à IPv4. Mais quand il n'existe pas cette possibilité la connectivité s'établit par des mécanismes de niveau réseau reposant sur le principe du tunnel. Ainsi, le tunnel est la solution pour utiliser une infrastructure IPv4 existante pour acheminer du trafic IPv6. |

| − | Les tunnels peuvent s'utiliser aussi bien pour la connectivité d'un site IPv6 avec l'Internet v6 (si le FAI n'offre pas cette connectivité) que pour l'intérieur d'un site en IPv4 si celui-ci comporte des parties en IPv6 non connexes. | + | Les tunnels peuvent s'utiliser aussi bien pour la connectivité d'un site IPv6 avec l'Internet v6 (si le FAI n'offre pas cette connectivité) que pour l'intérieur d'un site en IPv4 si celui-ci comporte des parties en IPv6 non connexes. Par la suite nous allons décrire le fonctionnement d'un tunnel IPv6 sur IPv4 en montrant le principe du tunnel configuré et du tunnel automatique. De nombreuses techniques à base de tunnels existent comme le rappelle le RFC 7059, nous retiendrons la technique adaptée à une simple connectivité avec l'Internetv6 et celle pour établir des tunnels automatique à l'intérieur d'un site. |

| Line 40: | Line 40: | ||

[[Image:43-fig3.png|300px]]<br> | [[Image:43-fig3.png|300px]]<br> | ||

Figure 3: Cas d'un tunnel configuré | Figure 3: Cas d'un tunnel configuré | ||

| + | |||

| + | Les performances d'un tunnel vont dépendre de sa longueur. Pour éviter d'avoir des délais trop important, il convient de configuré un tunnel vers le point IPv6 le plus proche. | ||

==== Tunnel automatique ==== | ==== Tunnel automatique ==== | ||

| Line 80: | Line 82: | ||

L'analyse du service de connectivité en 6to4 montre une mauvaise qualité [http://www.potaroo.net/ispcol/2010-12/6to4fail.html]. En effet, le taux de panne des communications passant par 6to4 est significativement élevé. Ceci a eu pour effet ralentir le déploiement d'IPv6. Bien que l'idée de tunnel automatique développée par 6to4 soit intéressante, sa mise en oeuvre est problématique. En Mai 2015, par la publication du Le RFC 7526 l'iETF prone l'abandon de cette technique. Nous verrons par la suite la déclinaison effective de 6to4 connu sous le nom de 6rd. | L'analyse du service de connectivité en 6to4 montre une mauvaise qualité [http://www.potaroo.net/ispcol/2010-12/6to4fail.html]. En effet, le taux de panne des communications passant par 6to4 est significativement élevé. Ceci a eu pour effet ralentir le déploiement d'IPv6. Bien que l'idée de tunnel automatique développée par 6to4 soit intéressante, sa mise en oeuvre est problématique. En Mai 2015, par la publication du Le RFC 7526 l'iETF prone l'abandon de cette technique. Nous verrons par la suite la déclinaison effective de 6to4 connu sous le nom de 6rd. | ||

| + | |||

| + | === Connectivité d'un sité isolé : Tunnel Broker=== | ||

| + | |||

| + | |||

| + | La croissance du réseau IPv6 a commencé en s'appuyant sur l'infrastructure de communication d'IPv4. Les premiers tunnels étaient configurés manuellement et pouvaient être très longs. Pour des personnes non qualifiées, ceci reste complexe tant du point de vue technique que du point de vue du choix du point de sortie du tunnel. La constitution d'un tunnel a été simplifiée par l'introduction du ''tunnel broker'' (RFC 3053). Les tunnels broker représentent une méthode pour connecter un ilot IPv6 à l’Internetv6. L'idée du tunnel broker consiste à mettre en oeuvre une interaction de type client/serveur. La partie cliente est localisée côté utilisateur tandis que la partie serveur traite les demandes de tunnels. | ||

| + | |||

| + | Le principe du tunnel broker est le suivant : un routeur IPv6 de l'ilot IPv6 négocie avec le tunnel broker qui indique le préfixe délégué et d'autres caractéristiques du tunnel. Ledit routeur va ensuite encapsuler ses paquets IPv6 dans de l'IPv4 à destination du serveur de tunnels, qui sert également de routeur. | ||

| + | La négociation est opérée à l'aide du protocole TSP (''Tunnel Set Up Protocol'') (RFC 5572). La demande de connexion au tunnel broker est réalisée par une page HTML dont l'URL est connue à l'avance. | ||

| + | |||

| + | |||

| + | |||

| + | [[image:43-fig9.png|300px]] <br> | ||

| + | Figure 9: Modèle du Tunnel Broker | ||

| + | |||

| + | La connectivité par Tunnel broker est en générale fournie à titre provisoire (soit en attendant que l'offre des FAI soit disponible soit pour faire des tests de validation, par exemple). Elle peut aussi être une première étape pour un prestataire de service pour procurer de la connectivité IPv6 à ses usagers. | ||

| + | |||

| + | |||

| + | ==== Automatisation par TSP (''Tunnel Setup Protocol'') ==== | ||

| + | |||

| + | Les tunnels broker représentent une méthode pour connecter un ilot IPv6 à l’Internet IPv6 même lorsque les réseaux sur le trajet sont purement IPv4. | ||

| + | |||

| + | |||

| + | Le protocole de négociation des paramètres du tunnel est le protocole TSP (Tunnel Setup Protocol) | ||

| + | Le protocole de négociation de TSP effectue les paramètres suivants: | ||

| + | * L'authentification de l'utilisateur en utilisant l' authentification SASL protocole ( RFC 4422 ) les caractéristiques du Tunnel: | ||

| + | ** Tunnels IPv6 sur IPv4 ( RFC 4213 ) | ||

| + | ** IPv4 sur IPv6 Tunnels ( RFC 2473 ) | ||

| + | ** Tunnels IPv6 sur UDP / IPv4 pour la traversée du NAT | ||

| + | * L’attribution d'adresse IP pour les deux extrémités du tunnel | ||

| + | * Le Domain Name System ( DNS ) l'enregistrement des adresses de point d'extrémité et le DNS inverse | ||

| + | * Le mécanisme de keep-alive du Tunnel au besoin | ||

| + | * L’assignation des adresses IPv6 au routeur | ||

| + | * La mise en œuvre des protocoles de routage | ||

| + | |||

| + | |||

| + | Le tunnel setup protocole [[Bibliographie#BP-id|[BP-id]]] a été défini en complément du Tunnel Broker afin de permettre une négociation automatisée des différents paramètres entrant en jeu lors de l'établissement d'un tunnel. En effet, nombre d'implémentations de Tunnel Broker sont basées aujourd'hui sur une interface Web qui permet de saisir ou de récupérer implicitement les paramètres nécessaires à l'établissement du tunnel entre le terminal et le Tunnel serveur. L'architecture d'un Tunnel broker implémentant TSP est donné figure Configuration d'un Tunnel Broker avec TSP. | ||

| + | |||

| + | [[image:CS181.gif]] | ||

| + | |||

| + | TSP permet la négociation automatique et transparente à l'utilisateur de tout ou partie des paramètres suivants : | ||

| + | |||

| + | * le mécanisme d'authentification utilisateur utilisé, | ||

| + | * le type d'encapsulation utilisée : IPv4 dans IPv6, IPv6 dans IPv4, IPv6 dans UDP IPv4 | ||

| + | * l'adresse IPv6 assignée lorsque le client TSP est un terminal | ||

| + | * le préfixe IPv6 alloué lorsque le client TSP est un routeur | ||

| + | * l'enregistrement DNS dans le cas d'un terminal | ||

| + | * la résolution DNS inverse dans le cas d'un routeur | ||

| + | |||

| + | La disponibilité du type d'encapsulation IPv6 dans UDP IPv4, permet d'offrir une solution de traversée de NAT, alternative à celle proposée par exemple par Teredo. Dans ce cas, le client TSP met en oeuvre un processus de découverte de NAT qui consiste simplement à envoyer au TSP serveur du Broker, un message UDP contenant l'adresse IP du terminal. Le serveur TSP serveur compare simplement l'adresse contenue dans le message avec l'adresse source du paquet UDP. Si elles sont différentes alors le terminal est situé derrière un NAT. | ||

| + | |||

| + | TSP s'appuie sur l'échange de simples messages XML dont un exemple est donné ci-dessous. Cet exemple correspond à la demande de création d'un tunnel simple par un client TSP : | ||

| + | |||

| + | -- Successful TCP Connection -- | ||

| + | C:VERSION=2.0.0 CR LF | ||

| + | S:CAPABILITY TUNNEL=V6V4 AUTH=ANONYMOUS CR LF | ||

| + | C:AUTHENTICATE ANONYMOUS CR LF | ||

| + | S:200 Authentication successful CR LF | ||

| + | C:Content-length: 123 CR LF | ||

| + | <tunnel action="create" type="v6v4"> | ||

| + | <client> | ||

| + | <address type="ipv4">1.1.1.1</address> | ||

| + | </client> | ||

| + | </tunnel> CR LF | ||

| + | S: Content-length: 234 CR LF | ||

| + | 200 OK CR LF | ||

| + | <tunnel action="info" type="v6v4" lifetime="1440"> | ||

| + | <server> | ||

| + | <address type="ipv4">206.123.31.114</address> | ||

| + | <address type= "ipv6">3ffe:b00:c18:ffff:0000:0000:0000:0000</address> | ||

| + | </server> | ||

| + | <client> | ||

| + | <address type="ipv4">1.1.1.1</address> | ||

| + | <address type= "ipv6">3ffe:b00:c18:ffff::0000:0000:0000:0001</address> | ||

| + | <address type="dn">userid.domain</address> | ||

| + | </client> | ||

| + | </tunnel> CR LF | ||

| + | C: Content-length: 35 CR LF | ||

| + | <tunnel action="accept"></tunnel> CR LF | ||

| + | |||

| + | |||

| + | Ces derniers sont souvent gratuits [http://en.linuxreviews.org/Free_IPv4_to_IPv6_Tunnel_Brokers url] | ||

| + | |||

| + | ===Connectivité sur une infrastructure IPv4: 6rd=== | ||

| + | |||

| + | <!-- le principe du 6to4 et sa mise en oeuvre 6rd --> | ||

| + | |||

| + | La construction d'une infrastructure IPv6 même si les équipements d'interconnexion ne gèrent que le protocole IPv4 reposent sur des tunnels. | ||

| + | Le point fort du mécanisme présenté ici est l'automatisation, où l'intervention de l'administrateur est réduite à une phase de configuration/ initialisation du service. | ||

| + | |||

| + | |||

| + | 6rd signifie "IPv6 Rapid Deployment". | ||

| + | Ce mécanisme d’encapsulation se fonde sur 6to4. La différence se situe sur le fait que 6rd utilise directement le préfixe IPv6 d’un fournisseur d’accès plutôt que le préfixe 2002 ::/16 employé par 6to4. De plus 6rd permet au fournisseur de restreindre les utilisateurs à utiliser les routeurs qui sont contrôlés par le FAI comme relais, par opposition à ceux choisis au hasard dans 6to4. Cela répond à certaines des questions de fiabilité et de sécurité ainsi qu’aux problèmes de délais et de déconnexion dus au routage asymétrique de 6to4. | ||

| + | |||

| + | En effet, 6to4 ne permet pas de contacter directement une adresse IPv6 qui ne débute pas par 2002::/16 et nécessite le passage par un routeur relais. Ces relais sont joignables par l’adresse IPv4 anycast 6to4 (192.88.99.1) pour atteindre le routeur relais 6to4 le plus proche et ainsi rediriger le trafic vers l’Internet IPv6. | ||

| + | Pour le chemin retour, la route 2002::/16 sera annoncée dans le domaine de routage extérieur IPv6 natif. Les sites IPv6 qui utilisent encore l’adresse anycast dépendront donc de la disponibilité des routeurs relais 6to4, lesquels vont encapsuler tout le trafic IPv6 du préfixe 2002::/16 et le rediriger sur l’Internet IPv4. Le routage pouvant être asymétrique entre la redirection et le chemin retour, il n’est pas certain qu’un noeud IPv6 natif trouve une route en retour pour acheminer le paquet vers le noeud 6to4 créant ainsi des déconnexions | ||

| + | |||

| + | |||

| + | Pour palier à cela 6rd prévoit donc que tous les paquets en provenance de l’Internet IPv6 arrivent obligatoirement sur les routeurs relais (routeurs de bordure) de l’opérateur et uniquement à destination des sites de leurs clients. Tous les paquets IPv6 qui ne proviennent pas de l’Internet IPv6 et à destination des sites des clients 6rd traversent uniquement les passerelles de l’opérateur. | ||

| + | |||

| + | Le format de l’adresse IPv6 utilise un préfixe 2000::/3 (au lieu du 2002::/16 propre à 6to4). Il devient alors difficile de différencier un trafic sortant d’un réseau 6rd d’un trafic IPv6 natif. Chaque préfixe va correspondre à un domaine 6rd ou encore à un préfixe par FAI. Ce domaine est composé de l’ensemble des routeurs relais et des routeurs de bordure sur un même lien virtuel 6rd. Chaque fournisseur peut utiliser un ou domaines 6rd. | ||

| + | |||

| + | [[Image:43fig6.png|200px]]<br> | ||

| + | Figure 6:. | ||

| + | |||

| + | |||

| + | Comme 6to4, les tunnels sont créés automatiquement. Le client du FAI a une adresse IPv4 externe. Cette adresse est celle attribuée à l'interface WAN du 6rdCE. Normalement, c’est une adresse IPv4 publique, mais ce n’est pas obligatoire avec 6rd. | ||

| + | L’organisation de l’adresse IPv6 est décrite par la figure 7. | ||

| + | |||

| + | [[Image:43fig7.png|200px]]<br> | ||

| + | Figure 7: Format d'une adresse 6-RD | ||

| + | |||

| + | |||

| + | '''Dans le cas d’une adresse IPv4 publique''' | ||

| + | Pour illustrer cette figure considérons tout d’abord que l’adresse IPv4 145.253.100.48 ((0x91fd6430 en hexadécimal) a été attribuée à l’interface WAN du 6rdCE et que le FAI a un bloc /28 d’adresses l'IPv6 pour ce domaine 6rd, qui est 2A00:380::/28. | ||

| + | |||

| + | Concaténé au préfixe 6rd /28 du FAI, ce sont 16 blocs d’adresses de longueur /64 (2a00:389:1fd6:4300::/60) qui seront “routés” vers le site du client. Le client contrôle les 4 bits restant du préfixe IPv6 pour ses sous-réseaux. A l’intérieur de chaque sous-réseau, les 64 bits restants seront attribués à l’identifiant EUI 64 de l’interface. Le 6rdCE du client annonce par un RA (Router Advertisement), un des /64 pour chaque sous-réseau. A l’extérieur du site, ces adresses apparaîtront comme des adresses IPv6 natives mais au travers d’un tunnel entre les routeurs de bordures du FAI et l’interface WAN du 6rdCE. | ||

| + | |||

| + | '''Sans adresse IPv4 publique''' | ||

| + | Considérons qu’un FAI n'a plus assez d'adresses IPv4 publiques pour donner à chaque client une seule adresse publique. Le FAI peut utiliser CGN pour fournir à chaque client une adresse dans l’espace 100.64/10 (cela consiste de toutes les adresses de 100.64.0.1 à 100.255.255.254). Cette plage d’adresse a été réservée pour s’affranchir des adresses privées (RFC1918) utilisées par les clients. Il est donc prudent de ne pas l'utilisez dans réseau client. | ||

| + | Si le FAI utilise l'ensemble du bloc d’adresses 100.64/10, il y a 22 « bits d'adresse uniques» pour les adresses WAN des clients. Si le FAI attribue un /60 à chaque client il convient d’ajouter les 4 bits complémentaires (64-60) aux 22 bits d’adresse unique, ce qui correspond à 26 bits uniques à chaque client. Le FAI aurait alors besoin d'un préfixe /38 (64-28) pour ce domaine 6rd. Si le FAI alloue un / 56 à chaque client (8 bits au lieu de 4), il ya 22 + 8 = 30 bits d’adresse uniques à chaque client. Le FAI aurait alors besoin d'un préfixe /34 pour le domaine 6rd. | ||

| + | |||

| + | Le bloc 100.64/10 contient 4194302 adresses utilisables. Si le FAI dispose de 10 millions de clients. Il aurait besoin de trois domaines 6rd, et un CGN pour chacun. Chaque domaine 6rd exigerait un / 38 bloc séparé de IPv6 (fournissant 16 sous-réseaux par client) ou un bloc / 34 de l'IPv6 (fournissant 256 sous-réseaux par client). | ||

| + | |||

| + | Le transfert avec la technologie 6rd s'organise selon 3 cas : | ||

| + | |||

| + | * Client à Client: Le trafic IPv6 arrive en mode natif sur une interface LAN du 6rdCE. Si l’adresse IPv6 de destination est incluse dans le préfixe du domaine 6rd configuré localement il sera transmis directement à un autre routeur CE 6rd.<br>On extrait alors les adresses IPv4 des interfaces WAN des 6rdCE pour monter le tunnel. Le paquet IPv4, encapsulant le paquet IPv6, champ type de protocole est réglé sur 41 (IPv6 dans IPv4) est transmis au routeur 6rdCE de destination à travers le domaine IPv4 grâce au routage IPv4.<br> Le routeur 6rdCE de destination reçoit le paquet IPv4 encapsulant, et l'en-tête IPv4 est retiré. Par mesure de sécurité, l'adresse source d'en-tête IPv4 est comparée à l'adresse IPv4 intégrée dans l'adresse IPv6 source. Le paquet est éliminé si il n'y a pas de correspondance sinon, le paquet IPv6 est transmis comme un paquet IPv6 natif à l'adresse de destination IPv6 sur le réseau local du client. | ||

| + | * Client à l'Internet IPv6 : Dans cette situation, le trafic IPv6 est reçue en mode natif sur le 6rdCE. L'adresse de destination IPv6 ne tombe pas dans la gamme du préfixe 6rd configurée localement, ce qui signifie qu'il ne vise pas à une destination à l'intérieur du domaine 6rd locale. Dans ce cas, le paquet doit être transmis à un routeur de bordure 6rd.<br> Comme dans le scénario Client à CLient, le paquet IPv6 est encapsulé dans un paquet IPv4, Cependant, la différence est que l'adresse IPv4 du routeur de bordure (configurée localement dans le 6rdCE) est utilisée comme adresse de destination IPv4. En outre, la source de tunnel correspond à l’adresse IPv4 de l’interface Wan du 6rdCE. Le champ de protocole est réglé sur 41 (IPv6 dans IPv4) et le paquet encapsulé est ensuite transmis au routeur BR à travers le domaine IPv4.<br> Le routeur de bordure reçoit le paquet IPv4 et supprime l'encapsulation IPv4. L'adresse de source d'en-tête IPv4 est comparée à l'adresse IPv4 intégrée dans l'adresse IPv6 source. Le paquet est supprimé si les adresses ne correspondent pas. Sinon, le paquet IPv6 est transmis nativement à l'adresse de destination IPv6. | ||

| + | * Internet IPv6 au CE: Si un routeur de bordure reçoit un paquet IPv6 natif à destination d’une adresse incluse dans le prefixe 6rd du domaine il transmet le paquet au routeur 6rdCE correspondant en utlisant le même principe que précédemment. | ||

| + | |||

| + | === Conclusion=== | ||

| + | |||

| + | 6rd est adaptée à une mise en œuvre simplifiée d’IPv6 pour des FAI | ||

== <div id="connectivité">III/ Etablir la connectivité IPv6 </div> == | == <div id="connectivité">III/ Etablir la connectivité IPv6 </div> == | ||

Revision as of 07:28, 16 June 2015

> MOOC>Contenu>Séquence 4 > Activité 43

Contents

III/ Etablir la connectivité IPv6

Lorsqu'un réseau IPv6 veut joindre un autre réseau IPv6 séparé par un réseau en IPv4, le problème consiste à offrir une connectivité IPv6 entre ces 2 réseaux. La bonne solution serait de les interconnecter avec IPv6 uniquement, à savoir sans avoir recours à IPv4. Mais quand il n'existe pas cette possibilité la connectivité s'établit par des mécanismes de niveau réseau reposant sur le principe du tunnel. Ainsi, le tunnel est la solution pour utiliser une infrastructure IPv4 existante pour acheminer du trafic IPv6.

Les tunnels peuvent s'utiliser aussi bien pour la connectivité d'un site IPv6 avec l'Internet v6 (si le FAI n'offre pas cette connectivité) que pour l'intérieur d'un site en IPv4 si celui-ci comporte des parties en IPv6 non connexes. Par la suite nous allons décrire le fonctionnement d'un tunnel IPv6 sur IPv4 en montrant le principe du tunnel configuré et du tunnel automatique. De nombreuses techniques à base de tunnels existent comme le rappelle le RFC 7059, nous retiendrons la technique adaptée à une simple connectivité avec l'Internetv6 et celle pour établir des tunnels automatique à l'intérieur d'un site.

Principe du tunnel IPv6 sur IPv4

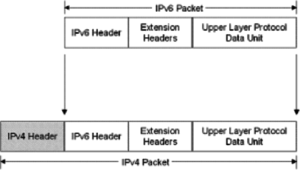

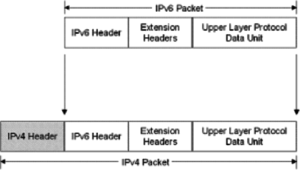

Le tunnel est un mécanisme bien connu dans le domaine des réseaux qui consiste à faire qu’une unité de transfert d'un protocole d'une couche se trouve encapsulé dans la charge utile de l'unité de transfert d’un autre protocole de la même couche. Ainsi des protocoles « transportés » peuvent circuler dans un réseau construit sur un protocole encapsulant. Dans le cas d'IPv6, cette technique a été définie dans le RFC 4213 et porte le nom de 6in4. L'encapsulation du paquet IPv6 dans le paquet IPv4 s'effectue comme illustré par la figure 1. Le champ protocol de l'en-tête IPv4 prend alors la valeur 41 pour indiquer IPv6. Les extrémités du tunnel peuvent être soient des hôtes ou soient des routeurs. Les extrémités du tunnel appelés des tunneliers peuvent configurées manuellement ou avoir une configuration dynamique.

Figure 1: Encapsulation pour un tunnel

Le notion de tunnel équivaut alors à un câble virtuel bi-directionnel permettant d’assurer une liaison point à point entre deux nœuds IPv6 ou encore des ilôts IPv6 et fournir ainsi une connectivité comme l’illustre la figure 2.

Figure 2: Tunnel entre ilôts IPv6

Tunnel configuré

La configuration d'un tunnel consiste à créer une interface réseau représentant l'extrémité du tunnel, indiquer les adresses IPv4 des extrémités, allouer un préfixe IPv6 pour ce lien point à point virtuel et spécifier les routes pour suivre ce tunnel.

Pour illustrer la configuration d'un tunnel, la figure 3 montre le cas d'un tunnel reliant un hôte avec un routeur. Dans cette situation, le fichier de configuration (ci-dessous) indique la création de l'interface nommée 6in4. Le point de sortie du tunnel est indiquée. Comme les paquets IPv6 sont encapsulés dans un paquet IPv4 celui doit avoir une adresse source et une adresse de destination. L'adresse de destination est celle du point de sortie du tunnel ici 192.0.3.1. L'interface 6in4 est configurée par l'adresse et le préfixe 2001:db8:caf:1::2/64. L'adresse IPv6 de l'interface 6in4 du coté du routeur ainsi que la route par défaut sont ensuite précisées.

auto 6in4 iface 6in4 inet6 v4tunnel endpoint 192.0.3.1 address 2001:db8:caf:1::2 netmask 64 gateway 2001:db8:caf:1::1 up route -A inet6 add ::/0 dev 6in4

Figure 3: Cas d'un tunnel configuré

Les performances d'un tunnel vont dépendre de sa longueur. Pour éviter d'avoir des délais trop important, il convient de configuré un tunnel vers le point IPv6 le plus proche.

Tunnel automatique

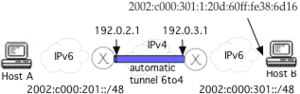

Un tunnel configuré demande un travail de configuration, cela peut être vu comme un inconvénient. Des solutions d'automatisation ont été étudiées qui ont comme principe de contenir l'adresse IPv4 du tunnelier de destination dans l'adresse IPv6. Le technique de transition 6to4 décrite par le RFC 3056 suit ce principe. Elle vise à interconnecter entre eux des sites IPv6 isolés en créant des tunnels automatiques IPv6 dans IPv4 en fonction du destinataire des données. La figure 4 montre 2 ilôts IPv6 communicants entre eux via un tunnel automatique 6to4.

Comme 6in4, l'encapsulation des paquets IPv6 s'effectue directement dans les paquets IPv4. 6to4 profite d'un préfixe IPv6 2002::/ 16 réservé. Le préfixe IPv6 d'une adresse IPv6 d'un tunnelier est composée automatiquement en le préfixant par le préfixe réservé suivie par l'adresse IPV4 unicast globale de ce tunnelier comme montré par la figure 5. Ainsi un préfixe IPv6 de longueur 48 bits peut être aisément construit en utilisant l'adresse IPv4 du noeud en bordure des réseaux IPv4 et IPv6.

Ce préfixe peut identifier un site IPv6.

De cette manière 6to4 se suffit à lui-même pour créer un préfixe IPv6 pour un site en toute autonomie.

On peut remarquer que ce plan d'adressage est conforme aux plans d'adressage globaux actuellement en vigueur, puisqu'il réserve 16 bits pour numéroter les réseaux du site et 64 bits pour les identifiants d'interface.

Figure 5: Format d'une adresse 6to4

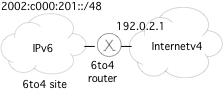

Par exemple, la figure 6 illustre le mécanisme de construction d'un préfixe. Le routeur 6to4 se trouve en bordure du réseau. Il est connecté à la fois à l'Internet v4 et à un site IPv6. C'est un noeud en double pile, il possède obligatoirement une adresse IPv4, 192.0.2.1 dans l'exemple. Il va s'en servir pour construire le prefixe 2001:c000:201::/48 (0xc0 = 192) . Ce préfixe de 48 bits va être utilisé par l'ensemble des noeuds IPv6 du site.

Figure 6: Construction d'un préfixe 6to4

Au niveau du routage, la figure 7 présente l'envoi d'un paquet IPv6 de l'hôte A vers l'hôte B. Il est important de noter ici que A et B sont des hôtes ayant une adresse IPv6 prise dans le plan d'adressage 6to4.

Dans un premier temps, A interroge le DNS pour connaître l'adresse IPv6 de B. Dans notre exemple, la réponse est 2002:c000:301:1:20d:60ff:fe38:6d16. Dans un second temps, l'hôte A émet le paquet vers cette destination. Ce paquet IPv6 dont l'adresse de destination commence par le préfixe 2002::/16 doit passer par un tunnel 6to4. C'est au routeur 6to4 du site de A qu'il revient d'effectuer cette opération.

Ainsi le paquet doit suivre la route IPv6 2002::/16 pour atteindre ce routeur 6to4.

Ce dernier analyse l'adresse IPv6 de destination et trouve l'adresse IPv4 de l'autre extrémité du tunnel (192.0.1.3 dans l'exemple). Il pourra alors effectuer la transmission en encapsulant le paquet IPv6 dans un paquet IPv4. C'est cette encaspulation qui forme le tunnel. Le routeur 6to4 du coté de B décapsule le paquet IPV6 et le route normalement vers sa destination finale B en utilisant le routage interne.

Figure 7: Acheminement d'un paquet IPv6 en 6to4

Si 6to4 est une technique intéressante pour relier deux nuages IPv6 à travers un nuage IPv4, elle se complique et n'est pas optimale lorsqu'il s'agit de communiquer avec une machine dont l'adresse est issue d'un plan de numérotation global. Car un site utilisant 6to4 n'est pas connecté à l'Internet v6. Dans ce cas le site 6to4 doit passer par un relais (ou routeur passerelle) qui est connecté à la fois à l'Internetv6 et à l'internetv4. Dans le RFC 3068, il a été proposé d'utiliser une adresse IPv4 qui soit commune à tous ces relais à travers le monde. Dans le contexte dérégulé de l'Internet actuel, aucun FAI n'a d'intérêt à offrir un tel service. Car il verra le trafic IPv6 des clients de ses concurrents charger son infrastructure au détriment de la qualité de service de ses propres clients. De plus, le relais pose aussi le problème de sa résistance au facteur d'échelle et de la qualité de sa connectivité. Comme il n'est pas possible de choisir le relais et que leur qualité varie fortement, ceci rend la communication passant par 6to4 très imprévisible. Enfin, le routage n'est pas optimal et presque assurément asymétrique :

- le site 6to4 peut avoir choisi un routeur passerelle loin du destinataire,

- le site ayant un plan d'adressage global envoie les paquets vers le routeur passerelle le plus proche au sens du routage IPv6.

Cette asymétrie peut se voir comme la figure 8. Le problème de l'asymétrie est qu'elle complique la tâche de recherche d'erreurs en cas de dysfonctionnement et surtout qu'elle est introduit des délais de propagation élevés due à la longueur des tunnels.

L'analyse du service de connectivité en 6to4 montre une mauvaise qualité [1]. En effet, le taux de panne des communications passant par 6to4 est significativement élevé. Ceci a eu pour effet ralentir le déploiement d'IPv6. Bien que l'idée de tunnel automatique développée par 6to4 soit intéressante, sa mise en oeuvre est problématique. En Mai 2015, par la publication du Le RFC 7526 l'iETF prone l'abandon de cette technique. Nous verrons par la suite la déclinaison effective de 6to4 connu sous le nom de 6rd.

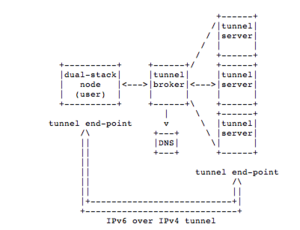

Connectivité d'un sité isolé : Tunnel Broker

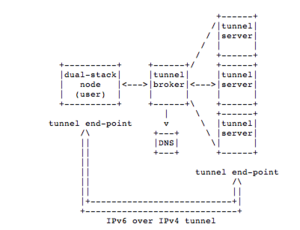

La croissance du réseau IPv6 a commencé en s'appuyant sur l'infrastructure de communication d'IPv4. Les premiers tunnels étaient configurés manuellement et pouvaient être très longs. Pour des personnes non qualifiées, ceci reste complexe tant du point de vue technique que du point de vue du choix du point de sortie du tunnel. La constitution d'un tunnel a été simplifiée par l'introduction du tunnel broker (RFC 3053). Les tunnels broker représentent une méthode pour connecter un ilot IPv6 à l’Internetv6. L'idée du tunnel broker consiste à mettre en oeuvre une interaction de type client/serveur. La partie cliente est localisée côté utilisateur tandis que la partie serveur traite les demandes de tunnels.

Le principe du tunnel broker est le suivant : un routeur IPv6 de l'ilot IPv6 négocie avec le tunnel broker qui indique le préfixe délégué et d'autres caractéristiques du tunnel. Ledit routeur va ensuite encapsuler ses paquets IPv6 dans de l'IPv4 à destination du serveur de tunnels, qui sert également de routeur. La négociation est opérée à l'aide du protocole TSP (Tunnel Set Up Protocol) (RFC 5572). La demande de connexion au tunnel broker est réalisée par une page HTML dont l'URL est connue à l'avance.

Figure 9: Modèle du Tunnel Broker

La connectivité par Tunnel broker est en générale fournie à titre provisoire (soit en attendant que l'offre des FAI soit disponible soit pour faire des tests de validation, par exemple). Elle peut aussi être une première étape pour un prestataire de service pour procurer de la connectivité IPv6 à ses usagers.

Automatisation par TSP (Tunnel Setup Protocol)

Les tunnels broker représentent une méthode pour connecter un ilot IPv6 à l’Internet IPv6 même lorsque les réseaux sur le trajet sont purement IPv4.

Le protocole de négociation des paramètres du tunnel est le protocole TSP (Tunnel Setup Protocol)

Le protocole de négociation de TSP effectue les paramètres suivants:

- L'authentification de l'utilisateur en utilisant l' authentification SASL protocole ( RFC 4422 ) les caractéristiques du Tunnel:

- L’attribution d'adresse IP pour les deux extrémités du tunnel

- Le Domain Name System ( DNS ) l'enregistrement des adresses de point d'extrémité et le DNS inverse

- Le mécanisme de keep-alive du Tunnel au besoin

- L’assignation des adresses IPv6 au routeur

- La mise en œuvre des protocoles de routage

Le tunnel setup protocole [BP-id] a été défini en complément du Tunnel Broker afin de permettre une négociation automatisée des différents paramètres entrant en jeu lors de l'établissement d'un tunnel. En effet, nombre d'implémentations de Tunnel Broker sont basées aujourd'hui sur une interface Web qui permet de saisir ou de récupérer implicitement les paramètres nécessaires à l'établissement du tunnel entre le terminal et le Tunnel serveur. L'architecture d'un Tunnel broker implémentant TSP est donné figure Configuration d'un Tunnel Broker avec TSP.

TSP permet la négociation automatique et transparente à l'utilisateur de tout ou partie des paramètres suivants :

- le mécanisme d'authentification utilisateur utilisé,

- le type d'encapsulation utilisée : IPv4 dans IPv6, IPv6 dans IPv4, IPv6 dans UDP IPv4

- l'adresse IPv6 assignée lorsque le client TSP est un terminal

- le préfixe IPv6 alloué lorsque le client TSP est un routeur

- l'enregistrement DNS dans le cas d'un terminal

- la résolution DNS inverse dans le cas d'un routeur

La disponibilité du type d'encapsulation IPv6 dans UDP IPv4, permet d'offrir une solution de traversée de NAT, alternative à celle proposée par exemple par Teredo. Dans ce cas, le client TSP met en oeuvre un processus de découverte de NAT qui consiste simplement à envoyer au TSP serveur du Broker, un message UDP contenant l'adresse IP du terminal. Le serveur TSP serveur compare simplement l'adresse contenue dans le message avec l'adresse source du paquet UDP. Si elles sont différentes alors le terminal est situé derrière un NAT.

TSP s'appuie sur l'échange de simples messages XML dont un exemple est donné ci-dessous. Cet exemple correspond à la demande de création d'un tunnel simple par un client TSP :

-- Successful TCP Connection -- C:VERSION=2.0.0 CR LF S:CAPABILITY TUNNEL=V6V4 AUTH=ANONYMOUS CR LF C:AUTHENTICATE ANONYMOUS CR LF S:200 Authentication successful CR LF C:Content-length: 123 CR LF <tunnel action="create" type="v6v4"> <client> <address type="ipv4">1.1.1.1</address> </client> </tunnel> CR LF S: Content-length: 234 CR LF 200 OK CR LF <tunnel action="info" type="v6v4" lifetime="1440"> <server> <address type="ipv4">206.123.31.114</address> <address type= "ipv6">3ffe:b00:c18:ffff:0000:0000:0000:0000</address> </server> <client> <address type="ipv4">1.1.1.1</address> <address type= "ipv6">3ffe:b00:c18:ffff::0000:0000:0000:0001</address> <address type="dn">userid.domain</address> </client> </tunnel> CR LF C: Content-length: 35 CR LF <tunnel action="accept"></tunnel> CR LF

Ces derniers sont souvent gratuits url

Connectivité sur une infrastructure IPv4: 6rd

La construction d'une infrastructure IPv6 même si les équipements d'interconnexion ne gèrent que le protocole IPv4 reposent sur des tunnels. Le point fort du mécanisme présenté ici est l'automatisation, où l'intervention de l'administrateur est réduite à une phase de configuration/ initialisation du service.

6rd signifie "IPv6 Rapid Deployment".

Ce mécanisme d’encapsulation se fonde sur 6to4. La différence se situe sur le fait que 6rd utilise directement le préfixe IPv6 d’un fournisseur d’accès plutôt que le préfixe 2002 ::/16 employé par 6to4. De plus 6rd permet au fournisseur de restreindre les utilisateurs à utiliser les routeurs qui sont contrôlés par le FAI comme relais, par opposition à ceux choisis au hasard dans 6to4. Cela répond à certaines des questions de fiabilité et de sécurité ainsi qu’aux problèmes de délais et de déconnexion dus au routage asymétrique de 6to4.

En effet, 6to4 ne permet pas de contacter directement une adresse IPv6 qui ne débute pas par 2002::/16 et nécessite le passage par un routeur relais. Ces relais sont joignables par l’adresse IPv4 anycast 6to4 (192.88.99.1) pour atteindre le routeur relais 6to4 le plus proche et ainsi rediriger le trafic vers l’Internet IPv6. Pour le chemin retour, la route 2002::/16 sera annoncée dans le domaine de routage extérieur IPv6 natif. Les sites IPv6 qui utilisent encore l’adresse anycast dépendront donc de la disponibilité des routeurs relais 6to4, lesquels vont encapsuler tout le trafic IPv6 du préfixe 2002::/16 et le rediriger sur l’Internet IPv4. Le routage pouvant être asymétrique entre la redirection et le chemin retour, il n’est pas certain qu’un noeud IPv6 natif trouve une route en retour pour acheminer le paquet vers le noeud 6to4 créant ainsi des déconnexions

Pour palier à cela 6rd prévoit donc que tous les paquets en provenance de l’Internet IPv6 arrivent obligatoirement sur les routeurs relais (routeurs de bordure) de l’opérateur et uniquement à destination des sites de leurs clients. Tous les paquets IPv6 qui ne proviennent pas de l’Internet IPv6 et à destination des sites des clients 6rd traversent uniquement les passerelles de l’opérateur.

Le format de l’adresse IPv6 utilise un préfixe 2000::/3 (au lieu du 2002::/16 propre à 6to4). Il devient alors difficile de différencier un trafic sortant d’un réseau 6rd d’un trafic IPv6 natif. Chaque préfixe va correspondre à un domaine 6rd ou encore à un préfixe par FAI. Ce domaine est composé de l’ensemble des routeurs relais et des routeurs de bordure sur un même lien virtuel 6rd. Chaque fournisseur peut utiliser un ou domaines 6rd.

Comme 6to4, les tunnels sont créés automatiquement. Le client du FAI a une adresse IPv4 externe. Cette adresse est celle attribuée à l'interface WAN du 6rdCE. Normalement, c’est une adresse IPv4 publique, mais ce n’est pas obligatoire avec 6rd.

L’organisation de l’adresse IPv6 est décrite par la figure 7.

![]()

Figure 7: Format d'une adresse 6-RD

Dans le cas d’une adresse IPv4 publique

Pour illustrer cette figure considérons tout d’abord que l’adresse IPv4 145.253.100.48 ((0x91fd6430 en hexadécimal) a été attribuée à l’interface WAN du 6rdCE et que le FAI a un bloc /28 d’adresses l'IPv6 pour ce domaine 6rd, qui est 2A00:380::/28.

Concaténé au préfixe 6rd /28 du FAI, ce sont 16 blocs d’adresses de longueur /64 (2a00:389:1fd6:4300::/60) qui seront “routés” vers le site du client. Le client contrôle les 4 bits restant du préfixe IPv6 pour ses sous-réseaux. A l’intérieur de chaque sous-réseau, les 64 bits restants seront attribués à l’identifiant EUI 64 de l’interface. Le 6rdCE du client annonce par un RA (Router Advertisement), un des /64 pour chaque sous-réseau. A l’extérieur du site, ces adresses apparaîtront comme des adresses IPv6 natives mais au travers d’un tunnel entre les routeurs de bordures du FAI et l’interface WAN du 6rdCE.

Sans adresse IPv4 publique Considérons qu’un FAI n'a plus assez d'adresses IPv4 publiques pour donner à chaque client une seule adresse publique. Le FAI peut utiliser CGN pour fournir à chaque client une adresse dans l’espace 100.64/10 (cela consiste de toutes les adresses de 100.64.0.1 à 100.255.255.254). Cette plage d’adresse a été réservée pour s’affranchir des adresses privées (RFC1918) utilisées par les clients. Il est donc prudent de ne pas l'utilisez dans réseau client. Si le FAI utilise l'ensemble du bloc d’adresses 100.64/10, il y a 22 « bits d'adresse uniques» pour les adresses WAN des clients. Si le FAI attribue un /60 à chaque client il convient d’ajouter les 4 bits complémentaires (64-60) aux 22 bits d’adresse unique, ce qui correspond à 26 bits uniques à chaque client. Le FAI aurait alors besoin d'un préfixe /38 (64-28) pour ce domaine 6rd. Si le FAI alloue un / 56 à chaque client (8 bits au lieu de 4), il ya 22 + 8 = 30 bits d’adresse uniques à chaque client. Le FAI aurait alors besoin d'un préfixe /34 pour le domaine 6rd.

Le bloc 100.64/10 contient 4194302 adresses utilisables. Si le FAI dispose de 10 millions de clients. Il aurait besoin de trois domaines 6rd, et un CGN pour chacun. Chaque domaine 6rd exigerait un / 38 bloc séparé de IPv6 (fournissant 16 sous-réseaux par client) ou un bloc / 34 de l'IPv6 (fournissant 256 sous-réseaux par client).

Le transfert avec la technologie 6rd s'organise selon 3 cas :

- Client à Client: Le trafic IPv6 arrive en mode natif sur une interface LAN du 6rdCE. Si l’adresse IPv6 de destination est incluse dans le préfixe du domaine 6rd configuré localement il sera transmis directement à un autre routeur CE 6rd.

On extrait alors les adresses IPv4 des interfaces WAN des 6rdCE pour monter le tunnel. Le paquet IPv4, encapsulant le paquet IPv6, champ type de protocole est réglé sur 41 (IPv6 dans IPv4) est transmis au routeur 6rdCE de destination à travers le domaine IPv4 grâce au routage IPv4.

Le routeur 6rdCE de destination reçoit le paquet IPv4 encapsulant, et l'en-tête IPv4 est retiré. Par mesure de sécurité, l'adresse source d'en-tête IPv4 est comparée à l'adresse IPv4 intégrée dans l'adresse IPv6 source. Le paquet est éliminé si il n'y a pas de correspondance sinon, le paquet IPv6 est transmis comme un paquet IPv6 natif à l'adresse de destination IPv6 sur le réseau local du client. - Client à l'Internet IPv6 : Dans cette situation, le trafic IPv6 est reçue en mode natif sur le 6rdCE. L'adresse de destination IPv6 ne tombe pas dans la gamme du préfixe 6rd configurée localement, ce qui signifie qu'il ne vise pas à une destination à l'intérieur du domaine 6rd locale. Dans ce cas, le paquet doit être transmis à un routeur de bordure 6rd.

Comme dans le scénario Client à CLient, le paquet IPv6 est encapsulé dans un paquet IPv4, Cependant, la différence est que l'adresse IPv4 du routeur de bordure (configurée localement dans le 6rdCE) est utilisée comme adresse de destination IPv4. En outre, la source de tunnel correspond à l’adresse IPv4 de l’interface Wan du 6rdCE. Le champ de protocole est réglé sur 41 (IPv6 dans IPv4) et le paquet encapsulé est ensuite transmis au routeur BR à travers le domaine IPv4.

Le routeur de bordure reçoit le paquet IPv4 et supprime l'encapsulation IPv4. L'adresse de source d'en-tête IPv4 est comparée à l'adresse IPv4 intégrée dans l'adresse IPv6 source. Le paquet est supprimé si les adresses ne correspondent pas. Sinon, le paquet IPv6 est transmis nativement à l'adresse de destination IPv6. - Internet IPv6 au CE: Si un routeur de bordure reçoit un paquet IPv6 natif à destination d’une adresse incluse dans le prefixe 6rd du domaine il transmet le paquet au routeur 6rdCE correspondant en utlisant le même principe que précédemment.

Conclusion

6rd est adaptée à une mise en œuvre simplifiée d’IPv6 pour des FAI

III/ Etablir la connectivité IPv6

Lorsqu'un réseau IPv6 veut joindre un autre réseau IPv6 séparé par un réseau en IPv4, le problème consiste à offrir une connectivité IPv6 entre ces 2 réseaux. La bonne solution serait de les interconnecter avec IPv6 uniquement, à savoir sans avoir recours à IPv4. Mais quand il n'existe pas cette possibilité la connectivité s'établit par des mécanismes de niveau réseau reposant sur le principe du tunnel. Ainsi, le tunnel est la solution pour utiliser une infrastructure IPv4 existante pour acheminer du trafic IPv6.

Les tunnels peuvent s'utiliser aussi bien pour la connectivité d'un site IPv6 avec l'Internet v6 (si le FAI n'offre pas cette connectivité) que pour l'intérieur d'un site en IPv4 si celui-ci comporte des parties en IPv6 non connexes. Par la suite nous allons décrire le fonctionnement d'un tunnel IPv6 sur IPv4 en montrant le principe du tunnel configuré et du tunnel automatique. De nombreuses techniques à base de tunnels existent comme le rappelle le RFC 7059, nous retiendrons la technique adaptée à une simple connectivité avec l'Internetv6 et celle pour établir des tunnels automatique à l'intérieur d'un site.

Principe du tunnel IPv6 sur IPv4

Le tunnel est un mécanisme bien connu dans le domaine des réseaux qui consiste à faire qu’une unité de transfert d'un protocole d'une couche se trouve encapsulé dans la charge utile de l'unité de transfert d’un autre protocole de la même couche. Ainsi des protocoles « transportés » peuvent circuler dans un réseau construit sur un protocole encapsulant. Dans le cas d'IPv6, cette technique a été définie dans le RFC 4213 et porte le nom de 6in4. L'encapsulation du paquet IPv6 dans le paquet IPv4 s'effectue comme illustré par la figure 1. Le champ protocol de l'en-tête IPv4 prend alors la valeur 41 pour indiquer IPv6. Les extrémités du tunnel peuvent être soient des hôtes ou soient des routeurs. Les extrémités du tunnel appelés des tunneliers peuvent configurées manuellement ou avoir une configuration dynamique.

Figure 1: Encapsulation pour un tunnel

Le notion de tunnel équivaut alors à un câble virtuel bi-directionnel permettant d’assurer une liaison point à point entre deux nœuds IPv6 ou encore des ilôts IPv6 et fournir ainsi une connectivité comme l’illustre la figure 2.

Figure 2: Tunnel entre ilôts IPv6

Tunnel configuré

La configuration d'un tunnel consiste à créer une interface réseau représentant l'extrémité du tunnel, indiquer les adresses IPv4 des extrémités, allouer un préfixe IPv6 pour ce lien point à point virtuel et spécifier les routes pour suivre ce tunnel.

Pour illustrer la configuration d'un tunnel, la figure 3 montre le cas d'un tunnel reliant un hôte avec un routeur. Dans cette situation, le fichier de configuration (ci-dessous) indique la création de l'interface nommée 6in4. Le point de sortie du tunnel est indiquée. Comme les paquets IPv6 sont encapsulés dans un paquet IPv4 celui doit avoir une adresse source et une adresse de destination. L'adresse de destination est celle du point de sortie du tunnel ici 192.0.3.1. L'interface 6in4 est configurée par l'adresse et le préfixe 2001:db8:caf:1::2/64. L'adresse IPv6 de l'interface 6in4 du coté du routeur ainsi que la route par défaut sont ensuite précisées.

auto 6in4 iface 6in4 inet6 v4tunnel endpoint 192.0.3.1 address 2001:db8:caf:1::2 netmask 64 gateway 2001:db8:caf:1::1 up route -A inet6 add ::/0 dev 6in4

Figure 3: Cas d'un tunnel configuré

Les performances d'un tunnel vont dépendre de sa longueur. Pour éviter d'avoir des délais trop important, il convient de configuré un tunnel vers le point IPv6 le plus proche.

Tunnel automatique

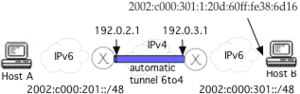

Un tunnel configuré demande un travail de configuration, cela peut être vu comme un inconvénient. Des solutions d'automatisation ont été étudiées qui ont comme principe de contenir l'adresse IPv4 du tunnelier de destination dans l'adresse IPv6. Le technique de transition 6to4 décrite par le RFC 3056 suit ce principe. Elle vise à interconnecter entre eux des sites IPv6 isolés en créant des tunnels automatiques IPv6 dans IPv4 en fonction du destinataire des données. La figure 4 montre 2 ilôts IPv6 communicants entre eux via un tunnel automatique 6to4.

Comme 6in4, l'encapsulation des paquets IPv6 s'effectue directement dans les paquets IPv4. 6to4 profite d'un préfixe IPv6 2002::/ 16 réservé. Le préfixe IPv6 d'une adresse IPv6 d'un tunnelier est composée automatiquement en le préfixant par le préfixe réservé suivie par l'adresse IPV4 unicast globale de ce tunnelier comme montré par la figure 5. Ainsi un préfixe IPv6 de longueur 48 bits peut être aisément construit en utilisant l'adresse IPv4 du noeud en bordure des réseaux IPv4 et IPv6.

Ce préfixe peut identifier un site IPv6.

De cette manière 6to4 se suffit à lui-même pour créer un préfixe IPv6 pour un site en toute autonomie.

On peut remarquer que ce plan d'adressage est conforme aux plans d'adressage globaux actuellement en vigueur, puisqu'il réserve 16 bits pour numéroter les réseaux du site et 64 bits pour les identifiants d'interface.

Figure 5: Format d'une adresse 6to4

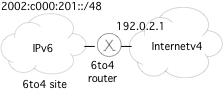

Par exemple, la figure 6 illustre le mécanisme de construction d'un préfixe. Le routeur 6to4 se trouve en bordure du réseau. Il est connecté à la fois à l'Internet v4 et à un site IPv6. C'est un noeud en double pile, il possède obligatoirement une adresse IPv4, 192.0.2.1 dans l'exemple. Il va s'en servir pour construire le prefixe 2001:c000:201::/48 (0xc0 = 192) . Ce préfixe de 48 bits va être utilisé par l'ensemble des noeuds IPv6 du site.

Figure 6: Construction d'un préfixe 6to4

Au niveau du routage, la figure 7 présente l'envoi d'un paquet IPv6 de l'hôte A vers l'hôte B. Il est important de noter ici que A et B sont des hôtes ayant une adresse IPv6 prise dans le plan d'adressage 6to4.

Dans un premier temps, A interroge le DNS pour connaître l'adresse IPv6 de B. Dans notre exemple, la réponse est 2002:c000:301:1:20d:60ff:fe38:6d16. Dans un second temps, l'hôte A émet le paquet vers cette destination. Ce paquet IPv6 dont l'adresse de destination commence par le préfixe 2002::/16 doit passer par un tunnel 6to4. C'est au routeur 6to4 du site de A qu'il revient d'effectuer cette opération.

Ainsi le paquet doit suivre la route IPv6 2002::/16 pour atteindre ce routeur 6to4.

Ce dernier analyse l'adresse IPv6 de destination et trouve l'adresse IPv4 de l'autre extrémité du tunnel (192.0.1.3 dans l'exemple). Il pourra alors effectuer la transmission en encapsulant le paquet IPv6 dans un paquet IPv4. C'est cette encaspulation qui forme le tunnel. Le routeur 6to4 du coté de B décapsule le paquet IPV6 et le route normalement vers sa destination finale B en utilisant le routage interne.

Figure 7: Acheminement d'un paquet IPv6 en 6to4

Si 6to4 est une technique intéressante pour relier deux nuages IPv6 à travers un nuage IPv4, elle se complique et n'est pas optimale lorsqu'il s'agit de communiquer avec une machine dont l'adresse est issue d'un plan de numérotation global. Car un site utilisant 6to4 n'est pas connecté à l'Internet v6. Dans ce cas le site 6to4 doit passer par un relais (ou routeur passerelle) qui est connecté à la fois à l'Internetv6 et à l'internetv4. Dans le RFC 3068, il a été proposé d'utiliser une adresse IPv4 qui soit commune à tous ces relais à travers le monde. Dans le contexte dérégulé de l'Internet actuel, aucun FAI n'a d'intérêt à offrir un tel service. Car il verra le trafic IPv6 des clients de ses concurrents charger son infrastructure au détriment de la qualité de service de ses propres clients. De plus, le relais pose aussi le problème de sa résistance au facteur d'échelle et de la qualité de sa connectivité. Comme il n'est pas possible de choisir le relais et que leur qualité varie fortement, ceci rend la communication passant par 6to4 très imprévisible. Enfin, le routage n'est pas optimal et presque assurément asymétrique :

- le site 6to4 peut avoir choisi un routeur passerelle loin du destinataire,

- le site ayant un plan d'adressage global envoie les paquets vers le routeur passerelle le plus proche au sens du routage IPv6.

Cette asymétrie peut se voir comme la figure 8. Le problème de l'asymétrie est qu'elle complique la tâche de recherche d'erreurs en cas de dysfonctionnement et surtout qu'elle est introduit des délais de propagation élevés due à la longueur des tunnels.

L'analyse du service de connectivité en 6to4 montre une mauvaise qualité [2]. En effet, le taux de panne des communications passant par 6to4 est significativement élevé. Ceci a eu pour effet ralentir le déploiement d'IPv6. Bien que l'idée de tunnel automatique développée par 6to4 soit intéressante, sa mise en oeuvre est problématique. En Mai 2015, par la publication du Le RFC 7526 l'iETF prone l'abandon de cette technique. Nous verrons par la suite la déclinaison effective de 6to4 connu sous le nom de 6rd.

Connectivité d'un sité isolé : Tunnel Broker

La croissance du réseau IPv6 a commencé en s'appuyant sur l'infrastructure de communication d'IPv4. Les premiers tunnels étaient configurés manuellement et pouvaient être très longs. Pour des personnes non qualifiées, ceci reste complexe tant du point de vue technique que du point de vue du choix du point de sortie du tunnel. La constitution d'un tunnel a été simplifiée par l'introduction du tunnel broker (RFC 3053). Les tunnels broker représentent une méthode pour connecter un ilot IPv6 à l’Internetv6. L'idée du tunnel broker consiste à mettre en oeuvre une interaction de type client/serveur. La partie cliente est localisée côté utilisateur tandis que la partie serveur traite les demandes de tunnels.

Le principe du tunnel broker est le suivant : un routeur IPv6 de l'ilot IPv6 négocie avec le tunnel broker qui indique le préfixe délégué et d'autres caractéristiques du tunnel. Ledit routeur va ensuite encapsuler ses paquets IPv6 dans de l'IPv4 à destination du serveur de tunnels, qui sert également de routeur. La négociation est opérée à l'aide du protocole TSP (Tunnel Set Up Protocol) (RFC 5572). La demande de connexion au tunnel broker est réalisée par une page HTML dont l'URL est connue à l'avance.

Figure 9: Modèle du Tunnel Broker

La connectivité par Tunnel broker est en générale fournie à titre provisoire (soit en attendant que l'offre des FAI soit disponible soit pour faire des tests de validation, par exemple). Elle peut aussi être une première étape pour un prestataire de service pour procurer de la connectivité IPv6 à ses usagers.

Automatisation par TSP (Tunnel Setup Protocol)

Les tunnels broker représentent une méthode pour connecter un ilot IPv6 à l’Internet IPv6 même lorsque les réseaux sur le trajet sont purement IPv4.

Le protocole de négociation des paramètres du tunnel est le protocole TSP (Tunnel Setup Protocol)

Le protocole de négociation de TSP effectue les paramètres suivants:

- L'authentification de l'utilisateur en utilisant l' authentification SASL protocole ( RFC 4422 ) les caractéristiques du Tunnel:

- L’attribution d'adresse IP pour les deux extrémités du tunnel

- Le Domain Name System ( DNS ) l'enregistrement des adresses de point d'extrémité et le DNS inverse

- Le mécanisme de keep-alive du Tunnel au besoin

- L’assignation des adresses IPv6 au routeur

- La mise en œuvre des protocoles de routage

Le tunnel setup protocole [BP-id] a été défini en complément du Tunnel Broker afin de permettre une négociation automatisée des différents paramètres entrant en jeu lors de l'établissement d'un tunnel. En effet, nombre d'implémentations de Tunnel Broker sont basées aujourd'hui sur une interface Web qui permet de saisir ou de récupérer implicitement les paramètres nécessaires à l'établissement du tunnel entre le terminal et le Tunnel serveur. L'architecture d'un Tunnel broker implémentant TSP est donné figure Configuration d'un Tunnel Broker avec TSP.

TSP permet la négociation automatique et transparente à l'utilisateur de tout ou partie des paramètres suivants :

- le mécanisme d'authentification utilisateur utilisé,

- le type d'encapsulation utilisée : IPv4 dans IPv6, IPv6 dans IPv4, IPv6 dans UDP IPv4

- l'adresse IPv6 assignée lorsque le client TSP est un terminal

- le préfixe IPv6 alloué lorsque le client TSP est un routeur

- l'enregistrement DNS dans le cas d'un terminal

- la résolution DNS inverse dans le cas d'un routeur

La disponibilité du type d'encapsulation IPv6 dans UDP IPv4, permet d'offrir une solution de traversée de NAT, alternative à celle proposée par exemple par Teredo. Dans ce cas, le client TSP met en oeuvre un processus de découverte de NAT qui consiste simplement à envoyer au TSP serveur du Broker, un message UDP contenant l'adresse IP du terminal. Le serveur TSP serveur compare simplement l'adresse contenue dans le message avec l'adresse source du paquet UDP. Si elles sont différentes alors le terminal est situé derrière un NAT.

TSP s'appuie sur l'échange de simples messages XML dont un exemple est donné ci-dessous. Cet exemple correspond à la demande de création d'un tunnel simple par un client TSP :

-- Successful TCP Connection -- C:VERSION=2.0.0 CR LF S:CAPABILITY TUNNEL=V6V4 AUTH=ANONYMOUS CR LF C:AUTHENTICATE ANONYMOUS CR LF S:200 Authentication successful CR LF C:Content-length: 123 CR LF <tunnel action="create" type="v6v4"> <client> <address type="ipv4">1.1.1.1</address> </client> </tunnel> CR LF S: Content-length: 234 CR LF 200 OK CR LF <tunnel action="info" type="v6v4" lifetime="1440"> <server> <address type="ipv4">206.123.31.114</address> <address type= "ipv6">3ffe:b00:c18:ffff:0000:0000:0000:0000</address> </server> <client> <address type="ipv4">1.1.1.1</address> <address type= "ipv6">3ffe:b00:c18:ffff::0000:0000:0000:0001</address> <address type="dn">userid.domain</address> </client> </tunnel> CR LF C: Content-length: 35 CR LF <tunnel action="accept"></tunnel> CR LF

Ces derniers sont souvent gratuits url

Connectivité sur une infrastructure IPv4: 6rd

La construction d'une infrastructure IPv6 même si les équipements d'interconnexion ne gèrent que le protocole IPv4 reposent sur des tunnels. Le point fort du mécanisme présenté ici est l'automatisation, où l'intervention de l'administrateur est réduite à une phase de configuration/ initialisation du service.

6rd signifie "IPv6 Rapid Deployment".

Ce mécanisme d’encapsulation se fonde sur 6to4. La différence se situe sur le fait que 6rd utilise directement le préfixe IPv6 d’un fournisseur d’accès plutôt que le préfixe 2002 ::/16 employé par 6to4. De plus 6rd permet au fournisseur de restreindre les utilisateurs à utiliser les routeurs qui sont contrôlés par le FAI comme relais, par opposition à ceux choisis au hasard dans 6to4. Cela répond à certaines des questions de fiabilité et de sécurité ainsi qu’aux problèmes de délais et de déconnexion dus au routage asymétrique de 6to4.

En effet, 6to4 ne permet pas de contacter directement une adresse IPv6 qui ne débute pas par 2002::/16 et nécessite le passage par un routeur relais. Ces relais sont joignables par l’adresse IPv4 anycast 6to4 (192.88.99.1) pour atteindre le routeur relais 6to4 le plus proche et ainsi rediriger le trafic vers l’Internet IPv6. Pour le chemin retour, la route 2002::/16 sera annoncée dans le domaine de routage extérieur IPv6 natif. Les sites IPv6 qui utilisent encore l’adresse anycast dépendront donc de la disponibilité des routeurs relais 6to4, lesquels vont encapsuler tout le trafic IPv6 du préfixe 2002::/16 et le rediriger sur l’Internet IPv4. Le routage pouvant être asymétrique entre la redirection et le chemin retour, il n’est pas certain qu’un noeud IPv6 natif trouve une route en retour pour acheminer le paquet vers le noeud 6to4 créant ainsi des déconnexions

Pour palier à cela 6rd prévoit donc que tous les paquets en provenance de l’Internet IPv6 arrivent obligatoirement sur les routeurs relais (routeurs de bordure) de l’opérateur et uniquement à destination des sites de leurs clients. Tous les paquets IPv6 qui ne proviennent pas de l’Internet IPv6 et à destination des sites des clients 6rd traversent uniquement les passerelles de l’opérateur.

Le format de l’adresse IPv6 utilise un préfixe 2000::/3 (au lieu du 2002::/16 propre à 6to4). Il devient alors difficile de différencier un trafic sortant d’un réseau 6rd d’un trafic IPv6 natif. Chaque préfixe va correspondre à un domaine 6rd ou encore à un préfixe par FAI. Ce domaine est composé de l’ensemble des routeurs relais et des routeurs de bordure sur un même lien virtuel 6rd. Chaque fournisseur peut utiliser un ou domaines 6rd.

Comme 6to4, les tunnels sont créés automatiquement. Le client du FAI a une adresse IPv4 externe. Cette adresse est celle attribuée à l'interface WAN du 6rdCE. Normalement, c’est une adresse IPv4 publique, mais ce n’est pas obligatoire avec 6rd.

L’organisation de l’adresse IPv6 est décrite par la figure 7.

![]()

Figure 7: Format d'une adresse 6-RD

Dans le cas d’une adresse IPv4 publique

Pour illustrer cette figure considérons tout d’abord que l’adresse IPv4 145.253.100.48 ((0x91fd6430 en hexadécimal) a été attribuée à l’interface WAN du 6rdCE et que le FAI a un bloc /28 d’adresses l'IPv6 pour ce domaine 6rd, qui est 2A00:380::/28.

Concaténé au préfixe 6rd /28 du FAI, ce sont 16 blocs d’adresses de longueur /64 (2a00:389:1fd6:4300::/60) qui seront “routés” vers le site du client. Le client contrôle les 4 bits restant du préfixe IPv6 pour ses sous-réseaux. A l’intérieur de chaque sous-réseau, les 64 bits restants seront attribués à l’identifiant EUI 64 de l’interface. Le 6rdCE du client annonce par un RA (Router Advertisement), un des /64 pour chaque sous-réseau. A l’extérieur du site, ces adresses apparaîtront comme des adresses IPv6 natives mais au travers d’un tunnel entre les routeurs de bordures du FAI et l’interface WAN du 6rdCE.

Sans adresse IPv4 publique Considérons qu’un FAI n'a plus assez d'adresses IPv4 publiques pour donner à chaque client une seule adresse publique. Le FAI peut utiliser CGN pour fournir à chaque client une adresse dans l’espace 100.64/10 (cela consiste de toutes les adresses de 100.64.0.1 à 100.255.255.254). Cette plage d’adresse a été réservée pour s’affranchir des adresses privées (RFC1918) utilisées par les clients. Il est donc prudent de ne pas l'utilisez dans réseau client. Si le FAI utilise l'ensemble du bloc d’adresses 100.64/10, il y a 22 « bits d'adresse uniques» pour les adresses WAN des clients. Si le FAI attribue un /60 à chaque client il convient d’ajouter les 4 bits complémentaires (64-60) aux 22 bits d’adresse unique, ce qui correspond à 26 bits uniques à chaque client. Le FAI aurait alors besoin d'un préfixe /38 (64-28) pour ce domaine 6rd. Si le FAI alloue un / 56 à chaque client (8 bits au lieu de 4), il ya 22 + 8 = 30 bits d’adresse uniques à chaque client. Le FAI aurait alors besoin d'un préfixe /34 pour le domaine 6rd.

Le bloc 100.64/10 contient 4194302 adresses utilisables. Si le FAI dispose de 10 millions de clients. Il aurait besoin de trois domaines 6rd, et un CGN pour chacun. Chaque domaine 6rd exigerait un / 38 bloc séparé de IPv6 (fournissant 16 sous-réseaux par client) ou un bloc / 34 de l'IPv6 (fournissant 256 sous-réseaux par client).

Le transfert avec la technologie 6rd s'organise selon 3 cas :

- Client à Client: Le trafic IPv6 arrive en mode natif sur une interface LAN du 6rdCE. Si l’adresse IPv6 de destination est incluse dans le préfixe du domaine 6rd configuré localement il sera transmis directement à un autre routeur CE 6rd.

On extrait alors les adresses IPv4 des interfaces WAN des 6rdCE pour monter le tunnel. Le paquet IPv4, encapsulant le paquet IPv6, champ type de protocole est réglé sur 41 (IPv6 dans IPv4) est transmis au routeur 6rdCE de destination à travers le domaine IPv4 grâce au routage IPv4.

Le routeur 6rdCE de destination reçoit le paquet IPv4 encapsulant, et l'en-tête IPv4 est retiré. Par mesure de sécurité, l'adresse source d'en-tête IPv4 est comparée à l'adresse IPv4 intégrée dans l'adresse IPv6 source. Le paquet est éliminé si il n'y a pas de correspondance sinon, le paquet IPv6 est transmis comme un paquet IPv6 natif à l'adresse de destination IPv6 sur le réseau local du client. - Client à l'Internet IPv6 : Dans cette situation, le trafic IPv6 est reçue en mode natif sur le 6rdCE. L'adresse de destination IPv6 ne tombe pas dans la gamme du préfixe 6rd configurée localement, ce qui signifie qu'il ne vise pas à une destination à l'intérieur du domaine 6rd locale. Dans ce cas, le paquet doit être transmis à un routeur de bordure 6rd.

Comme dans le scénario Client à CLient, le paquet IPv6 est encapsulé dans un paquet IPv4, Cependant, la différence est que l'adresse IPv4 du routeur de bordure (configurée localement dans le 6rdCE) est utilisée comme adresse de destination IPv4. En outre, la source de tunnel correspond à l’adresse IPv4 de l’interface Wan du 6rdCE. Le champ de protocole est réglé sur 41 (IPv6 dans IPv4) et le paquet encapsulé est ensuite transmis au routeur BR à travers le domaine IPv4.

Le routeur de bordure reçoit le paquet IPv4 et supprime l'encapsulation IPv4. L'adresse de source d'en-tête IPv4 est comparée à l'adresse IPv4 intégrée dans l'adresse IPv6 source. Le paquet est supprimé si les adresses ne correspondent pas. Sinon, le paquet IPv6 est transmis nativement à l'adresse de destination IPv6. - Internet IPv6 au CE: Si un routeur de bordure reçoit un paquet IPv6 natif à destination d’une adresse incluse dans le prefixe 6rd du domaine il transmet le paquet au routeur 6rdCE correspondant en utlisant le même principe que précédemment.

Conclusion

6rd est adaptée à une mise en œuvre simplifiée d’IPv6 pour des FAI

Connectivité sur une infrastructure IPv4: 6rd

La construction d'une infrastructure IPv6 même si les équipements d'interconnexion ne gèrent que le protocole IPv4 reposent sur des tunnels. Le point fort du mécanisme présenté ici est l'automatisation, où l'intervention de l'administrateur est réduite à une phase de configuration/ initialisation du service.

6rd signifie "IPv6 Rapid Deployment".

Ce mécanisme d’encapsulation se fonde sur 6to4. La différence se situe sur le fait que 6rd utilise directement le préfixe IPv6 d’un fournisseur d’accès plutôt que le préfixe 2002 ::/16 employé par 6to4. De plus 6rd permet au fournisseur de restreindre les utilisateurs à utiliser les routeurs qui sont contrôlés par le FAI comme relais, par opposition à ceux choisis au hasard dans 6to4. Cela répond à certaines des questions de fiabilité et de sécurité ainsi qu’aux problèmes de délais et de déconnexion dus au routage asymétrique de 6to4.

En effet, 6to4 ne permet pas de contacter directement une adresse IPv6 qui ne débute pas par 2002::/16 et nécessite le passage par un routeur relais. Ces relais sont joignables par l’adresse IPv4 anycast 6to4 (192.88.99.1) pour atteindre le routeur relais 6to4 le plus proche et ainsi rediriger le trafic vers l’Internet IPv6. Pour le chemin retour, la route 2002::/16 sera annoncée dans le domaine de routage extérieur IPv6 natif. Les sites IPv6 qui utilisent encore l’adresse anycast dépendront donc de la disponibilité des routeurs relais 6to4, lesquels vont encapsuler tout le trafic IPv6 du préfixe 2002::/16 et le rediriger sur l’Internet IPv4. Le routage pouvant être asymétrique entre la redirection et le chemin retour, il n’est pas certain qu’un noeud IPv6 natif trouve une route en retour pour acheminer le paquet vers le noeud 6to4 créant ainsi des déconnexions

Pour palier à cela 6rd prévoit donc que tous les paquets en provenance de l’Internet IPv6 arrivent obligatoirement sur les routeurs relais (routeurs de bordure) de l’opérateur et uniquement à destination des sites de leurs clients. Tous les paquets IPv6 qui ne proviennent pas de l’Internet IPv6 et à destination des sites des clients 6rd traversent uniquement les passerelles de l’opérateur.

Le format de l’adresse IPv6 utilise un préfixe 2000::/3 (au lieu du 2002::/16 propre à 6to4). Il devient alors difficile de différencier un trafic sortant d’un réseau 6rd d’un trafic IPv6 natif. Chaque préfixe va correspondre à un domaine 6rd ou encore à un préfixe par FAI. Ce domaine est composé de l’ensemble des routeurs relais et des routeurs de bordure sur un même lien virtuel 6rd. Chaque fournisseur peut utiliser un ou domaines 6rd.

Comme 6to4, les tunnels sont créés automatiquement. Le client du FAI a une adresse IPv4 externe. Cette adresse est celle attribuée à l'interface WAN du 6rdCE. Normalement, c’est une adresse IPv4 publique, mais ce n’est pas obligatoire avec 6rd.

L’organisation de l’adresse IPv6 est décrite par la figure 7.

![]()

Figure 7: Format d'une adresse 6-RD

Dans le cas d’une adresse IPv4 publique

Pour illustrer cette figure considérons tout d’abord que l’adresse IPv4 145.253.100.48 ((0x91fd6430 en hexadécimal) a été attribuée à l’interface WAN du 6rdCE et que le FAI a un bloc /28 d’adresses l'IPv6 pour ce domaine 6rd, qui est 2A00:380::/28.

Concaténé au préfixe 6rd /28 du FAI, ce sont 16 blocs d’adresses de longueur /64 (2a00:389:1fd6:4300::/60) qui seront “routés” vers le site du client. Le client contrôle les 4 bits restant du préfixe IPv6 pour ses sous-réseaux. A l’intérieur de chaque sous-réseau, les 64 bits restants seront attribués à l’identifiant EUI 64 de l’interface. Le 6rdCE du client annonce par un RA (Router Advertisement), un des /64 pour chaque sous-réseau. A l’extérieur du site, ces adresses apparaîtront comme des adresses IPv6 natives mais au travers d’un tunnel entre les routeurs de bordures du FAI et l’interface WAN du 6rdCE.

Sans adresse IPv4 publique Considérons qu’un FAI n'a plus assez d'adresses IPv4 publiques pour donner à chaque client une seule adresse publique. Le FAI peut utiliser CGN pour fournir à chaque client une adresse dans l’espace 100.64/10 (cela consiste de toutes les adresses de 100.64.0.1 à 100.255.255.254). Cette plage d’adresse a été réservée pour s’affranchir des adresses privées (RFC1918) utilisées par les clients. Il est donc prudent de ne pas l'utilisez dans réseau client. Si le FAI utilise l'ensemble du bloc d’adresses 100.64/10, il y a 22 « bits d'adresse uniques» pour les adresses WAN des clients. Si le FAI attribue un /60 à chaque client il convient d’ajouter les 4 bits complémentaires (64-60) aux 22 bits d’adresse unique, ce qui correspond à 26 bits uniques à chaque client. Le FAI aurait alors besoin d'un préfixe /38 (64-28) pour ce domaine 6rd. Si le FAI alloue un / 56 à chaque client (8 bits au lieu de 4), il ya 22 + 8 = 30 bits d’adresse uniques à chaque client. Le FAI aurait alors besoin d'un préfixe /34 pour le domaine 6rd.

Le bloc 100.64/10 contient 4194302 adresses utilisables. Si le FAI dispose de 10 millions de clients. Il aurait besoin de trois domaines 6rd, et un CGN pour chacun. Chaque domaine 6rd exigerait un / 38 bloc séparé de IPv6 (fournissant 16 sous-réseaux par client) ou un bloc / 34 de l'IPv6 (fournissant 256 sous-réseaux par client).

Le transfert avec la technologie 6rd s'organise selon 3 cas :

- Client à Client: Le trafic IPv6 arrive en mode natif sur une interface LAN du 6rdCE. Si l’adresse IPv6 de destination est incluse dans le préfixe du domaine 6rd configuré localement il sera transmis directement à un autre routeur CE 6rd.

On extrait alors les adresses IPv4 des interfaces WAN des 6rdCE pour monter le tunnel. Le paquet IPv4, encapsulant le paquet IPv6, champ type de protocole est réglé sur 41 (IPv6 dans IPv4) est transmis au routeur 6rdCE de destination à travers le domaine IPv4 grâce au routage IPv4.

Le routeur 6rdCE de destination reçoit le paquet IPv4 encapsulant, et l'en-tête IPv4 est retiré. Par mesure de sécurité, l'adresse source d'en-tête IPv4 est comparée à l'adresse IPv4 intégrée dans l'adresse IPv6 source. Le paquet est éliminé si il n'y a pas de correspondance sinon, le paquet IPv6 est transmis comme un paquet IPv6 natif à l'adresse de destination IPv6 sur le réseau local du client. - Client à l'Internet IPv6 : Dans cette situation, le trafic IPv6 est reçue en mode natif sur le 6rdCE. L'adresse de destination IPv6 ne tombe pas dans la gamme du préfixe 6rd configurée localement, ce qui signifie qu'il ne vise pas à une destination à l'intérieur du domaine 6rd locale. Dans ce cas, le paquet doit être transmis à un routeur de bordure 6rd.

Comme dans le scénario Client à CLient, le paquet IPv6 est encapsulé dans un paquet IPv4, Cependant, la différence est que l'adresse IPv4 du routeur de bordure (configurée localement dans le 6rdCE) est utilisée comme adresse de destination IPv4. En outre, la source de tunnel correspond à l’adresse IPv4 de l’interface Wan du 6rdCE. Le champ de protocole est réglé sur 41 (IPv6 dans IPv4) et le paquet encapsulé est ensuite transmis au routeur BR à travers le domaine IPv4.

Le routeur de bordure reçoit le paquet IPv4 et supprime l'encapsulation IPv4. L'adresse de source d'en-tête IPv4 est comparée à l'adresse IPv4 intégrée dans l'adresse IPv6 source. Le paquet est supprimé si les adresses ne correspondent pas. Sinon, le paquet IPv6 est transmis nativement à l'adresse de destination IPv6. - Internet IPv6 au CE: Si un routeur de bordure reçoit un paquet IPv6 natif à destination d’une adresse incluse dans le prefixe 6rd du domaine il transmet le paquet au routeur 6rdCE correspondant en utlisant le même principe que précédemment.

Conclusion

6rd est adaptée à une mise en œuvre simplifiée d’IPv6 pour des FAI